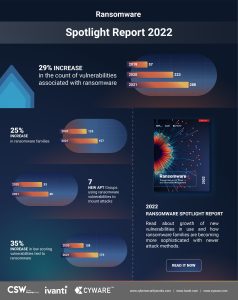

Los piratas informáticos se centran cada vez más en las vulnerabilidades de día cero y en la cadena de suministro. 29 % más CVE asociados con ransomware y 26 % más familias de ransomware en comparación con el año pasado. Estos son solo algunos hallazgos del Ivanti Ransomware Report 2022.

El proveedor de seguridad Ivanti ha publicado los resultados del Informe de fin de año de Ransomware Spotlight, realizado conjuntamente con Cyber Security Works, una CNA (Certify Numbering Authority) y Cyware. El informe identifica 32 nuevas familias de ransomware en 2021, lo que eleva el total a 157, un aumento general del 26 % año tras año. El informe muestra que estos grupos de ransomware apuntan cada vez más a vulnerabilidades sin parches. También son extremadamente rápidos para armar vulnerabilidades de día cero para lanzar ataques serios. Al mismo tiempo, están ampliando sus vectores de ataque y encontrando nuevas formas de comprometer las redes corporativas y desencadenar ataques con consecuencias de largo alcance.

Los hallazgos y tendencias más importantes del informe

Las vulnerabilidades sin parches siguen siendo los principales vectores de ataque utilizados por los grupos de ransomware.

El análisis descubrió 65 nuevas vulnerabilidades asociadas con ransomware el año pasado. Esto corresponde a un aumento del 29% en comparación con el año anterior. Esto eleva el número total de vulnerabilidades relacionadas con el ransomware a 288. De manera alarmante, más de un tercio (37 %) de estas vulnerabilidades recién agregadas fueron temas de tendencia en la dark web y fueron explotadas repetidamente. Paralelamente, el 56% de las 223 vulnerabilidades heredadas identificadas antes de 2021 todavía se explotaban activamente. Esto muestra que las organizaciones necesitan priorizar y parchear las vulnerabilidades a las que se dirigen los grupos de ransomware, ya sean vulnerabilidades recién identificadas o heredadas.

Los grupos de ransomware ya están encontrando y explotando vulnerabilidades

Y eso es antes de que esos CVE se agreguen a la base de datos nacional de vulnerabilidades (NVD) y los parches estén disponibles. Las vulnerabilidades de QNAP (CVE-2021-28799), Sonic Wall (CVE-2021-20016), Kaseya (CVE-2021-30116) y, más recientemente, Apache Log4j (CVE-2021-44228) se utilizaron para ataques incluso antes de que se publicaran en incluido en la Base de Datos Nacional de Vulnerabilidad (NVD). Esta peligrosa tendencia subraya la necesidad de que los proveedores reaccionen rápidamente cuando se revelan vulnerabilidades y se lanzan parches. También muestra que las empresas no pueden confiar solo en NVD. Por lo tanto, al priorizar qué vulnerabilidades parchear, también deben estar atentos a las tendencias de vulnerabilidades, ejemplos de vulnerabilidades explotadas, avisos de proveedores y alertas de agencias de seguridad.

Los grupos de ransomware apuntan cada vez más a las cadenas de suministro

Una sola infracción dentro de una cadena de suministro puede abrir múltiples vías para que los actores de amenazas secuestren la distribución completa del sistema en cientos de redes de víctimas. Durante el año pasado, los actores de amenazas lo demostraron con éxito a través de vulnerabilidades en aplicaciones de terceros, productos patentados y bibliotecas de código abierto. Por ejemplo, el grupo REvil apuntó a la vulnerabilidad CVE-2021-30116 en el servicio de administración remota Kaseya VSA. Para hacer esto, utilizó un paquete de actualización malicioso que comprometió a todas las empresas que usaban versiones locales y en la nube de la plataforma VSA.

Los grupos de ransomware están poniendo cada vez más a disposición sus vectores de ataque como un servicio

Ransomware-as-a-Service es un modelo comercial en el que los desarrolladores de ransomware ofrecen sus servicios, variantes, kits o código a otros piratas informáticos a cambio de un pago. Las soluciones de exploits como servicio permiten a los actores de amenazas alquilar exploits de día cero a los desarrolladores. Además, los cuentagotas como servicio permiten a los novatos propagar malware a través de programas. Y Trojans-as-a-Service, también conocido como Malware-as-a-Service, permite que cualquier persona con una conexión a Internet obtenga malware personalizado y lo distribuya en la nube, sin necesidad de instalación.

Con 157 familias de ransomware que explotan 288 vulnerabilidades

Junto con Ivanti, Cyware, proveedor de Cyber Fusion, SOAR de próxima generación y soluciones de inteligencia de amenazas, y Cyber Security Works ayudaron a crearlo. Como autoridad de certificación, la empresa es responsable de asignar periódicamente ID de CVE a las vulnerabilidades.

Evaluaciones y recomendaciones de los autores del estudio

Srinivas Mukkamala, vicepresidente sénior de productos de seguridad de Ivanti

“Los grupos de ransomware se están volviendo más sofisticados y sus ataques más poderosos. Estos actores de amenazas recurren cada vez más a la automatización para explotar vulnerabilidades y penetrar profundamente en las redes comprometidas. Están ampliando sus objetivos y lanzando más ataques a infraestructuras críticas y cadenas de suministro. Remediar las vulnerabilidades armadas sin demora requiere una combinación de priorización de vulnerabilidades basada en riesgos e inteligencia de parches automáticos. El objetivo debe ser identificar y priorizar las vulnerabilidades y acelerar la resolución”.

Anuj Goel, CEO de Cyware

“El cambio principal que estamos viendo en el panorama del ransomware es que los atacantes intentan subvertir procesos como la implementación de parches. Al mismo tiempo, buscan vacíos en las medidas de protección para penetrar los sistemas. El descubrimiento de vulnerabilidades debe responderse con una acción que trate los datos de vulnerabilidad como información para tomar decisiones de respuesta rápida. A medida que los grupos de ransomware ponen en funcionamiento sus herramientas, métodos y listas de objetivos, es imperativo que los equipos de SecOps automaticen los procesos para que los activos y sistemas vulnerables se recuperen. El riesgo solo se puede reducir operacionalizando la información en tiempo real”.

Aaron Sandeen, director general de Cyber Security Works

“El ransomware es devastador para los clientes y empleados de todas las industrias. En 2022, seguiremos viendo una proliferación de nuevas vulnerabilidades, tipos de exploits, grupos APT, familias de ransomware y categorías CWE. Asimismo, las antiguas vulnerabilidades siguen siendo el foco de atención de los delincuentes. En última instancia, los líderes necesitan ayuda innovadora y proactiva para priorizar y eliminar las amenazas de ransomware”.

los antecedentes del estudio

El Ransomware Index Spotlight Report se basa en datos de una variedad de fuentes, incluidos datos patentados de Ivanti y CSW, bases de datos de amenazas disponibles públicamente y equipos de investigación de amenazas y pruebas de penetración. El informe completo también está disponible para su descarga.

Más en Ivanti.com

Sobre Ivanti La fuerza de la TI unificada. Ivanti conecta la TI con las operaciones de seguridad empresarial para gobernar y proteger mejor el lugar de trabajo digital. Identificamos activos de TI en PC, dispositivos móviles, infraestructuras virtualizadas o en el centro de datos, independientemente de si se encuentran en las instalaciones o en la nube. Ivanti mejora la prestación de servicios de TI y reduce el riesgo comercial a través de la experiencia y los procesos automatizados. Mediante el uso de tecnologías modernas en el almacén y en toda la cadena de suministro, Ivanti ayuda a las empresas a mejorar su capacidad de entrega, sin cambiar los sistemas internos.