El uso de macros para propagar malware ha disminuido significativamente: hasta en un 2021 % entre octubre de 2022 y junio de 66. Sin embargo, los atacantes están comenzando a usar trucos para eludir la protección.

Por lo general, los ciberdelincuentes usan macros de VBA para ejecutar automáticamente contenido malicioso si un usuario tiene macros habilitadas en las aplicaciones de Office. Las macros XL4, por otro lado, son específicas de la aplicación Excel, pero los atacantes también pueden usarlas como una herramienta para propagar malware. Los autores intelectuales de los ataques basados en macros suelen utilizar la ingeniería social para convencer al destinatario de que el contenido es importante y, por lo tanto, es necesario habilitar las macros para ver ese contenido.

Contenedores como ISO, LNK y RAR como truco

"El hecho de que los ciberdelincuentes abandonen cada vez más la distribución directa de archivos adjuntos basados en macros en los correos electrónicos representa un cambio significativo en el panorama de las amenazas. En cambio, los atacantes están utilizando nuevas tácticas para distribuir malware. Se puede esperar que continúe el uso cada vez mayor de tipos de archivos como ISO, LNK y RAR”, comentó Sherrod DeGrippo, vicepresidente de investigación y detección de amenazas en Proofpoint.

Elusión de las funciones de seguridad

Microsoft bloquea las macros de VBA que tienen un atributo Mark-of-the-Web (MOTW). Este atributo indica si un archivo proviene de Internet y se basa en lo que se conoce como Zone.Identifier. Las aplicaciones de Microsoft agregan este atributo a ciertos documentos cuando se descargan de Internet.

Sin embargo, los ciberdelincuentes pueden usar formatos de archivos contenedores como ISO (.iso), RAR (.rar), ZIP (.zip) e IMG (.img) para evadir esta característica de seguridad basada en MOTW. Una vez descargados, los archivos contenedores se etiquetan con el atributo MOTW ya que se descargaron de Internet, pero el documento que contienen, como una hoja de cálculo habilitada para macros, no está etiquetado con el atributo. Cuando se extrae el documento, el usuario aún necesita habilitar las macros para que el código malicioso se ejecute automáticamente, pero el sistema de archivos no identificará el documento como proveniente de Internet.

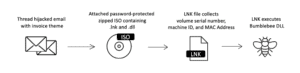

También es posible que los atacantes utilicen archivos contenedores para propagar directamente una carga útil maliciosa. Para este propósito, los archivos contenedores pueden contener contenido adicional como LNK, DLL o archivos ejecutables (.exe) que conducen a la instalación de dicha carga útil.

Cambios significativos en el panorama de amenazas

Así es como se ve la cadena de ataque para distribuir el malware Bumblebee a través de ISO (imagen: punto de prueba).

La investigación de Proofpoint encontró una disminución significativa en los documentos habilitados para macros enviados como archivos adjuntos de correo electrónico como parte de los ataques. Entre octubre de 2021 y junio de 2022, su número disminuyó en más de dos tercios. Durante el mismo período, la cantidad de campañas que utilizan archivos contenedores y archivos adjuntos de acceso directo de Windows (LNK) aumentó en casi un 175 por ciento.

Este aumento se debe en parte al uso creciente de archivos ISO y LNK en campañas cibernéticas. Los ciberdelincuentes los utilizan cada vez más como mecanismos de acceso inicial, como los que están detrás de los ataques de malware Bumblebee. Solo el uso de archivos ISO creció más del 2021 % entre octubre de 2022 y junio de 150. De hecho, la cantidad de campañas que incluyeron archivos LNK aumentó hasta en un 2021 % desde octubre de 1.675.

Más en proofpoint.com

Acerca de Proofpoint Proofpoint, Inc. es una empresa líder en ciberseguridad. El enfoque de Proofpoint es la protección de los empleados. Porque estos significan el mayor capital para una empresa, pero también el mayor riesgo. Con un conjunto integrado de soluciones de ciberseguridad basadas en la nube, Proofpoint ayuda a las organizaciones de todo el mundo a detener las amenazas dirigidas, proteger sus datos y educar a los usuarios de TI empresariales sobre los riesgos de los ciberataques.