Incluso si la temida explotación masiva de la vulnerabilidad Log4j / Log4Shell aún no ha tenido lugar, el error será un objetivo para los ataques en los próximos años, según Chester Wisniewski, científico investigador principal de Sophos. Hasta ahora no ha habido un gran terremoto de Log4j / Log4Shell, un hallazgo de estado forense.

Los equipos de expertos de Sophos han analizado de manera forense los eventos que rodearon la vulnerabilidad de Log4Shell desde su descubrimiento en diciembre de 2021 y primer saldo extraído, incluido un pronóstico futuro del científico investigador principal Chester Wisniewski y varios gráficos que muestran la explotación de la vulnerabilidad. El resumen: La gran crisis debido a la explotación masiva por parte de los ciberdelincuentes no se ha materializado hasta el momento, aunque esto se temía en toda la industria. Sin embargo, la ausencia de los efectos devastadores esperados no significa que todo esté despejado. Porque el error Log4Shell, que está profundamente oculto en muchas aplicaciones y productos digitales, probablemente pueda ser un objetivo para los ciberdelincuentes en los próximos años.

Actuar rápidamente evitó lo peor

Los expertos de Sophos opinan que los ataques directos y masivos a la vulnerabilidad de Log4Shell se han contenido hasta el momento con éxito, sobre todo gracias a la acción activa de todos los implicados. El alcance de la vulnerabilidad ha unido con éxito a la comunidad digital y de seguridad. La acción colaborativa no es nueva, ya fue el caso con el error Y2000K en 2 y parece haber marcado una gran diferencia aquí también. En el momento en que surgieron los detalles de la vulnerabilidad de Log4j, los servicios en la nube, los proveedores de software y las corporaciones más grandes e importantes del mundo tomaron medidas para mantenerse alejados del iceberg y evitar una catástrofe. Esto también fue posible gracias a la inteligencia colectiva y la orientación práctica de la comunidad de seguridad.

Dispersión masiva limitada

El equipo de respuesta a amenazas administradas (MTR) de Sophos descubrió que, si bien se detectaron muchos escaneos e intentos de explotar el exploit Log4Shell, pocos clientes de MTR habían encontrado intentos de intrusión a través de Log2022j a principios de enero de 4. Una explicación para esto podría ser la necesidad de adaptar el ataque a cada aplicación que contenga el código vulnerable de Apache Log4J.

Por lo tanto, las aplicaciones de uso generalizado que contienen la vulnerabilidad son explotadas de forma automatizada en mayor medida que otras. Un ejemplo de esto es VMware Horizon: aquí es donde tuvo lugar la primera brecha observada por Sophos MTR a través de la vulnerabilidad Log4Shell.

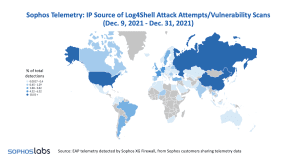

La gran ponderación de EE. UU. y Alemania en los datos de origen de IP probablemente refleja los grandes centros de datos (Imagen: Sophos).

Cambios significativos en la geotelemetría

La telemetría de Sophos Geo desde que se descubrió la vulnerabilidad hasta las dos primeras semanas de enero de 2022 muestra variaciones interesantes en las fuentes de intentos de ataque y escaneos. El mapa de diciembre de 2021 deja en claro que regiones como EE. UU., Rusia, China, Europa Occidental y América Latina se ven más afectadas. La gran ponderación de EE. UU. y Alemania en los datos de fuente de IP geográfica probablemente refleja los grandes centros de datos ubicados allí, como Amazon, Microsoft y Google.

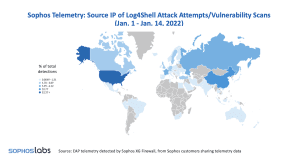

La imagen de la situación en Log4j y la cantidad de incidentes detectados cambiarán drásticamente a principios de 2022 (Imagen: Sophos).

La imagen situacional de Log4j y la cantidad de incidentes detectados cambiará drásticamente a principios de 2022 (Imagen: Sophos) Esta imagen situacional y la cantidad de incidentes identificados cambiará drásticamente a principios de 2022. La diferencia más llamativa es que el dominio inicial de Rusia y China parece haber disminuido en enero. Según los hallazgos de Sophos, esto refleja una aparente disminución en los intentos de ataque por parte de un pequeño número de criptoanalistas altamente agresivos en estas regiones.

Una conclusión de Sophos

Los equipos de expertos de Sophos creen que los intentos de explotar la vulnerabilidad de Log4Shell probablemente continuarán durante los próximos años y serán un objetivo popular para los evaluadores de penetración y para los estados nacionales y sus actores de amenazas. La urgencia de descubrir dónde podría estar ocurriendo la vulnerabilidad en la propia red y parchear las aplicaciones apropiadas, por lo tanto, sigue siendo el objetivo más importante.

Más en Sophos.com

Acerca de Sophos Sophos cuenta con la confianza de más de 100 millones de usuarios en 150 países. Ofrecemos la mejor protección contra amenazas informáticas complejas y pérdida de datos. Nuestras soluciones integrales de seguridad son fáciles de implementar, usar y administrar. Ofrecen el costo total de propiedad más bajo de la industria. Sophos ofrece soluciones de cifrado galardonadas, soluciones de seguridad para terminales, redes, dispositivos móviles, correo electrónico y web. También cuenta con el soporte de SophosLabs, nuestra red global de centros de análisis patentados. Las oficinas centrales de Sophos se encuentran en Boston, EE. UU. y Oxford, Reino Unido.