Los expertos de Bitdefender Labs informan de una evaluación inicial de Log4j y Log4Shell: los piratas informáticos buscan vulnerabilidades de forma intensiva. Una ofuscación de Tor del acceso a puntos finales reales convierte a Alemania en el aparente país número uno de origen de los ataques. Bitdefender contó 36.000 visitas a los honeypots en siete días.

Apache ha explotado activamente la vulnerabilidad Log4Shell desde su divulgación el 9 de diciembre de 2021 como CVE-2021-44228. Los resultados son asombrosos. La mayoría de los intentos de ataques parecen provenir de países industrializados occidentales como Alemania, EE. UU. y los Países Bajos, pero aparentemente ocultan parcialmente su origen detrás de los nodos de salida de la red Tor. Esto sugiere que los atacantes en realidad están operando desde otros países. Casi una de cada dos víctimas en todo el mundo está en los Estados Unidos. Este es el resultado del análisis de datos de los honeypots de Bitdefender Labs y la telemetría de Bitdefender de varios cientos de millones de puntos finales del 100 al 9 de diciembre. Bitdefender actualmente está notando un alto nivel de interés en las nuevas opciones de ataque en la web oscura.

Situación de amenaza dinámica continua y escena activa de piratas informáticos

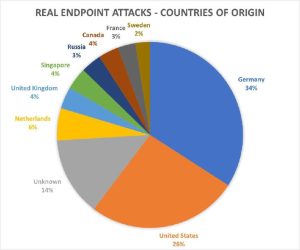

Países de origen de los ataques de Log4Shell en puntos finales reales: datos de telemetría de Bitdefender (Imagen: Bitdefender).

Debido a que tomará meses reparar las vulnerabilidades o incluso comprender el alcance de la amenaza, los piratas informáticos ahora tienen una gran oportunidad para explotar la vulnerabilidad. Bitdefender Labs aún no ha descubierto ninguna actividad por parte de pandillas conocidas de ransomware como servicio o patrocinadores de APT. Pero muchos están buscando formas de conectarse ahora a las redes para poder tomar medidas más adelante. Bitdefender asume que los atacantes profesionales utilizarán esta vulnerabilidad como el primer vehículo para sus ataques a largo plazo en objetivos altamente relevantes. Después de eso, cerrarán en secreto el lugar de ajedrez para excluir a otros atacantes y ocultar su intrusión del escaneo de defensa. Los ataques vendrán cuando la tormenta se haya disipado. Los atacantes probablemente esperarán hasta Navidad o el cambio de año con sus ataques reales.

¿De dónde vienen los ataques?

Según los datos de telemetría, la mayoría de los ataques a terminales reales parecen originarse en Alemania con un 34 %, por delante de EE. UU. con un 26 % (Figura 1). Aquí, sin embargo, debe tenerse en cuenta el ocultamiento del lugar de origen a través de la red Tor.

Un panorama diferente surge de los 36.000 ataques honeypot contabilizados en los últimos siete días: aquí, los ataques con mayor frecuencia provienen de EE. UU. (21 %). Le siguen India (20 %), Alemania y Hong Kong con un 12 % cada uno, seguida de cerca por China (10 %) y Rusia (9 %) (Figura 2).

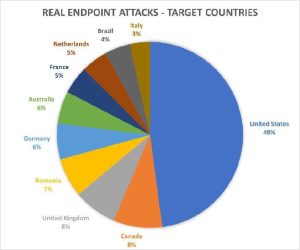

Según la telemetría de Bitdefender, casi una de cada dos redes atacadas se encuentra en los EE. UU. (48 %), seguido de Canadá y el Reino Unido (8 % cada uno) y Rumanía (7 %). Alemania ocupa el quinto lugar aquí con un 6%. (Figura 3).

Ofuscación de origen para ataques en puntos finales reales

Objetivos del atacante – Puntos finales reales – Datos de telemetría de Bitdefender (Imagen: Bitdefender).

La alta tasa de ataques a puntos finales reales en la telemetría de Bitdefender, que se dice que se originan en Alemania y los países industrializados occidentales, no es el resultado de la razón inicialmente sospechosa de que las máquinas virtuales de los centros de datos de Infraestructura como servicio que se han configurado una vez son el punto de partida. Solo un pequeño porcentaje de los ataques tiene una dirección de origen que apunta a proveedores de la nube como AWS, Azure o Google Cloud Platform (GCP). Sin embargo, más del 50% de las IP de origen podrían asignarse a nodos de salida de la red Tor (router cebolla). Entonces, los piratas informáticos utilizan una red de túneles virtuales para ocultar su identidad y origen. Al enrutar sus ataques, eligen máquinas que están más cerca de sus víctimas objetivo como punto de partida.

La amenaza se toma en serio

Afortunadamente, el análisis también proporcionó evidencia de cuán diligente y diligentemente las empresas verifican su propia TI y toman la amenaza en serio. En el período previo al análisis de telemetría, los expertos filtraron alrededor del 75 por ciento de los ataques a puntos finales que aparentemente fueron lanzados por los administradores de TI para verificar su propio sistema en busca de vulnerabilidades.

Bitdefender protege contra la vulnerabilidad

Los productos y servicios de Bitdefender están protegidos contra la vulnerabilidad. Puede encontrar información sobre esto en línea en Bitdefender.

Más en Bitdefender.com

Acerca de Bitdefender Bitdefender es líder mundial en soluciones de ciberseguridad y software antivirus, y protege más de 500 millones de sistemas en más de 150 países. Desde su fundación en 2001, las innovaciones de la compañía han brindado regularmente excelentes productos de seguridad y protección inteligente para dispositivos, redes y servicios en la nube para clientes privados y empresas. Como proveedor elegido, la tecnología de Bitdefender se encuentra en el 38 por ciento de las soluciones de seguridad implementadas en el mundo y cuenta con la confianza y el reconocimiento de profesionales de la industria, fabricantes y consumidores por igual. www.bitdefender.de