IoT: el Internet de las cosas continúa expandiéndose. No solo el home office contribuye a ello. El hardware inteligente está encontrando aplicaciones cada vez más amplias. Pero esto también aumenta la superficie de ataque y el riesgo. Se pide a los fabricantes y usuarios que garanticen una mayor seguridad.

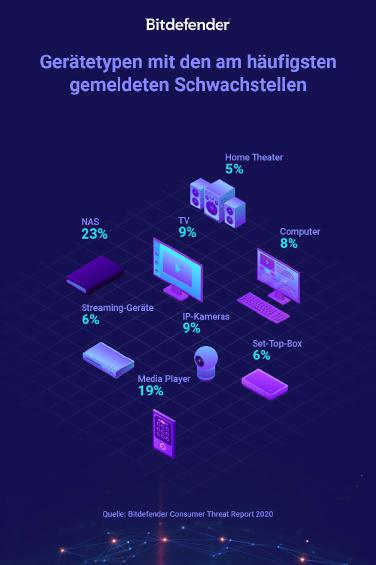

Los peligros del Internet de las cosas son cada vez más diversos: los empleados acceden a la red de la empresa con más frecuencia desde casa y, al mismo tiempo, usan dispositivos inteligentes de forma privada con mayor frecuencia. Esta tendencia continúa: según los analistas de BERG Insight, se puede esperar un crecimiento anual del 20,2 por ciento en Europa. Esto también aumenta los riesgos. La telemetría de Bitdefender descubrió que el 2020 por ciento de las vulnerabilidades de IoT en 23 se encontraron en el almacenamiento NAS, mientras que el 19 por ciento se encontró en reproductores multimedia, el nueve por ciento en televisores inteligentes y cámaras IP, y el seis por ciento en dispositivos de transmisión y decodificadores fueron eliminados.

Los clientes deberían poder usar sus dispositivos sin dudarlo. Asegurar esto es tarea de varios actores, incluidas las asociaciones profesionales, las autoridades y el poder legislativo. En primer lugar, sin embargo, los fabricantes y los propios usuarios tienen demanda.

Pliego para proveedores: elevar los estándares de seguridad

- Desarrollo de soluciones seguras: todavía hay margen de mejora en lo que respecta a la seguridad de las aplicaciones de IoT. Incluso las medidas simples pueden reducir significativamente los riesgos. Los peligros a menudo surgen del desarrollo descuidado y la falta de transparencia. Los desarrolladores configuran cuentas de usuario que no documentan y proporcionan contraseñas estándar. Los usuarios no son conscientes de esto, por lo que no cambian esta configuración, aunque las cuentas permanecen activas con todas las funciones después de la puesta en marcha. A menudo se les confieren derechos significativos. Por lo tanto, los ciberdelincuentes intentan descubrir dichas contraseñas predeterminadas y verifican sistemáticamente las aplicaciones para los usuarios correspondientes. Por esta razón, los fabricantes deben especificar todas las cuentas de usuario, porque esta es la única forma en que los usuarios pueden asignarles datos de inicio de sesión individuales o eliminarlos por completo. También hay otra laguna: cuando la configuración se está ejecutando, las aplicaciones a menudo envían datos de inicio de sesión no seguros a través de la red. Los fabricantes también podrían hacer algo al respecto.

- Exija un comportamiento seguro: los fabricantes pueden garantizar que los usuarios sean más cuidadosos con sus propias contraseñas. Durante la configuración, puede especificar que el usuario debe cambiar los datos de acceso. De esta manera, logran brindar más protección de una manera sencilla.

- Venta de actualizaciones: el software siempre debe estar actualizado, especialmente con productos IoT. Sin embargo, a menudo es demasiado engorroso para los usuarios iniciar actualizaciones o no pensar en ello. Quiere usar dispositivos y software fácilmente sin tener que lidiar con la configuración. Por lo tanto, los fabricantes deberían importar actualizaciones automáticamente y ahorrarles a sus clientes pasos de trabajo no deseados.

- Utilizar sistemas operativos estándar: Es preferible utilizar sistemas operativos estándar. Los datos de telemetría de Bitdefender muestran que los sistemas operativos propietarios son responsables del 96 por ciento de las fallas de seguridad encontradas. Solo se utilizan en el 34 por ciento de los dispositivos.

Igualmente crucial es la cooperación entre el fabricante y los expertos en seguridad. Este suele ser el caso. Desafortunadamente, algunas empresas aún no han designado a una persona de contacto para la seguridad. Como resultado, las vulnerabilidades no se pueden remediar tan rápidamente.

Tareas para particulares y empresas

Lagunas en los dispositivos IoT, Bitdefender Customer Threat Report 2020 (Imagen: Bitdefender).

- Sea consciente de los posibles peligros: los ciberdelincuentes también pueden atacar a los usuarios privados. A menudo creen que su propia red doméstica no es de interés para los atacantes. Pero están equivocados. Un apartamento de lujo podría alentar a algunos piratas informáticos a controlar el pomo de la puerta digital. E incluso si los atacantes no se dirigen realmente a los propios usuarios, siguen utilizando lagunas en su hardware para lanzar ataques DDoS a través de su red, por ejemplo. Otros piratas informáticos quieren aprovechar la oportunidad para penetrar en la red corporativa de esta manera, y quizás incluso sin que el usuario se dé cuenta, ya que no son atacados directamente.

- Los productos baratos pueden costarle caro: es más probable que aquellos que compran productos baratos asuman mayores riesgos. En lo que respecta a la seguridad, las marcas no suelen estar mal equipadas. Además, a menudo no tienen una línea directa. Si es así, es difícil de alcanzar. Un dispositivo de marca de un fabricante establecido generalmente cumple lo que promete y ofrece un mejor soporte.

- Actualización de su propio equipo IoT: los dispositivos se usan a menudo hasta que ya no funcionan. Sin embargo, esto puede ser un problema porque muchos fabricantes solo diseñan sus productos para una vida útil corta y no para un uso a largo plazo. Esto también puede significar que el soporte ha caducado si el dispositivo todavía está en uso, o que el proveedor incluso ha desaparecido del mercado por completo.

- Practique la higiene de las contraseñas: los usuarios deben cambiar las contraseñas proporcionadas rápidamente. Incluso más tarde, debe cambiarlos regularmente o usar un administrador de contraseñas. Las contraseñas por defecto no son un obstáculo para los ciberdelincuentes, que disponen de buscadores en Internet a través de los cuales pueden encontrar dispositivos IoT de forma directa y en gran número. La información que los piratas informáticos tienen sobre una persona se puede encontrar en servicios como https://dehashed.com descubrir. Ofrecen una visión general rápida de un posible compromiso de los propios datos de inicio de sesión, que es económico y siempre está actualizado.

- Esté atento a la protección de sus propios datos: los dispositivos IoT están hechos para transmitir datos. Si estos datos están ubicados en un servidor fuera de la UE, se les aplican pautas de protección de datos diferentes y, a menudo, más laxas. Uno nunca debe olvidar eso.

Los fabricantes y los usuarios no son los únicos responsables en lo que respecta a la seguridad de IoT. Las empresas también harían bien en monitorear el acceso de sus empleados a la red corporativa si están trabajando de forma remota. Si el departamento de TI no puede llegar a los puntos finales, también se puede proporcionar protección a nivel de red si es necesario. Asimismo, las autoridades y asociaciones de la industria ya no pueden ignorar la necesidad de avanzar en la protección del Internet de las Cosas.

Más que PDF en Bitdefender.com

Acerca de Kaspersky Kaspersky es una empresa internacional de ciberseguridad fundada en 1997. La profunda inteligencia de amenazas y la experiencia en seguridad de Kaspersky sirven como base para soluciones y servicios de seguridad innovadores para proteger empresas, infraestructura crítica, gobiernos y consumidores en todo el mundo. La cartera de seguridad integral de la empresa incluye una protección líder para puntos finales y una variedad de soluciones y servicios de seguridad especializados para defenderse contra amenazas cibernéticas complejas y en constante evolución. Más de 400 millones de usuarios y 250.000 XNUMX clientes corporativos están protegidos por las tecnologías de Kaspersky. Más información sobre Kaspersky en www.kaspersky.com/