Bitdefender Labs descubrió y analizó un ataque de espionaje industrial complejo. El creador más probable de la campaña fue el grupo de amenazas persistentes avanzadas (APT) Backdoor Diplomacy, que tiene vínculos con China.

Las víctimas se encuentran actualmente en la industria de las telecomunicaciones en el Medio Oriente. Las acciones de los ciberdelincuentes comenzaron en agosto de 2021. La campaña se diseñó en varias fases y utilizó un shell web en un archivo adjunto de correo electrónico para obtener acceso inicial al sistema de la víctima. El asunto y el archivo adjunto de los correos electrónicos indicaban que un servidor de Exchange era el vector de infección.

En busca de más control

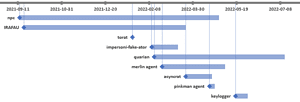

🔎 Cronología de las herramientas utilizadas en la campaña de espionaje industrial (Imagen: Bitdefender).

En busca de información, los atacantes utilizaron herramientas de utilidad integradas como hostname.exe, systeminfo.exe, ipconfig.exe, netstat.exe, ping.exe y net.exe. Buscaban información sobre la configuración de sistemas de PC, controladores de dominio y equipos y usuarios, pero también sobre grupos específicos como administradores de dominio o usuarios de escritorio remoto. Usando herramientas como Ldifde y csvde, exportaron datos de Active Directory. También se utilizaron escáneres de código abierto y otro software disponible públicamente como Nimscan, SoftPErfect Network Scanner v5.4.8 Network Service Management Tool – v2.1.0.0 y Netbios Scanner.

Con mecanismos como claves de registro y servicios, así como una suscripción a Windows Management Instrumentation (WMI), los ciberdelincuentes ganaron una presencia persistente en la red de la víctima. Para camuflarse de la ciberdefensa, los perpetradores del ataque utilizaron diferentes cargadores, escalaron los privilegios existentes de las identidades digitales, excluyeron rutas para un escaneo de malware y manipularon las marcas de tiempo. Se utilizaron comandos Powershell y keyloggers para espiar correos electrónicos, incluidos los metadatos. En general, los atacantes utilizaron una variedad de herramientas legítimas o incluso personalizadas.

Amplia caja de herramientas.

Los hackers utilizaron todo un arsenal de herramientas como el backdoor IRAFAU -luego reemplazado por Quarian- para descargar, cargar y manipular archivos- y Remote Shell. Pinkman Agent y una herramienta descubierta por los expertos de Bitdefender y denominada "Impersoni-fake-ator" para evitar que la defensa detecte los fines maliciosos. Las herramientas legítimas como DbgView y Putty también ocultaron los procesos maliciosos. Había otras herramientas para acceso remoto, proxy y tunelización de datos. Una línea de tiempo muestra cómo los atacantes utilizaron las diversas herramientas para su campaña, una tras otra.

Más en Bitdefender.com

Acerca de Bitdefender Bitdefender es líder mundial en soluciones de ciberseguridad y software antivirus, y protege más de 500 millones de sistemas en más de 150 países. Desde su fundación en 2001, las innovaciones de la compañía han brindado regularmente excelentes productos de seguridad y protección inteligente para dispositivos, redes y servicios en la nube para clientes privados y empresas. Como proveedor elegido, la tecnología de Bitdefender se encuentra en el 38 por ciento de las soluciones de seguridad implementadas en el mundo y cuenta con la confianza y el reconocimiento de profesionales de la industria, fabricantes y consumidores por igual. www.bitdefender.de