Los ataques basados en la identidad que abusan de las credenciales comprometidas para acceder a los recursos son un punto ciego en las defensas de seguridad empresarial. Por ejemplo, si bien existen soluciones de protección en tiempo real contra varios tipos de ataques, como malware, acceso a datos maliciosos y su exfiltración, no existe protección contra un escenario en el que los atacantes se autentican con credenciales válidas pero comprometidas.

Por lo tanto, se requiere un cambio de paradigma para contrarrestar estos ataques de manera efectiva. Las identidades de los usuarios deben tratarse como vectores de ataque distintos con características y propiedades específicas. Este artículo examina por qué las carteras de seguridad existentes fallan contra los ataques basados en la identidad y qué medidas pueden tomar las empresas para protegerse contra estas amenazas.

Descripción general de los ataques comunes basados en la identidad

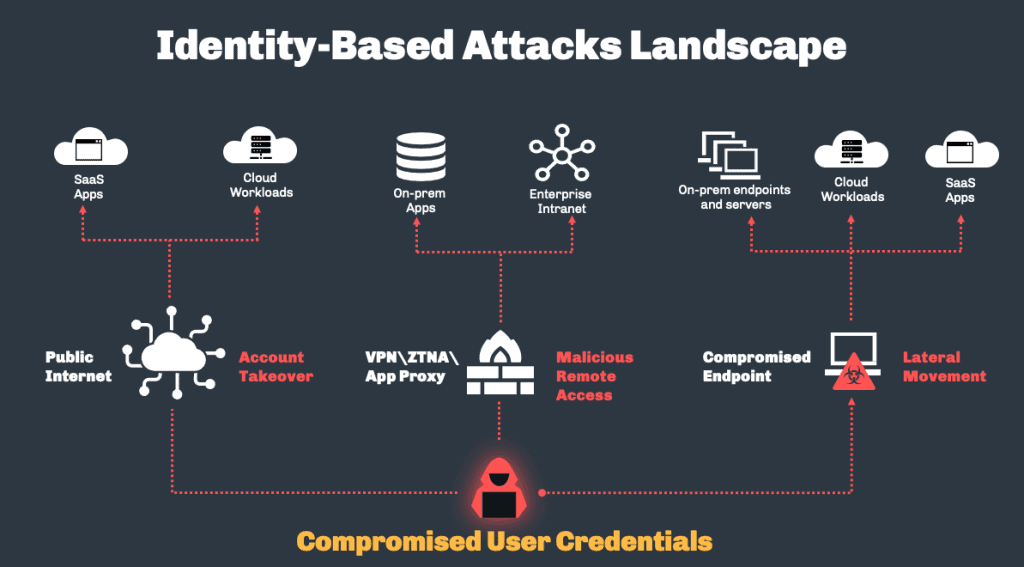

Los ataques basados en la identidad que utilizan credenciales comprometidas para acceder a los recursos de destino pueden ser un acto independiente, como la fuerza bruta de una aplicación SaaS, o pueden ser parte de un ataque más amplio, como el movimiento lateral de un pirata informático en la red local. El siguiente diagrama resume los ataques comunes basados en la identidad que suelen enfrentar las organizaciones.

Vector de ataque de rápido crecimiento

Según el informe de 2020 de la empresa de seguridad Digital Shadows From Exposure to Takeover, hay más de 15 XNUMX millones de credenciales a la venta en la dark web. Este número da una idea de la magnitud del problema que enfrentan las empresas en todo el mundo.

El informe IBM Cost of a Data Breach 2021 también encuentra que el vector de ataque inicial más común en 2021 fueron las credenciales comprometidas. Estos fueron responsables del 20 por ciento de las brechas de seguridad, manteniendo el liderazgo del año anterior. Además, el informe establece que las infracciones de seguridad causadas por credenciales robadas o comprometidas tardaron más tiempo en identificarse (250 días) y en contención (91 días) en promedio, con una duración promedio total de 341 días. También se debe tener en cuenta que el compromiso del correo electrónico comercial, que según el informe es el vector de ataque más costoso, es esencialmente un caso especial de credenciales comprometidas.

Protecciones inconsistentes y puntos ciegos

Los ataques basados en identidad encuentran debilidades en el sistema de seguridad actual. En primer lugar, la protección se distribuye entre diferentes productos y equipos: CASB para proteger contra el primer acceso a las aplicaciones SaaS, Endpoint Protection Platform (EPP) contra el movimiento lateral local, Next Generation Firewalls contra conexiones remotas maliciosas, etc. En segundo lugar, todas estas medidas de seguridad son intrínsecamente incapaces de brindar protección en tiempo real contra la autenticación maliciosa con credenciales comprometidas. La razón de esto es simple: esto no es para lo que fueron diseñados estos productos.

La protección en tiempo real es clave

El núcleo de cualquier protección cibernética se basa en las siguientes capacidades:

- Supervisión de una actividad específica dentro del entorno de TI.

- Detección de comportamiento malicioso en esta actividad.

- Terminación de la actividad si se detecta como maliciosa.

Por lo tanto, el requisito de seguridad clave es la capacidad de proteger en tiempo real, bloqueando la actividad maliciosa tan pronto como se detecta.

Un ejemplo de cómo se puede ilustrar este concepto es con una solución de plataforma de protección de puntos finales (EPP): un agente de EPP está instalado en una estación de trabajo o servidor y puede monitorear todos los procesos en ejecución, detectar que un proceso específico exhibe un comportamiento malicioso y terminar el proceso completo si es necesario. La solución fue desarrollada para esto. Y, de hecho, EPP hace un gran trabajo al detener exploits, malware, scripts, macros maliciosos y cualquier amenaza que se manifieste como un comportamiento de proceso anómalo.

El valor esencial de EPP es que se coloca donde puede detener la actividad maliciosa en tiempo real. Esto también se aplica a otros productos de seguridad, cada uno en su propia área: firewalls para tráfico de red, DLP para acceso a archivos y más.

Protección en tiempo real contra ataques basados en identidad

Los ataques basados en la identidad usan credenciales comprometidas para realizar lo que parece ser una autenticación legítima. Por lo tanto, para brindar protección en tiempo real contra este tipo de amenazas, uno debe poder no solo marcar de manera confiable un intento de autenticación como malicioso, sino también prevenirlo de manera proactiva. Esta tarea está más allá del alcance de cualquier producto de seguridad clásico, ya que ninguno de ellos está diseñado para participar en el proceso de autenticación.

Por ejemplo, si un pirata informático realiza un ataque de movimiento lateral utilizando PsExec para propagarse desde la computadora del paciente cero a otras computadoras, el agente de una plataforma de protección de puntos finales puede detectar que se está ejecutando un proceso de PsExec. Sin embargo, el agente no participa en el ciclo de autenticación completo, en el que el atacante en la máquina Paciente Cero envía credenciales comprometidas a Active Directory para iniciar sesión en otra máquina. Incluso si el agente pudiera detectar que una autenticación en particular es realmente maliciosa, no podría hacer nada al respecto.

La protección de identidad en tiempo real comienza con el proveedor de identidad

De hecho, los únicos componentes en el entorno actual que pueden aplicar este tipo de protección son los propios proveedores de identidad, ya que son el núcleo de toda la actividad de autenticación. Y esto se aplica a cualquier tipo de recurso: para evitar la apropiación de cuentas en aplicaciones SaaS, se debe utilizar el proveedor de identidad en la nube existente. Para evitar la propagación automática de ransomware, se debe utilizar el directorio local (en la mayoría de los casos, Active Directory).

El problema es que, en la mayoría de los casos, los proveedores de identidad no van más allá de validar la contraseña que reciben. Si el atacante en la máquina de Paciente Cero intenta acceder a otra computadora con credenciales comprometidas, Active Directory no podrá detectar que las credenciales válidas provistas están siendo mal utilizadas.

Por ejemplo, si bien los proveedores de identidad son un componente clave para brindar protección en tiempo real contra los ataques basados en la identidad, no pueden brindar esa protección en su forma actual.

La nueva tecnología cierra la brecha de seguridad

Unified Identity Protection es una tecnología novedosa que se integra de forma nativa con todos los proveedores de identidad existentes para agregar capacidades de análisis de riesgos y prevención proactiva además de la verificación de inicio de sesión inicial por parte del proveedor de identidad. Cada vez que un proveedor de identidad recibe una solicitud de acceso, se reenvía a la solución de Protección de identidad unificada para su verificación.

Al recuperar estos datos de todos los proveedores de identidad de la empresa, la solución obtiene la actividad de autenticación completa de cada usuario en todos los recursos. Con estos datos completos, la tecnología puede analizar el riesgo de cada intento de autenticación. Según los resultados del análisis, un motor de riesgo decide si el usuario puede o no acceder al recurso solicitado y si debe pasar por la autenticación multifactor. En función de esto, el proveedor de identidad responsable concede o deniega el acceso al usuario. Este enfoque unificado permite centralizar la protección contra cualquier tipo de ataque basado en la identidad.

El punto ciego en la defensa actual se deriva de la mentalidad de ver el movimiento lateral del atacante como un problema de punto final, la toma de posesión de la cuenta SaaS como un problema de acceso SaaS y el acceso remoto malicioso a una red como un problema de red. En esencia, sin embargo, todos estos ejemplos son manifestaciones diferentes de una amenaza de credenciales comprometidas. Un problema que solo puede resolverse colocando controles de seguridad donde realmente se llevan a cabo los intentos de autenticación y acceso.

Más en Silverfort.com

Sobre Silverfort Silverfort proporciona la primera plataforma de protección de identidad unificada que consolida los controles de seguridad de IAM en las redes empresariales y los entornos de nube para mitigar los ataques basados en la identidad. Utilizando tecnología innovadora sin agente y sin proxy, Silverfort se integra a la perfección con todas las soluciones de IAM, unificando su análisis de riesgo y controles de seguridad y extendiendo su cobertura a activos que anteriormente no podían protegerse, como aplicaciones propias y heredadas, infraestructura de TI, sistemas de archivos, línea de comando. herramientas, acceso de máquina a máquina y más.