Armis identifica y publica un estudio sobre los dispositivos OT e ICS más riesgosos en infraestructura crítica. Muestra las amenazas a la infraestructura crítica en la fabricación, los servicios públicos y el transporte.

El de la Plataforma de seguridad e inteligencia de activos de Armis Los datos analizados que monitorean más de tres mil millones de activos encontraron que la tecnología operativa (OT) y los dispositivos de sistemas de control industrial (ICS) que representan el mayor riesgo para estas industrias son las estaciones de trabajo de ingeniería, los servidores SCADA, los servidores de automatización, los historiadores de datos y los controladores lógicos programables ( SOCIEDAD ANÓNIMA).

La priorización y la gestión de vulnerabilidades siguen siendo un problema

La investigación encontró que las estaciones de trabajo técnicas experimentaron la mayor cantidad de intentos de ataque en la industria durante los últimos dos meses, seguidas por los servidores SCADA. El 56 % de las estaciones de trabajo técnicas tienen al menos una vulnerabilidad crítica sin parches (vulnerabilidades y exposiciones comunes (CVE)) y el 16 % son vulnerables a al menos una CVE peligrosa que se publicó hace más de 18 meses.

Los sistemas de alimentación ininterrumpida (SAI) son el tercer tipo de dispositivo que más ha sido atacado en los últimos dos meses. Aunque es fundamental para la continuidad en caso de un corte de energía, los datos mostraron que el 60 por ciento de los dispositivos UPS tienen al menos una vulnerabilidad CVE sin parche con gravedad crítica que, al igual que TLStormenta ha demostrado que podría engañar a los ciberdelincuentes para que dañen el propio dispositivo u otros activos conectados a él.

SPS: el 40 por ciento de los controladores no están parcheados

Otro ejemplo son los controladores lógicos programables (PLC), de los cuales el 41 por ciento tiene al menos un CVE sin parches con gravedad crítica. Estos dispositivos heredados son críticos porque un ataque podría interrumpir las operaciones centrales. Sin embargo, la investigación ha demostrado que pueden ser susceptibles a factores de alto riesgo. Un ejemplo de esto es hardware o firmware que ya no es compatible.

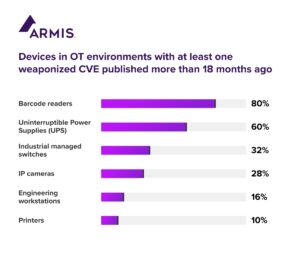

Varios otros dispositivos representan un riesgo para los entornos de fabricación, transporte y servicios públicos porque tenían al menos un CVE malicioso lanzado antes de enero de 2022: el 85 por ciento de los lectores de códigos de barras, el 32 por ciento de los conmutadores industriales administrados, el 28 por ciento de las cámaras IP y 10 por ciento de las impresoras.

Las cámaras e impresoras IP también están en riesgo

🔎 Incluso los dispositivos simples de la empresa tienen puntos débiles que son atacados repetidamente (Imagen: Armis).

En todas las industrias, las empresas de OT se caracterizan por tener múltiples sitios, múltiples líneas de producción y líneas de distribución complejas con una gran cantidad de dispositivos administrados y no administrados en sus redes. En este contexto, comprender de dónde proviene el riesgo y qué acciones correctivas se requieren es un gran desafío. Esto puede ser un obstáculo para la gestión de vulnerabilidades y proporciona un punto de entrada para los actores de amenazas.

"Los dispositivos vulnerables son comunes en un entorno ICS, por lo que los profesionales necesitan ver qué activos hay en su red e información adicional sobre lo que realmente están haciendo esos dispositivos", dijo Nadir Izrael, CTO y cofundador de Armis. “Con datos contextuales, los equipos pueden definir qué riesgo representa cada dispositivo para el entorno OT, lo que les permite priorizar la reparación de vulnerabilidades críticas y/o explotables para reducir rápidamente la superficie de ataque”.

Existe una necesidad de colaboración entre los equipos de OT y TI

Las industrias con OT han cambiado significativamente en los últimos años debido a la convergencia de OT y TI. Esta convergencia marca el comienzo de una nueva fase de la era industrial y permite la colaboración entre disciplinas, pero en la práctica, la gestión unificada de ambos entornos aún no se ha producido. A medida que los equipos de OT se enfocan en mantener los sistemas de control industrial, mitigar los riesgos para OT y garantizar la integridad general dentro de los entornos operativos, se han descuidado más tareas relacionadas con TI.

Cuatro de los cinco dispositivos más riesgosos ejecutan sistemas operativos Windows, lo que demuestra que una comprensión básica del riesgo de los activos y la protección de los activos vulnerables sigue siendo un desafío para los equipos de TI y OT.

Nueva vulnerabilidad del protocolo SMBv.1 encontrada

Armis estudió los tipos de dispositivos y descubrió que muchos de ellos son más vulnerables a la actividad maliciosa porque usan el protocolo SMBv.1, sistemas operativos obsoletos y muchos puertos abiertos. SMBv.1 es un protocolo desactualizado, sin cifrar y complicado con vulnerabilidades dirigidas a los notorios ataques Wannacry y NotPetya. Los expertos en seguridad aconsejaron previamente a las empresas que dejaran de usar este protocolo, pero los datos muestran que todavía se usa en este espacio.

“Desde una perspectiva organizacional, un enfoque basado en el riesgo para la gestión de vulnerabilidades debe ir de la mano con los departamentos de OT y TI trabajando juntos para coordinar los esfuerzos de mitigación”, dice Izrael. “Los proyectos interdepartamentales ayudan a optimizar los procesos y la gestión de recursos, y mejoran el cumplimiento y la seguridad de los datos. Para enfrentar los desafíos de la nueva era industrial, los profesionales de la seguridad necesitan una solución de seguridad de convergencia de TI/TO que proteja todos los activos conectados a la red”.

Una plataforma que busca todos los dispositivos comprometidos

La plataforma Armis Unified Asset Intelligence descubre todos los activos conectados, mapea las comunicaciones y las relaciones entre ellos y agrega información contextual para comprender su contexto y el riesgo que pueden representar para la organización. Está diseñado específicamente para proteger los entornos de OT y TI y puede capturar señales significativas de cientos de plataformas de TI y OT. El motor de detección de amenazas basado en la nube utiliza el aprendizaje automático y la inteligencia artificial para detectar cuándo un dispositivo funciona fuera de su estado normal conocido y activa una respuesta automática para ayudar a administrar toda la superficie de ataque.

Metodología

Armis calculó el riesgo de los dispositivos observando todos los dispositivos en la plataforma Armis Asset Intelligence and Security y determinando qué tipos tenían el mayor factor de riesgo y/o las vulnerabilidades y exposiciones más comunes (CVE). Además, el nivel de impacto empresarial y la protección de puntos finales tuvieron un impacto ponderado en los resultados.

Más en Armis.com

Acerca de Armis

Armis, el líder en visibilidad y seguridad de activos, ofrece la primera plataforma de inteligencia de activos unificados de la industria que aborda la nueva superficie de ataque ampliada creada por los activos conectados. Las empresas Fortune 100 confían en nuestra protección continua y en tiempo real para proteger todos los activos administrados y no administrados en TI, nube, dispositivos IoT, dispositivos médicos (IoMT), tecnología operativa (OT), sistemas de control industrial (ICS) y 5G vistos en contexto completo . Armis proporciona gestión pasiva de activos cibernéticos, gestión de riesgos y cumplimiento automatizado. Armis es una empresa privada con sede en California.