Informes recientes muestran que los piratas informáticos están utilizando Microsoft Teams para propagar malware. Los ataques se llevan a cabo adjuntando archivos .exe a los chats de Teams para instalar un troyano en la computadora del usuario final. Luego, el troyano se usa para instalar malware. Lookout enumera posibles tácticas y contramedidas.

“La primera táctica utilizada por los piratas informáticos es obtener las credenciales de Microsoft 365 de los empleados, lo que les daría acceso a todas las aplicaciones de la suite de Microsoft. Los datos de Lookout muestran que los atacantes acceden principalmente a los usuarios a través de canales móviles como SMS, plataformas de redes sociales, aplicaciones de mensajería de terceros, juegos e incluso aplicaciones de citas. Según los datos de Lookout, un promedio del 2021 % de los usuarios empresariales estuvieron expuestos a ataques de phishing cada trimestre en 15,5. A modo de comparación: en 2020, el número fue del 10,25 por ciento. El phishing es claramente un problema creciente para todas las empresas.

Microsoft 365 como un amplio frente de ataque

Debido a que Microsoft 365 es una plataforma tan extendida, no es muy difícil para los atacantes crear campañas de ingeniería social dirigidas a los usuarios que utilizan archivos de Word maliciosos y páginas de inicio de sesión falsas. La segunda táctica es utilizar un tercero, p. B. comprometer a un contratista para obtener acceso a la plataforma Teams de la empresa. Esto demuestra lo importante que es someter cada software, persona y equipo de terceros a una auditoría de seguridad detallada para garantizar su seguridad.

¿Qué tan serios son estos ataques?

Según el estudio de Lookout, un ataque exitoso podría conducir a una adquisición completa del dispositivo. Dado que existe una alta probabilidad de que un atacante haya obtenido acceso inicialmente a través de la suplantación de identidad, eventualmente podría obtener un dispositivo confiable y credenciales confiables. Esta es una combinación maliciosa que podría permitir a un atacante acceder a cualquier información a la que el usuario y el dispositivo tengan acceso.

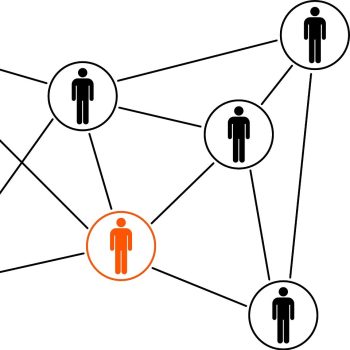

Una vez que el atacante ha penetrado en la infraestructura, puede moverse lateralmente y descubrir dónde se esconden los activos más valiosos. A partir de ahí, podría cifrar esos datos para lanzar un ataque de ransomware o exfiltrarlos para venderlos en la dark web. Esta cadena de ataques es la razón por la cual las organizaciones necesitan visibilidad y control de acceso a los usuarios, sus dispositivos, las aplicaciones a las que desean acceder y los datos almacenados en ellas.

Equipos: medidas de seguridad recomendadas

La naturaleza de este ataque demuestra la importancia de proteger todos los puntos finales, los recursos de la nube y las aplicaciones locales o privadas en toda la infraestructura empresarial. Cada vez es más difícil realizar un seguimiento de cómo los usuarios y los dispositivos interactúan con las aplicaciones y los datos a medida que el perímetro de la red desaparece como el límite tradicional del entorno empresarial. Por lo tanto, se requiere el uso de una plataforma unificada que tenga en cuenta los terminales móviles y de PC, así como los servicios en la nube y las aplicaciones privadas o instaladas en las instalaciones. Es la única forma de brindar el nivel requerido de visibilidad y protección contra el panorama de amenazas moderno de hoy.

Para adelantarse a los atacantes que buscan explotar esta cadena de ataques, las organizaciones de todo el mundo deben implementar seguridad para dispositivos móviles con Mobile Threat Defense (MTD) y proteger los servicios en la nube con Cloud Access Security Broker (CASB). También necesitan monitorear el tráfico web con un Secure Web Gateway (SWG) e implementar políticas de seguridad modernas para sus aplicaciones locales o privadas con Zero Trust Network Access (ZTNA).

Los ataques a las plataformas usan tácticas similares

Los ataques dirigidos a plataformas específicas tienen sus matices, pero las tácticas generales son obviamente muy similares. Los canales públicos también se pueden operar en Slack y Teams, en los que no necesariamente se tiene que ser parte de la empresa para poder participar. Esto supone un riesgo enorme para la empresa, tanto por el acceso no autorizado como por la pérdida de datos. Las tácticas para acceder a estas dos plataformas, así como a las plataformas de colaboración y otras aplicaciones, son generalmente bastante similares. El hecho es que el phishing es la opción más viable para los actores de amenazas en la actualidad.

Si un atacante tiene credenciales legítimas para iniciar sesión en aplicaciones corporativas, es menos probable que lo detecten y lo detengan. Por lo tanto, las organizaciones necesitan una estrategia de seguridad modernizada capaz de detectar inicios de sesión anómalos, actividad de archivos y comportamiento de los usuarios”.

Más en Lookout.com

Acerca de Lookout Los cofundadores de Lookout, John Hering, Kevin Mahaffey y James Burgess, se unieron en 2007 con el objetivo de proteger a las personas de los riesgos de seguridad y privacidad que plantea un mundo cada vez más conectado. Incluso antes de que los teléfonos inteligentes estuvieran en el bolsillo de todos, se dieron cuenta de que la movilidad tendría un profundo impacto en la forma en que trabajamos y vivimos.