Por lo tanto, es absolutamente necesario aumentar los requisitos de seguridad en las empresas industriales en el contexto del tráfico de datos para evitar ataques cibernéticos desde el exterior y así mantener la producción en marcha. Autenticación segura y fácil de usar para cualquier control de acceso, ProSoft presenta GateKeeper, una gestión de inicio de sesión inteligente e inalámbrica que utiliza autenticación de proximidad.

Por un lado, la "fábrica del futuro" representa una producción eficaz justo a tiempo, así como sistemas inteligentes y autocontrolados. Por otro lado, también significa mayor tráfico de datos y comunicación entre personas y máquinas y máquinas entre sí. Por lo tanto, es absolutamente necesario aumentar los requisitos de seguridad en las empresas industriales en el contexto del tráfico de datos para evitar ataques cibernéticos desde el exterior y así mantener la producción en marcha. Estas mayores medidas de seguridad también deben aplicarse a todos los empleados de la fábrica. Por lo tanto, la palabra clave para todos los usuarios de los sistemas internos de producción es: Autenticación segura para cada control de acceso. Para que esto sea efectivo en el tiempo y al mismo tiempo fácil de usar, ProSoft presenta GateKeeper, una gestión de inicio de sesión inteligente e inalámbrica que utiliza la autenticación de proximidad.

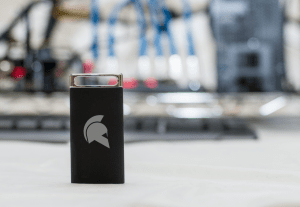

Para la industria: ficha Bluetooth Halberd

"GateKeeper amplía y mejora tanto la autenticación estática, que se lleva a cabo simplemente ingresando un nombre y una contraseña, como la autenticación multifactor, que está protegida por códigos de acceso que solo son válidos una vez", dice Robert Korherr, director general de ProSoft GmbH.

Más seguridad con tokens Halberd en comparación con contraseñas complejas

En la producción industrial, son posibles dos escenarios dependiendo de los requisitos de seguridad individuales: En la aplicación estándar, el operador de la planta se acerca a su máquina con su token. Esto es reconocido por los sensores de proximidad USB (receptor Bluetooth) instalados en el terminal y registrados automáticamente. Si vuelve a abandonar el lugar, el terminal del operador se bloquea automáticamente.

Si se aplican requisitos de seguridad más altos, también es posible una entrada de PIN o una confirmación de características biométricas a través de un sensor de huellas dactilares además del enfoque, la llamada autenticación de dos factores.

Más en ProSoft.com

Acerca de ProSoft ProSoft se fundó en 1989 como proveedor de soluciones de software complejas en el entorno informático de gran tamaño. Desde 1994, la empresa se ha centrado en la gestión de redes y soluciones de seguridad de TI para infraestructuras modernas y heterogéneas de Microsoft Windows, incluidos Mac OS, Linux, así como entornos móviles y dispositivos finales. Los expertos gestionan software y hardware eficientes para corporaciones y medianas empresas y se han consolidado como especialistas en seguridad informática. Además, como distribuidor de valor agregado (VAD), ProSoft apoya a los fabricantes con el "go-to-market" y el lanzamiento al mercado de nuevas soluciones en la parte de habla alemana de Europa.