Emotet vuelve a abrir nuevos caminos e infecta documentos de Microsoft OneNote. El cuaderno digital, tan popular en las empresas, es por tanto un peligro para muchos usuarios.

De hecho, desde el verano pasado, Microsoft lanzó su iniciativa para bloquear automáticamente las macros de los documentos descargados. Esto ha obligado a los delincuentes a reconsiderar cómo quieren propagar malware a través del spam. Un cambio notable ha sido el uso de documentos de Microsoft OneNote por parte de otras bandas criminales. Ahora le toca a Emotet seguir esta estrategia.

Documentos peligrosos de OneNote

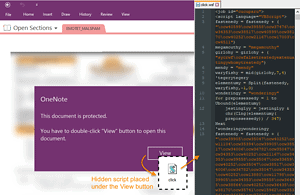

El archivo de OneNote es simple pero efectivo para los usuarios de ingeniería social con una notificación falsa que indica que el documento está protegido. Al indicar a las víctimas que hagan clic en el botón "Mostrar", las víctimas, sin darse cuenta, hacen doble clic en un archivo de secuencia de comandos incrustado.

- Esto activa el motor de secuencias de comandos de Windows (wscript.exe) y ejecuta comandos

- El script muy ofuscado recupera la carga útil binaria de Emotet desde un sitio remoto

- El archivo se guarda como DLL y se ejecuta a través de regsvr32.exe

- Una vez instalado en el sistema, Emotet se comunica con sus servidores de comando y control para obtener más instrucciones.

Si bien Emotet aumenta su distribución de spam de malware, los usuarios deben tener mucho cuidado con esta amenaza. Los clientes de Malwarebytes están protegidos contra esta amenaza en varias capas dentro de su cadena de ataque, incluida la protección web y el bloqueo de malware.

Emotet sigue apareciendo

Aunque Emotet ha estado de vacaciones, retirado e incluso cerrado por las autoridades antes, continúa representando una seria amenaza y demuestra la efectividad de los ataques de ingeniería social. Si bien es posible que las macros pronto sean cosa del pasado, los atacantes pueden usar una variedad de aplicaciones comerciales populares para lograr su objetivo final y afianzarse en las redes corporativas. Un artículo de blog en inglés muestra todos los pasos individuales en la cadena de ataque y qué comandos se utilizan.

Más en Malwarebytes.com

Acerca de Malwarebytes Malwarebytes protege a los usuarios domésticos y las empresas de amenazas peligrosas, ransomware y exploits que los programas antivirus no detectan. Malwarebytes reemplaza por completo otras soluciones antivirus para evitar las amenazas modernas de ciberseguridad para usuarios privados y empresas. Más de 60.000 XNUMX empresas y millones de usuarios confían en las innovadoras soluciones de aprendizaje automático de Malwarebyte y sus investigadores de seguridad para evitar amenazas emergentes y eliminar el malware que las soluciones de seguridad anticuadas pasan por alto. Visite www.malwarebytes.com para obtener más información.