La empresa de seguridad suiza Exeon Analytics advierte que no se debe confiar únicamente en las soluciones EDR (Detección y respuesta de puntos finales) convencionales al proteger los puntos finales. Porque el software del agente no siempre se ejecuta en el punto final, lo que genera debilidades en la red de defensa.

Muchos puntos finales en las redes híbridas modernas no admiten los agentes requeridos para esto, y cuando dichos agentes se ejecutan, pueden ser socavados y desactivados por ataques sofisticados. Además, debido a la tendencia de trabajar desde casa y BYOD (traiga su propio dispositivo), los equipos de TI y seguridad a menudo no tienen acceso a los puntos finales propiedad de los empleados que también pueden usar otros miembros de la familia.

"Las soluciones EDR brindan información en tiempo real sobre los puntos finales y detectan amenazas como malware y ransomware", dijo Gregor Erismann, CCO de Exeon Analytics. “Al monitorear continuamente los puntos finales, los equipos de seguridad pueden descubrir actividades maliciosas, investigar amenazas y tomar las medidas adecuadas para proteger a la organización. Sin embargo, dado que EDR solo proporciona visibilidad de los puntos finales, quedan muchas vulnerabilidades y desafíos, lo que aumenta en gran medida el riesgo de ciberataques inadvertidos”.

Muchos puntos finales no son compatibles con EDR

Además de la posible desactivación de los agentes de EDR en los terminales, estos riesgos también incluyen el abuso de la técnica de "enganche" que utiliza EDR para monitorear los procesos en ejecución. Permite que las herramientas EDR monitoreen programas, detecten actividades sospechosas y recopilen datos para análisis de comportamiento. Sin embargo, los atacantes pueden usar la misma técnica para acceder a un punto final remoto e importar malware.

Los puntos finales no admitidos por EDR incluyen conmutadores y enrutadores más antiguos en particular, pero también una gran cantidad de dispositivos IoT e IIoT que, por lo tanto, pueden convertirse en puertas de enlace desapercibidas para malware. Otro problema para las soluciones EDR pueden ser los entornos SCADA, donde los sistemas críticos individuales pueden estar fuera del control de la empresa y, por lo tanto, fuera del perímetro de seguridad de EDR.

Detección y respuesta de red como solución alternativa

"La detección y respuesta de red (NDR) es una forma muy efectiva de cerrar brechas de seguridad como esta", dice Erismann. “Una de las grandes ventajas de las soluciones NDR basadas en datos de registro como ExeonTrace es que los atacantes no pueden desactivarlas y, por lo tanto, no se pueden eludir los algoritmos de detección. Incluso si un atacante puede comprometer el sistema EDR, la actividad sospechosa aún se registrará y analizará. La combinación de EDR y NDR crea un sistema de seguridad integral para toda la red”.

Además, NDR no solo permite monitorear el tráfico de red entre dispositivos de red conocidos, sino que también identifica y monitorea dispositivos desconocidos. Estas soluciones son, por lo tanto, un remedio eficaz contra los peligros de la TI en la sombra descontrolada. Además, NDR también integra dispositivos finales sin agentes EDR en el análisis de red y, por lo tanto, en la estrategia de seguridad de toda la empresa. Finalmente, en función del análisis de datos de registro, NDR también reconoce firewalls y puertas de enlace configurados incorrectamente, que de lo contrario también podrían actuar como puertas de enlace para los atacantes.

No se necesitan agentes de software

Dado que las soluciones NDR como ExeonTrace no requieren agentes, permiten una visibilidad completa de todas las conexiones de red y flujos de datos. Por lo tanto, ofrecen una mejor visión general de toda la red corporativa y todas las amenazas potenciales dentro de ella. Además, la recopilación de datos basada en la red es significativamente más a prueba de manipulaciones que los datos basados en agentes, lo que facilita el cumplimiento de las normas. Esto se aplica en particular al análisis forense digital requerido por las autoridades de control.

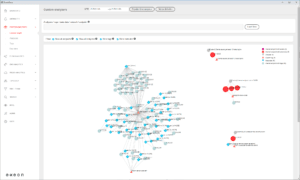

NDR con ExeonTrace

La solución ExeonTrace NDR se basa en el análisis de los datos de registro de la red y, por lo tanto, no requiere duplicación de tráfico. Los algoritmos de ExeonTrace se han desarrollado especialmente para el análisis de metadatos y, por lo tanto, no se ven afectados por el aumento del tráfico de red cifrado. Dado que ExeonTrace no requiere ningún hardware adicional y permite el análisis de múltiples fuentes de datos, incluidas las aplicaciones nativas en la nube, la solución es particularmente adecuada para redes distribuidas y altamente virtualizadas.

Más información en Nextgen.Exeon.com

Acerca de Exeon

Exeon Analytics AG es una empresa suiza de cibertecnología que se especializa en proteger infraestructuras de TI y OT a través de análisis de seguridad impulsados por IA. La plataforma de detección y respuesta de red (NDR) ExeonTrace ofrece a las empresas la oportunidad de monitorear redes, detectar amenazas cibernéticas de inmediato y, por lo tanto, proteger de manera efectiva el entorno de TI de su propia empresa, de manera rápida, confiable y completamente basada en software.