Todavía es un ataque cibernético en el laboratorio: los investigadores israelíes instalaron malware en una PC y luego usaron las ondas electromagnéticas generadas por una fuente de alimentación de PC para transferir algunos datos a un teléfono inteligente remoto detrás de una pared.

Investigadores israelíes han estudiado un nuevo método de ataque llamado COVID-Bit. Utiliza las ondas electromagnéticas de un dispositivo, como una PC, para transmitir datos desde dispositivos que están aislados de Internet (sistemas de espacio de aire) a una distancia de al menos dos metros. Allí pueden ser capturados por un receptor con un teléfono inteligente, incluso detrás de una pared. como tener los investigadores establecieron en un archivo PDF técnico disponible gratuitamente.

Dispositivos intervenidos sin acceso a Internet

El ataque COVID-bit fue desarrollado por el investigador de la Universidad Ben-Gurion, Mordechai Guri, quien estudió múltiples métodos para robar datos confidenciales de los sistemas de espacio de aire. No se trata principalmente del ataque, sino de reconocer lo que es posible y cómo defenderse de él.

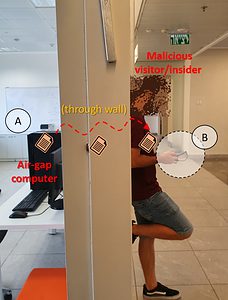

🔎 Así atacaron los investigadores el sistema Air Gap en un experimento (Imagen: Universidad Ben-Gurion del Negev).

Los llamados sistemas de espacio de aire generalmente se encuentran en entornos de alto riesgo, como la infraestructura energética, el gobierno y las unidades de control de armas. Estos sistemas siempre están desconectados de Internet o no tienen ningún acceso. Sin embargo, para que el ataque investigado funcione, se debe instalar malware en la PC o el sistema. eso suena descabellado pero fue el caso de Stuxnet, por ejemplo. El gusano desvió tanto los sistemas de control de las centrífugas de enriquecimiento de uranio de Irán que fueron destruidos.

Bajas tasas de transferencia de datos

Los primeros resultados muestran tasas de transferencia de datos muy bajas, pero son suficientes. Además, la investigación se centró más en demostrar la viabilidad de este ataque. Para transmitir los datos en el ataque COVID-bit, los investigadores crearon un programa de malware que regula la carga de la CPU y, por lo tanto, la frecuencia central de una manera específica para hacer que las fuentes de alimentación en las computadoras con espacio de aire emitan radiación electromagnética en una banda de baja frecuencia. .

Según los investigadores, una defensa adecuada contra tales ataques es muy difícil, ya que las frecuencias de la fuente de alimentación y la CPU tendrían que ser monitoreadas en los sistemas de espacio de aire.

Más en Sophos.com