El problema de las herramientas no utilizadas y olvidadas: cronología de un ataque de ransomware Midas. El equipo de respuesta rápida de Sophos describe cómo procedieron los ciberdelincuentes en un caso real de ataque de Midas y cómo se movieron en la red a través de herramientas comerciales de octubre a diciembre de 2021 antes de lanzar finalmente el ataque de ransomware.

Con un ecosistema de seguridad integrado y Zero Trust, los atacantes habrían tenido pocas posibilidades de infiltrarse en la red y la organización atacada habría tenido un mayor control sobre el acceso no autorizado a la red.

Gran ataque con el ransomware Midas

Tras un ataque de ransomware a un proveedor de tecnología en diciembre de 2021 llamaron al equipo de respuesta rápida de Sophos para ayudar. Los hallazgos forenses muestran que al menos dos herramientas comerciales de acceso remoto diferentes y una utilidad de código abierto de Windows se utilizaron en el ataque utilizando el ransomware Midas menos conocido. Durante su análisis, los expertos también descubrieron evidencia de que los ciberdelincuentes estaban activos en un controlador de dominio y otras computadoras en la red al menos dos meses antes de que apareciera el ransomware. Esto corresponde a una cadena clásica de eventos que probablemente podría haberse evitado con una estrategia de seguridad consistente y confianza cero.

Una estructura de TI típica alberga riesgos

La empresa atacada operaba una infraestructura informática y de seguridad del tipo que se puede encontrar miles de veces. Citrix se utilizó para virtualizar los escritorios de los empleados. La topología de la red se organizó plana, con toda la red accesible a través de la VPN. La mayoría de los dispositivos físicos consistían en servidores Windows que ejecutaban máquinas virtuales. No hubo segmentación de la red. En definitiva, una infraestructura típica que hace que un ataque cibernético sea relativamente fácil.

curso del ataque

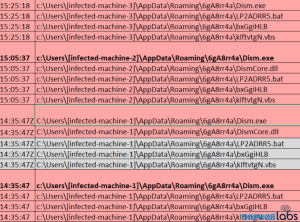

Los atacantes llevaron a cabo el ataque con múltiples acciones, creando servicios de Windows para ejecutar múltiples scripts de PowerShell en una máquina a la vez, lo que a su vez involucró a otras máquinas en su ataque en el camino. Esto les permitió acceder a cualquier otra máquina, sin importar si era un servidor o una VM, a través del protocolo SMB.

En un entorno Zero Trust, los controles de acceso correctamente configurados podrían haber evitado que los atacantes usaran una computadora comprometida contra otra.

En retrospectiva, los forenses pudieron fechar lo que presumiblemente es el primer compromiso con el 13 de octubre. No fue hasta el 7 de diciembre que los atacantes comenzaron a distribuir el binario del ransomware a las computadoras de la red. Como resultado, los intrusos pasaron desapercibidos durante más de dos meses. Ejecutaron comandos, iniciaron conexiones RDP internas, usaron software comercial de acceso remoto ya instalado, exfiltraron datos a la nube y movieron archivos hacia y desde uno de los controladores de dominio del objetivo.

El problema de las herramientas en desuso y olvidadas

Los comandos repetidos que se ejecutan en varias computadoras en el transcurso de una hora configuran servicios que descargan el DismCore.dll malicioso al inicio (Imagen: Sophos).

Si bien Midas no es una amenaza destacada como algunas de las otras familias de ransomware, los atacantes parecían seguir un patrón familiar durante todo el incidente. Utilizaron herramientas y procesos de administración tradicionales de Windows (por ejemplo, PowerShell y la herramienta de administración y mantenimiento de imágenes de implementación), así como herramientas comerciales de acceso remoto (AnyDesk y TeamViewer), que tienen menos probabilidades de activar una alerta antimalware.

En este incidente, el equipo de TI de la empresa probó AnyDesk, TeamViewer y otras herramientas de acceso remoto. Aunque las herramientas finalmente no se usaron, permanecen sin usar en varios servidores, que los ciberdelincuentes usan para su beneficio. En algunos casos, también utilizaron la herramienta Process Hacker de código abierto para identificar y eludir los productos de seguridad de punto final utilizados por la empresa atacada.

Un ecosistema de seguridad con Zero Trust habría protegido

“Este es un buen ejemplo de lo que le puede pasar a muchas empresas porque manejan su TI de una forma u otra. Proteger las redes de la empresa principalmente del exterior es sin duda un método de protección eficaz en relación con un ecosistema de seguridad integrado. Sin embargo, incluso este enfoque basado en el perímetro tiene cada vez más lagunas. Los empleados trabajan cada vez más sobre la marcha, también a través de otras redes. También hay aplicaciones de software como servicio (SaaS), plataformas en la nube y servicios basados en la nube. Apenas existe una red corporativa en la que todos los sistemas integrados en ella sean seguros. Aquí es donde entra en juego el concepto Zero Trust (no confiar en nada ni en nadie y comprobarlo todo), dice Michael Veit, experto en seguridad de Sophos.

Más en Sophos.com

Acerca de Sophos Sophos cuenta con la confianza de más de 100 millones de usuarios en 150 países. Ofrecemos la mejor protección contra amenazas informáticas complejas y pérdida de datos. Nuestras soluciones integrales de seguridad son fáciles de implementar, usar y administrar. Ofrecen el costo total de propiedad más bajo de la industria. Sophos ofrece soluciones de cifrado galardonadas, soluciones de seguridad para terminales, redes, dispositivos móviles, correo electrónico y web. También cuenta con el soporte de SophosLabs, nuestra red global de centros de análisis patentados. Las oficinas centrales de Sophos se encuentran en Boston, EE. UU. y Oxford, Reino Unido.