El grupo troyano bancario en línea Trickbot sigue activo. El análisis muestra que se están desarrollando nuevos módulos VNC con funciones adicionales para la botnet. Un informe técnico de Bogdan Botezatu, director de investigación e informes de amenazas en Bitdefender.

El malware Trickbot y la red de bots asociada han estado activos desde que se descubrió por primera vez en 2016. Durante este tiempo, el grupo de atacantes detrás de él logró infectar varios millones de PC en todo el mundo. Los actores de Trickbot, que surgieron del entorno de malware Dyre, han creado un verdadero ecosistema de módulos de complementos y componentes adicionales y están trabajando constantemente en nuevas funcionalidades: los expertos están observando actualmente el mayor desarrollo del módulo vncDII de Virtual Network Computing (VNC). Los atacantes pueden acceder a una gran cantidad de información en las computadoras infectadas a través de escritorios alternativos y cargar nuevas funciones maliciosas.

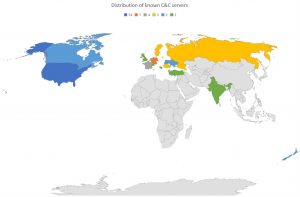

El último análisis de Bitdefender Labs demuestra que el grupo Trickbot está trabajando en su botnet con gran vigor, a pesar de la creciente presión de las fuerzas del orden. Operando desde Rusia, Bielorrusia, Ucrania y Surinam, la banda de ciberdelincuentes está en constante evolución de su infraestructura de servidor de mando y control. De los 71 servidores de mando y control identificados, 54 se encuentran actualmente en EE. UU., siete en Alemania y tres en Francia.

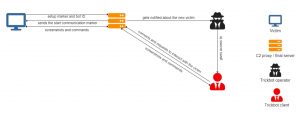

Póngase en contacto con el centro de mando

El actual módulo de computación de red virtual (VNC) tvncDll del malware Trickbot ofrece nuevas funciones para monitorear sistemas atacados y recopilar información. tvncDll es una actualización del módulo vncDll que el grupo usó para atacar objetivos prominentes previamente seleccionados. Una frecuencia muy alta de actualizaciones y correcciones de errores muestra la intensidad con la que los desarrolladores criminales están trabajando en el sistema.

tvncDlI utiliza un protocolo de comunicación patentado que ofusca qué datos transmite el módulo al servidor de Comando y Control (C2) sin el conocimiento de la víctima.

Poco después de la infección exitosa

Después de una infección exitosa, el servidor C2 envía el archivo de configuración vnconf al módulo a través de la función de control y el comando SetConf. Este archivo de configuración contiene hasta nueve direcciones IP de servidores C2 predefinidos. Los servidores actúan como intermediarios entre las víctimas y los atacantes y actualmente permiten que los piratas informáticos accedan a los sistemas de las víctimas detrás de un firewall.

En el curso de la configuración, el módulo cliente primero informa al primer servidor C2 disponible de su existencia mediante el envío de un marcador y espera más comandos. También envía la identificación del bot, que identifica de manera única el módulo implementado en la computadora.

Dependiendo de la respuesta del servidor

- el módulo permanece inactivo y espera una señal del servidor C2 para actuar,

- termina su actividad y le pide a Trickbot que elimine el módulo de su memoria, o

- entra en modo operativo. Esto inicia el intercambio de mensajes entre el cliente y el host malicioso. En dúplex completo, las capturas de pantalla del escritorio alternativo y la información del portapapeles se envían desde el sistema de la víctima.

El tráfico de datos con los servidores C2 pasa por el puerto 443 para generar menos sospechas. Si bien el tráfico a través de este puerto suele ser SSL o TLS, los ciberdelincuentes envían los datos sin cifrar.

Escritorio alternativo bajo control del módulo

El módulo construye su propio escritorio alternativo en el que el atacante tiene control total sobre el módulo (Figura 4). Los intrusos pueden realizar varias acciones usando PowerShell a través del elemento de menú Cmd.exe. Esto incluye:

- Descarga de nuevos payloads para lanzar ataques dentro de la red

- abrir varios documentos o la bandeja de entrada del correo electrónico,

- y cargar los datos y la información desde el ordenador de la víctima al servidor de mando y control.

El botón Navegador nativo permite la divulgación de contraseñas en volcados de contraseñas. El desarrollo de esta función está en pleno apogeo, como lo demuestran varias actualizaciones semanales. Al hacer clic con el botón izquierdo en "Navegador nativo" se muestra un navegador independiente con la opción de volcar los datos de acceso a través de Internet Explorer (Figura 5). Aparentemente, sin embargo, se están haciendo planes para brindar esta opción para Chrome, Firefox y Opera. Los botones para esto han sido creados.

Infraestructuras complejas en el fondo

Estos análisis muestran cómo los atacantes ciberdelincuentes mejoran constantemente sus métodos de ataque y construyen infraestructuras complejas de Trickbot y aumentan su potencial de riesgo. El análisis completo de los nuevos desarrollos para Trickbot por parte de los expertos de Bitdefender Labs también se puede encontrar en línea en Bitdefender.

Más en Bitdefender.com

Acerca de Bitdefender Bitdefender es líder mundial en soluciones de ciberseguridad y software antivirus, y protege más de 500 millones de sistemas en más de 150 países. Desde su fundación en 2001, las innovaciones de la compañía han brindado regularmente excelentes productos de seguridad y protección inteligente para dispositivos, redes y servicios en la nube para clientes privados y empresas. Como proveedor elegido, la tecnología de Bitdefender se encuentra en el 38 por ciento de las soluciones de seguridad implementadas en el mundo y cuenta con la confianza y el reconocimiento de profesionales de la industria, fabricantes y consumidores por igual. www.bitdefender.de