Informe de amenazas de G DATA: Qbot reemplaza a Emotet. Los ataques cibernéticos a las empresas están aumentando rápidamente. El informe de amenazas actual de G DATA muestra que los ciberdelincuentes ya han encontrado un sucesor de Emotet: Qbot.

El malware estuvo involucrado en casi cada cuarto ataque que fue repelido. Las cifras muestran que en el primer trimestre, las empresas estuvieron particularmente en el punto de mira de los ciberdelincuentes. En el espacio de un año, el número de ataques repelidos aumentó en más del 60 por ciento.

empresas más enfocadas

Evangelista de seguridad de G Data Tim Berghoff (Imagen: GData)

El informe de amenazas actual de G DATA CyberDefense muestra que las empresas están siendo atacadas cada vez más por los ciberdelincuentes. Si bien la cantidad de ciberataques contrarrestados a usuarios privados ha cambiado solo levemente, un aumento del 1,9 por ciento en comparación con el primer trimestre de 2020 y el primer trimestre de 2021, la cantidad de ataques a empresas ha aumentado significativamente. El número de ataques repelidos entre enero y marzo de este año fue del 61,7 por ciento en comparación con el mismo período del año pasado. Este período también vio los numerosos ataques a los servidores de Exchange, que han causado problemas a muchas empresas, y seguirán haciéndolos.

"En el segundo año de la pandemia de la corona, las empresas aún tienen mucho que hacer en lo que respecta a la seguridad de su TI", dice Tim Berghoff, evangelista de seguridad en G DATA CyberDefense. “Los ciberdelincuentes están aprovechando la continua situación de la oficina en casa y la están capitalizando. Los administradores de TI finalmente deben actuar y decir adiós a las estructuras provisionales de oficina en el hogar que se configuran rápidamente y crear una infraestructura de TI segura".

¡Emotet está muerto! – ¡Larga vida a Qbot!

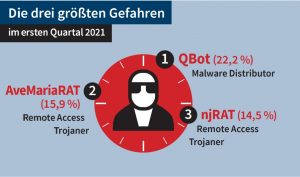

Cuando Emotet fue desactivado por una acción coordinada internacionalmente a fines de enero, surgió rápidamente una pregunta: ¿Qué malware heredará el arma multiusos del ciberdelito? La respuesta es: Qbot. Las cifras actuales muestran que el 22 por ciento de todos los ataques bloqueados involucran a Qbot. El troyano bancario original fue desarrollado gradualmente por los atacantes de manera modular, ahora tiene elementos de gusano adicionales y está activo como ladrón y cargador de credenciales. Actualmente, los delincuentes explotan las conversaciones de correo existentes y agregan un nuevo mensaje que contiene un enlace a un sitio web comprometido con un archivo .zip. Este .zip descarga Qbot e instala el malware en la computadora. Las organizaciones de atención médica, las agencias gubernamentales, las instituciones financieras y las empresas minoristas se encuentran actualmente en la lista de ataques de Qbot.

Los ataques son cada vez más profesionales.

Además del sucesor de Emotet, Qbot, actualmente hay una cantidad sorprendente de troyanos de acceso remoto (RAT) activos. Más del 30 por ciento de los ataques bloqueados se llevaron a cabo con AveMariaRAT o njRAT. Las RAT permiten el control remoto y el control administrativo de otra computadora sin que el usuario se dé cuenta. Entre otras cosas, los atacantes pueden ver el escritorio de la víctima, registrar las pulsaciones de teclas, acceder a la cámara y copiar la información de inicio de sesión almacenada en los navegadores o cargar o descargar archivos.

Las campañas actuales de RAT en particular muestran que la tendencia es hacia ataques cibernéticos cada vez más profesionales. Los delincuentes trabajan cada vez más en una división del trabajo y ensamblan componentes individuales como Malware-as-a-Service para formar una cadena de infección modular. Un análisis detallado de una campaña actual realizada por Aggah Group muestra que los atacantes intentan desactivar los mecanismos de protección y detección en la computadora infectada después de que el usuario haya activado una macro maliciosa en un correo electrónico de phishing. La secuencia de comandos inicial analiza qué solución de protección de punto final está instalada en el sistema y luego selecciona la siguiente secuencia de comandos para engañar a la solución de protección. Además, los atacantes también están modularizando su infraestructura almacenando y llamando a código malicioso en la plataforma de intercambio de texto Pastebin.

Correos electrónicos de phishing como arma de ataque

"Especialmente ahora, las empresas deben prestar más atención al factor humano en la seguridad de TI. La situación de la oficina en casa y la pandemia están estresando a los empleados y haciéndolos más vulnerables a los intentos de ataque. Debido a la simultaneidad del trabajo y la vida privada, la concentración de muchos empleados es menor, por lo que hacen clic en un correo falso con mayor rapidez. También porque no hay intercambio directo con colegas a los que se les pueda pedir consejo”, dice Tim Berghoff.

Más en GData.de

Acerca de los datos G Con servicios integrales de ciberdefensa, el inventor del AntiVirus permite a las empresas defenderse contra el ciberdelito. Más de 500 empleados velan por la seguridad digital de empresas y usuarios. Fabricado en Alemania: con más de 30 años de experiencia en análisis de malware, G DATA lleva a cabo investigaciones y desarrollo de software exclusivamente en Alemania. Las más altas exigencias en materia de protección de datos son la máxima prioridad. En 2011, G DATA emitió una garantía "sin puertas traseras" con el sello de confianza "IT Security Made in Germany" de TeleTrust eV. G DATA ofrece una cartera de protección antivirus y de punto final, pruebas de penetración y respuesta a incidentes para análisis forenses, verificaciones del estado de seguridad y capacitación en conciencia cibernética para defender a las empresas de manera efectiva. Nuevas tecnologías como DeepRay protegen contra malware con inteligencia artificial. El servicio y el soporte son parte del campus de G DATA en Bochum. Las soluciones de G DATA están disponibles en 90 países y han recibido numerosos premios.