Los expertos en seguridad de Proofpoint han descubierto una nueva campaña cibernética que está dirigida particularmente a los aliados de la OTAN. El grupo de hackers TA473, un actor de amenazas persistentes avanzadas (APT), está utilizando una vulnerabilidad de TI llamada "vulnerabilidad de Zimbra" (CVE-2022-27926) para su campaña actual.

El objetivo de sus ataques son los portales de correo web de acceso público alojados por Zimbra (Zimbra Collaboration Suite es una solución de correo electrónico y trabajo en grupo). Como parte de sus actividades, los atacantes intentan obtener acceso a correos electrónicos relacionados con la guerra entre Rusia y Ucrania de organizaciones militares, gubernamentales y diplomáticas en Europa. El grupo APT TA473 también se conoce como Winter Vivern o UAC-0114.

Fuertes ataques a objetivos occidentales

El grupo utiliza herramientas de escaneo como Acunetix para identificar portales de correo web sin parches propiedad de organizaciones relevantes y encontrar formas de obtener acceso. Después de los escaneos iniciales, los atacantes envían correos electrónicos de phishing que se hacen pasar por agencias gubernamentales de confianza y se vinculan a direcciones URL maliciosas en el cuerpo del correo electrónico. Estas direcciones URL están diseñadas para explotar vulnerabilidades conocidas para ejecutar JavaScript en los portales de correo web de la organización de destino.

Además, los atacantes parecen pasar mucho tiempo examinando los portales de correo web individuales de sus víctimas y escribiendo cargas útiles de JavaScript personalizadas para realizar ataques de falsificación de solicitudes entre sitios (CSRF). Estas cargas útiles personalizadas y que requieren mucha mano de obra permiten a los atacantes robar nombres de usuario y contraseñas, así como almacenar sesión activa y tokens CSRF en cookies que facilitan el inicio de sesión en los portales de correo web de la organización de la OTAN abiertos al público.

Grupo APT TA473 activo durante años

“Hemos estado siguiendo las actividades de TA473 durante unos dos años. El grupo se caracteriza por la tenacidad y el alto compromiso”, comenta Michael Raggi, investigador de seguridad de Proofpoint. “Este grupo ha atacado persistentemente a funcionarios estadounidenses y europeos, así como al personal militar y diplomático en Europa. Desde finales de 2022, TA473 ha dedicado mucho tiempo a estudiar los portales de correo web de las agencias gubernamentales europeas y escanear la infraestructura de acceso público en busca de vulnerabilidades. En última instancia, quieren obtener acceso a los correos electrónicos de los círculos gubernamentales relacionados con la guerra de Rusia contra Ucrania”.

Así funcionan los ataques de TA473

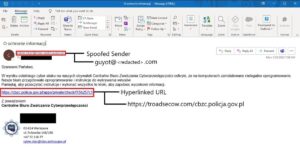

🔎 Correo electrónico TA473 con una URL que redirige a un recurso controlado por el atacante (Imagen: Proofpoint).

Se han observado las siguientes tácticas de phishing en objetivos estadounidenses y europeos, así como campañas de robo de credenciales, distribución de malware y falsificación de solicitudes entre sitios.

- TA473 envía correos electrónicos desde direcciones de correo electrónico comprometidas. A menudo, estos correos electrónicos provienen de dominios alojados en WordPress que no tienen parches o son inseguros en el momento del compromiso.

- TA473 falsifica el campo del remitente del correo electrónico para hacerse pasar por el usuario de la organización de destino.

O TA473 falsifica el campo del remitente del correo electrónico para hacerse pasar por una organización comúnmente conocida en la política mundial.

- TA473 utiliza una URL no sospechosa de la organización de destino o de una organización asociada relevante en el cuerpo del correo electrónico.

- Luego, TA473 vincula esta URL inofensiva a la infraestructura que controla o compromete para entregar una carga útil de primera etapa o redirigir a una página de destino utilizada para recopilar credenciales.

- TA473 a menudo usa rutas de URL estructuradas que incluyen un valor hash para el objetivo, una referencia sin cifrar a la organización de destino y, en algunos casos, versiones cifradas o de texto sin formato de la URL no sospechosa vinculada al objetivo en el correo electrónico original.

Acerca de Proofpoint Proofpoint, Inc. es una empresa líder en ciberseguridad. El enfoque de Proofpoint es la protección de los empleados. Porque estos significan el mayor capital para una empresa, pero también el mayor riesgo. Con un conjunto integrado de soluciones de ciberseguridad basadas en la nube, Proofpoint ayuda a las organizaciones de todo el mundo a detener las amenazas dirigidas, proteger sus datos y educar a los usuarios de TI empresariales sobre los riesgos de los ciberataques.