Cybereason descubre una campaña mundial de ciberespionaje chino dirigida a empresas norteamericanas, europeas y asiáticas La "Operación CuckooBees" revela el escurridizo Winnti Group (APT 41), que ha estado operando sin ser detectado desde 2019 contra operaciones de defensa, energía, aeroespacial, biotecnología y farmacéutica.

Cybereason, la empresa XDR, publica una nueva investigación sobre Operation CuckooBees. La investigación de 41 meses sobre la campaña global de ciberespionaje muestra que Winnti Group (APT XNUMX) tiene como objetivo empresas industriales en América del Norte, Europa y Asia. Los grupos objetivo son empresas de los campos de defensa, energía, aeroespacial, biotecnología y productos farmacéuticos.

Investigación de 12 meses: Operación CuckooBees

La investigación de Cybereason descubrió que Winnti había estado ejecutando la Operación CuckooBees sin ser notada desde al menos 2019, probablemente robando miles de gigabytes de propiedad intelectual y datos privados confidenciales de docenas de empresas en el proceso. Cybereason publica dos informes, el primero examina las tácticas y técnicas utilizadas a lo largo de la ofensiva, mientras que el segundo proporciona un análisis detallado del malware y los exploits utilizados..

“Los resultados de la Operación Cuckoo Bees son la culminación de una investigación de 41 meses que revela las acciones complicadas y extensas del Grupo Winnti respaldado por el estado chino (APT 2019). El grupo tiene como objetivo robar información patentada de docenas de empresas mundiales de defensa, energía, biotecnología, aeroespacial y farmacéutica. Particularmente alarmante es el hecho de que las empresas afectadas no sabían que estaban siendo atacadas, desde al menos hasta XNUMX en algunos casos. Esto le dio a Winnti acceso gratuito y sin filtrar a propiedad intelectual, planos, diagramas confidenciales y otros datos patentados”, dijo Lior Div, director ejecutivo y cofundador de Cybereason.

Operación CuckooBees - los resultados más importantes

- Asignación al grupo Winnti APT: Según el análisis de los artefactos forenses, Cybereason tiene una certeza media a alta de que los perpetradores del ataque están conectados con el notorio grupo Winnti. Este grupo existe desde al menos 2010. Se cree que opera en nombre de China y se especializa en ciberespionaje y robo de propiedad intelectual.

- Años de operaciones de ciberespionaje: El equipo de IR de Cybereason investigó una campaña de ciberespionaje sofisticada y esquiva que no había sido detectada desde al menos 2019. Su objetivo era robar información confidencial confidencial de empresas de tecnología y fabricación, principalmente en el este de Asia, Europa occidental y América del Norte.

- Malware recién descubierto y cadena de infección de varias etapas: La investigación revela malware Winnti conocido y no documentado anteriormente, que incluye rootkits a nivel de kernel firmados digitalmente y una cadena de infección sofisticada de varias etapas. Esto ha permitido que el ataque pase desapercibido desde al menos 2019.

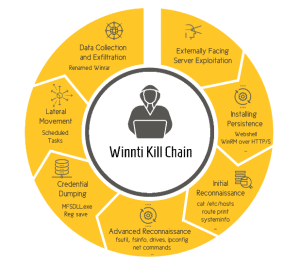

- El libro de jugadas de Winnti: Cybereason ofrece una mirada única al libro de jugadas utilizado por Winnti para la intrusión. Describe las tácticas más utilizadas, así como algunas técnicas de evasión menos conocidas observadas durante la investigación.

- Descubrimiento de un nuevo malware en el arsenal de Winnti: Los informes revelan una cepa de malware no documentada previamente llamada DEPLOYLOG utilizada por el grupo Winnti APT. También presentan nuevas versiones del conocido malware Winnti, incluidos Spyder Loader, PRIVATELOG y WINNKIT.

- Raramente visto abuso de la función CLFS de Windows: Los atacantes utilizaron el mecanismo CLFS de Windows y la manipulación de transacciones NTFS para ocultar sus cargas útiles y evadir la detección de los productos de seguridad tradicionales.

- Entrega complicada e interdependiente de cargas útiles: Los informes incluyen un análisis de la compleja cadena de infección que conduce a la proliferación del rootkit WINNKIT, que consta de varios componentes interdependientes. Los atacantes adoptaron un delicado enfoque de "castillo de naipes", en el que cada componente depende de los demás para su correcta ejecución. Esto hace que sea muy difícil analizar cada componente individualmente.

“Las vulnerabilidades de seguridad más comunes en ataques como Operation Cuckoo Bees son sistemas sin parches, segmentación de red deficiente, activos no administrados, cuentas olvidadas y fallas en la implementación de productos de autenticación de múltiples factores. Incluso si estas vulnerabilidades suenan triviales y fáciles de solucionar, la seguridad diaria es compleja y no siempre es fácil encontrar remedios a gran escala. Los defensores deben alinearse con MITRE y/o marcos similares para garantizar que tengan las capacidades correctas de detección y reparación de vulnerabilidades para proteger sus activos más críticos”, agrega Div.

Más en cybereason.com

Acerca de Cybereason Cybereason brinda protección a prueba de futuro contra ataques con un enfoque de seguridad unificado, en todos los puntos finales y en toda la empresa, donde sea que cambien los escenarios de ataque. Cybereason Defense Platform combina los mejores métodos de detección y respuesta (EDR y XDR) de la industria, soluciones antivirus de próxima generación (NGAV) y búsqueda proactiva de amenazas para el análisis contextual de cada elemento dentro de un Malop™ (operación maliciosa). Cybereason es una empresa internacional privada con sede en Boston y clientes en más de 45 países.