Los ataques con el ransomware Conti en Exchange Server continúan y se vuelven cada vez más eficientes. SophosLabs descubre que los ciberdelincuentes instalaron siete puertas traseras en un solo ataque.

Las investigaciones sobre los recientes ataques a Exchange Server con Conti ransomware han demostrado que los ciberdelincuentes acceden a los sistemas a través de ProxyShell. Se han lanzado varias actualizaciones críticas para las vulnerabilidades en Microsoft Exchange en los últimos meses. ProxyShell es una evolución del método de ataque ProxyLogon. En los últimos meses, el exploit se ha convertido en una de las principales herramientas utilizadas por los atacantes de ransomware, incluidos los que utilizan el nuevo ransomware LockFile, que apareció por primera vez en julio.

A medida que ha aumentado el conocimiento de este vector de ataque, los ciberdelincuentes han reducido el tiempo de permanencia de semanas a horas desde el momento en que se inicia el ransomware hasta que finalmente se activa en las redes de destino.

Ataques rápidos y "eficientes"

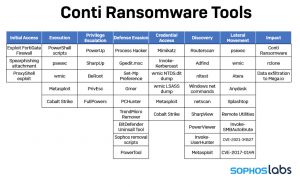

La amplia gama de herramientas del ransomware Conti ofrece a los atacantes muchas opciones de ataque (Imagen: Sophos).

En un ataque basado en ProxyShell observado por Sophos, los atacantes de Conti lograron obtener acceso a la red de la víctima y configurar un shell web remoto en menos de un minuto. Tres minutos después, los delincuentes instalaron un segundo shell web de respaldo. En solo 30 minutos, tenían una lista completa de computadoras, controladores de dominio y administradores de dominio en la red. Después de cuatro horas, los atacantes de Conti obtuvieron las credenciales de las cuentas del administrador del dominio y comenzaron a ejecutar comandos. Dentro de las 48 horas posteriores al primer acceso, los atacantes extrajeron alrededor de 1 terabyte de datos. Después de cinco días, liberaron el ransomware Conti en toda la red, apuntando específicamente a recursos compartidos de red individuales en cada computadora.

Evil Legacy: 7 puertas traseras

Durante el transcurso de la violación, los atacantes de Conti instalaron no menos de siete puertas traseras en la red: dos shells web, Cobalt Strike y cuatro herramientas comerciales de acceso remoto (AnyDesk, Atera, Splashtop y Remote Utilities). Los shells web instalados anteriormente se usaron principalmente para el acceso inicial; Cobalt Strike y AnyDesk son las herramientas principales que usaron para el resto del ataque.

Más en Sophos.com

Acerca de Sophos Sophos cuenta con la confianza de más de 100 millones de usuarios en 150 países. Ofrecemos la mejor protección contra amenazas informáticas complejas y pérdida de datos. Nuestras soluciones integrales de seguridad son fáciles de implementar, usar y administrar. Ofrecen el costo total de propiedad más bajo de la industria. Sophos ofrece soluciones de cifrado galardonadas, soluciones de seguridad para terminales, redes, dispositivos móviles, correo electrónico y web. También cuenta con el soporte de SophosLabs, nuestra red global de centros de análisis patentados. Las oficinas centrales de Sophos se encuentran en Boston, EE. UU. y Oxford, Reino Unido.