Cada vez más empresas están trasladando activos digitales a la nube. Como resultado, la superficie de ataque de TI se está expandiendo y, intensificada por la multinube, se está volviendo cada vez más compleja. Cloud Security Posture Management, o CSPM para abreviar, comprueba los entornos de nube y notifica a los especialistas responsables sobre las vulnerabilidades de configuración.

Las superficies de ataque son dinámicas y su número aumenta continuamente. Debido a la transformación digital y al trabajo híbrido y localmente flexible, un número enormemente creciente de dispositivos, aplicaciones web, plataformas de software como servicio (SaaS) y otros servicios de terceros requieren conexión a la red corporativa.

Equipo: Gestión de la postura de seguridad en la nube

Al mismo tiempo, las empresas están trasladando cada vez más sistemas críticos para el negocio a la nube y distribuyéndolos entre múltiples proveedores de servicios en la nube (CSP) y centros de datos. La gestión de la postura de seguridad en la nube (CSPM) se está convirtiendo en una máxima prioridad en cada vez más organizaciones. Las tareas básicas de la seguridad en la nube son comparables a la configuración de seguridad en la TI tradicional de un centro de datos local.

A medida que los procesos pasan a la digitalización y a la nube, los gerentes de seguridad de TI necesitan una visibilidad integral de las superficies de ataque emergentes. Especialmente en las nubes múltiples, exigen herramientas para un control de seguridad consistente, independientemente de la infraestructura subyacente.

La nube exige buena seguridad

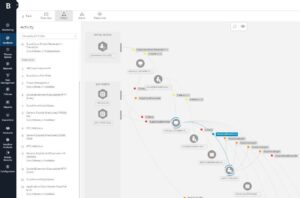

🔎 Vea eventos relevantes para la seguridad en una gestión de la postura de seguridad en la nube (Imagen: Bitdefender).

En comparación con las arquitecturas tradicionales de centros de datos, sigue siendo importante protegerse contra mecanismos de ataque que se aplican por igual a la TI en la nube y en las instalaciones. Lo que ha cambiado en la nube es la infraestructura subyacente y el acceso de las entidades autorizadas a los recursos digitales.

Un resultado de la tendencia de trasladar los sistemas críticos para el negocio a la nube y a la multinube es la mayor complejidad de la TI. Monitorear la situación de seguridad de TI se ha vuelto más difícil. Al mismo tiempo, paradójicamente, el beneficio principal de la nube (instalar, configurar y escalar la infraestructura según sea necesario) facilita que los atacantes detecten vulnerabilidades para obtener acceso a instancias en la nube múltiple.

Límites de la seguridad informática convencional

Las soluciones de ciberseguridad tradicionales no están bien equipadas para proteger las superficies de ataque dinámicas que surgen en las múltiples nubes. Todavía están diseñados para TI estática, donde las aplicaciones se ejecutan en un centro de datos reforzado y sólo un número manejable de usuarios externos a la red tienen una razón legítima para solicitar acceso. Por lo tanto, no pueden seguir el ritmo de la creciente complejidad y flexibilidad de las estructuras de TI actuales.

En la nueva confusión, los ciberdelincuentes pueden disfrazar simultáneamente sus intentos de comunicación como tráfico de datos legítimo y ocultar sus maniobras evasivas en el creciente volumen de solicitudes de autorización. Por ejemplo, los atacantes escanean constantemente las IP de la nube para encontrar configuraciones erróneas, identidades con privilegios excesivos y mecanismos de autenticación obsoletos e inadecuados. Además, muchos ciberdelincuentes pueden descargar una lista de depósitos S3 abiertos o buscar claves API privadas en GitHub para encontrar acceso a los datos o a la red.

Nuevo estado de seguridad gracias a Cloud Security Posture Management (CSPM)

CSPM puede ayudar a las empresas a gestionar mejor estos problemas. Aquí hay cinco tareas clave que debe lograr una revisión de la seguridad en la nube:

1. Ver el panorama digital en su totalidad

Nadie puede proteger lo que no puede ver. Por lo tanto, los equipos de seguridad de TI necesitan una visibilidad completa de la superficie de ataque, desde la infraestructura local y los activos administrados hasta aplicaciones web de terceros y múltiples nubes, hasta puntos finales remotos. CSPM proporciona una visión integral del panorama de la nube de una empresa. Para utilizar de manera óptima la información obtenida, debe integrarse perfectamente en toda su infraestructura digital. Idealmente, esto se hace en una plataforma integral que cubra tanto la nube como todos los demás activos digitales.

2. Hacer cumplir rigurosamente las normas de seguridad

Para implementar los estándares de seguridad recomendados en estructuras de múltiples nubes, es importante identificar brechas en las defensas. Un CSPM debe responder varias preguntas. ¿La configuración es correcta? ¿Todos los terminales tienen un programa antimalware? ¿Están los datos cifrados según estándares reconocidos? Un CSPM solo cumple sus tareas si proporciona a los responsables de seguridad de TI los medios para implementar y hacer cumplir directrices básicas de seguridad. En el siguiente paso, puede incluir en la agenda directrices y regulaciones adicionales de la industria o específicas de la empresa que sean obligatorias o útiles para la empresa.

3. Gestione identidades y derechos de acceso de forma fácil y transparente

Un CSPM como herramienta integral para establecer la seguridad de TI proporciona una descripción general de las pautas para la gestión de identidades y acceso en la nube múltiple. Las empresas utilizan una enorme cantidad de servicios en la nube, desde almacenamiento hasta equilibrio de carga, y es casi imposible saber qué entidad accede a qué activo y por qué. No es raro que las políticas o identidades de máquinas con derechos privilegiados sigan vigentes y, por lo tanto, proporcionen un acceso que ya nadie necesita o que el administrador de TI ha olvidado hace mucho tiempo. Además, muchos administradores, impulsados por la necesidad de productividad, recurren a estándares de políticas de autorización. El resultado final es que otorgan a los servicios web y a otras entidades muchos más derechos de acceso de los necesarios. Por lo tanto, una gestión sólida del acceso es fundamental para la higiene cibernética con privilegios mínimos que es esencial, especialmente en circunstancias complejas.

4. Detectar y cerrar brechas de seguridad de manera eficiente

Asegurar una superficie de ataque cada vez mayor depende de la capacidad de priorizar los problemas. Ningún equipo de analistas de seguridad, por grande que sea, puede mantenerse al día con el aumento actual de la superficie de red en infraestructuras dinámicas de múltiples nubes. No hay forma de evitar el escalado de máquinas para cubrir todas las áreas y escalar las vulnerabilidades más críticas. Un CSPM eficaz prioriza los problemas de forma en gran medida automatizada. Recomienda formas de remediar vulnerabilidades que, por un lado, están altamente automatizadas y que el administrador puede monitorear, por el otro. Evalúa los riesgos de acuerdo con los objetivos de la empresa.

5. Fácil de implementar

Raphaël Peyret, vicepresidente de producto, seguridad en la nube de Bitdefender (Imagen: Bitdefender).

Por encima de todo, la CSPM debe reducir la complejidad. Los equipos de seguridad deberían poder implementar rápidamente un CSPM y obtener de inmediato una visión completa de su superficie de ataque. La plataforma debe proporcionar información y recomendaciones prácticas para resolver las vulnerabilidades más críticas lo más rápido posible. Esto lo convierte en un recurso valioso incluso si el equipo de seguridad tiene pocos conocimientos sobre seguridad en la nube.

Captura la nube

Constantemente nuevas superficies de ataque están cambiando el panorama de amenazas actual y brindando a los atacantes amplias oportunidades para detectar y explotar vulnerabilidades en las defensas de seguridad. La seguridad de TI convencional no puede cerrar estas brechas. CSPM ayuda a las organizaciones a gestionar mejor sus crecientes superficies de ataque al brindar visibilidad del panorama de la nube y evaluar los riesgos emergentes. Brinda la oportunidad de fortalecer las estructuras de la nube. Con procesos automatizados, implementa protección en entornos complejos incluso con conocimientos y recursos limitados. Con una simple implementación, un CSPM rápidamente se vuelve efectivo.

Más en Bitdefender.com

Acerca de Bitdefender Bitdefender es líder mundial en soluciones de ciberseguridad y software antivirus, y protege más de 500 millones de sistemas en más de 150 países. Desde su fundación en 2001, las innovaciones de la compañía han brindado regularmente excelentes productos de seguridad y protección inteligente para dispositivos, redes y servicios en la nube para clientes privados y empresas. Como proveedor elegido, la tecnología de Bitdefender se encuentra en el 38 por ciento de las soluciones de seguridad implementadas en el mundo y cuenta con la confianza y el reconocimiento de profesionales de la industria, fabricantes y consumidores por igual. www.bitdefender.de