Asociaciones, servicios, relaciones con los clientes: ninguna organización opera de forma independiente. Los contratos, los cumplimientos y las leyes regulan la cooperación, pero ¿qué pasa con los criterios de seguridad? Los ciberataques a las cadenas de suministro afectan especialmente a las pequeñas y medianas empresas, según el último informe de amenazas de Sophos.

En la última versión de Sophos Informe de amenazas: cibercrimen en la calle principal Los expertos en seguridad informan que en 2023 el equipo de Sophos MDR respondió cada vez más a casos en los que las empresas fueron atacadas a través de la llamada cadena de suministro, es decir, la cadena de suministro en las empresas y en la infraestructura de TI. En varios casos, las vulnerabilidades residen en el software de gestión y supervisión remota (RMM) de un proveedor de servicios. Los atacantes utilizaron el agente RMM que se ejecuta en las máquinas de la víctima objetivo para crear nuevas cuentas administrativas en la red atacada y luego utilizaron herramientas comerciales de configuración de software, exploración de red y escritorio remoto. Luego instalaron con éxito el ransomware LockBit.

¿Cómo responde a los ataques del proveedor de servicios?

A menudo no resulta fácil para las pymes organizar su propia ciberseguridad desde una perspectiva económica y en términos de personal. Una vez que esto se logra, los riesgos externos persisten. Los ataques que explotan software confiable y ofrecen la opción de desactivar la protección de los endpoints son particularmente pérfidos y a menudo se utilizan con fines delictivos. Esto significa: ¡preste especial atención a las advertencias de los sistemas de que la protección del terminal ha sido manipulada o desactivada!

El que acaba de publicar Informe de amenazas: cibercrimen en la calle principal documentó una serie de casos en el último año, además del software RMM, en los que los atacantes utilizaron controladores de kernel vulnerables de software más antiguo que aún tenía firmas digitales válidas. Además, los expertos registraron repetidamente implementaciones de software especialmente creado que utilizaba firmas digitales obtenidas de manera fraudulenta, incluidos controladores de kernel maliciosos que fueron firmados digitalmente a través del programa Windows Hardware Compatibility Publisher (WHCP) de Microsoft, para evadir la detección de las herramientas de seguridad y ejecutar código que desactiva el malware. proteccion.

La manipulación de los controladores del kernel es un problema

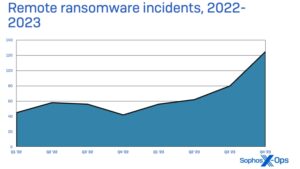

🔎 Los datos recopilados durante los últimos dos años muestran que la proporción de intentos de ataques remotos de ransomware ha aumentado en general, un problema constante que cobrará aún más impulso en la segunda mitad de 2023. (Imagen: Sophos).

Debido a que los controladores del kernel funcionan a un nivel muy bajo dentro del sistema operativo y generalmente se cargan antes que otro software cuando se inicia la PC, esto significa que en muchos casos se ejecutan antes de que el software de seguridad pueda siquiera iniciarse. Las firmas digitales actúan, por así decirlo, como un billete de entrada. En todas las versiones de Windows desde Windows 10 versión 1607, los controladores del kernel deben tener una firma digital válida; de lo contrario, los sistemas operativos Windows con arranque seguro habilitado no los cargarán.

Después de que Sophos notificara a Microsoft sobre el descubrimiento de controladores de kernel maliciosos en diciembre de 2022 y Microsoft emitiera un aviso de seguridad, la compañía revocó varios certificados de controladores maliciosos obtenidos a través de WHCP en julio de 2023.

Certificados robados y bibliotecas manipuladas

Sin embargo, los controladores no necesariamente tienen que ser maliciosos para ser explotados. Los especialistas en seguridad de Sophos han visto varios casos en los que los atacantes utilizaron controladores y otras bibliotecas de versiones anteriores e incluso actuales de productos de software para inyectar malware en la memoria del sistema.

En los ataques también se utilizaron controladores propios de Microsoft. Los operadores de ransomware han utilizado varias veces una versión vulnerable de un controlador para la utilidad Process Explorer de Microsoft para desactivar los productos de protección de terminales. En abril de 2023, Sophos informó sobre una herramienta llamada “AuKill“, que utilizó este controlador en varios ataques para instalar Medusa Locker y LockBit ransomware.

A veces es posible identificar los conductores vulnerables antes de que puedan ser explotados. En julio, el código de conducta de Sophos se activó por la actividad de un conductor del producto de seguridad de otra empresa. La alarma fue activada por una prueba de simulación de ataque realizada por el propio cliente. La investigación del incidente descubrió tres vulnerabilidades que fueron informadas al fabricante del software y posteriormente reparadas.

Las PYMES pueden defenderse de las ciberamenazas

Las pequeñas y medianas empresas están tan expuestas a las amenazas cibernéticas como las empresas y corporaciones globales, pero no cuentan con los recursos financieros y humanos como ellas. Pero puedes armarte:

- formación constante de los empleados

- Uso de autenticación multifactor en todos los activos externos

- Higiene constante del servidor y de la red (parches y actualizaciones periódicas)

- Migrar recursos difíciles de administrar, como servidores Microsoft Exchange, a plataformas de correo electrónico SaaS

- Evaluaciones periódicas de vulnerabilidad y pruebas de penetración.

Acerca de Sophos Sophos cuenta con la confianza de más de 100 millones de usuarios en 150 países. Ofrecemos la mejor protección contra amenazas informáticas complejas y pérdida de datos. Nuestras soluciones integrales de seguridad son fáciles de implementar, usar y administrar. Ofrecen el costo total de propiedad más bajo de la industria. Sophos ofrece soluciones de cifrado galardonadas, soluciones de seguridad para terminales, redes, dispositivos móviles, correo electrónico y web. También cuenta con el soporte de SophosLabs, nuestra red global de centros de análisis patentados. Las oficinas centrales de Sophos se encuentran en Boston, EE. UU. y Oxford, Reino Unido.