Хакери використовують фішинговий трюк ZeroFont: використовують нульові шрифти в електронних листах, щоб зловмисні листи виглядали так, ніби їх безпечно просканували інструменти безпеки в Microsoft Outlook.

Фішингові електронні листи, які містять шрифти розміром 0 пунктів, не зовсім нові. Хоча так звана техніка фішингу ZeroFont використовувалася в минулому, це перший раз, коли вона була задокументована таким чином. The Аналітик ISC Sans Ян Копріва попереджає, що цей трюк може значно вплинути на ефективність фішингових операцій, і користувачі повинні знати про його існування та використання в дикій природі.

Ось як працює фішинг ZeroFont

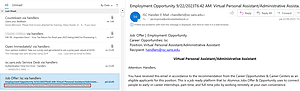

🔎 Насправді перший рядок тексту з правого вікна має бути видно зліва під темою - тут починається з «Пропозиція роботи...» Але текст відображається з розміром шрифту 0 пунктів, що створює помилкове відчуття безпеки (Зображення: Ян Коприва).

Фокус звучить досить просто, але він має величезний потенціал: цікавість людей. А працює це так: користувачеві надсилається електронний лист із класичним фішинговим вмістом. Фішинговий текст в електронному листі видно, і всі посилання працюють. Проте: перші рядки фішингового електронного листа містять додатковий короткий текст, який було відформатовано з розміром шрифту 0 пунктів, тому його не бачать люди, лише комп’ютер.

Наприклад, текст звучить так: «Mail gвідскановано та захищено [назва компанії]Advanced Threat Protection», а також дата й час. Рядок не відображається в електронному листі, але в швидкому огляді електронних листів перший рядок тексту відображається під «Темою», оскільки машина може читати 0 балів і повторює текст тут.

Електронний лист виглядає нешкідливим через фішинг ZeroFont

Зараз багато користувачів думають, що електронний лист уже знешкоджено фішинговим фільтром, і дивляться на нього. Іноді вони також натискають на посилання або навіть думають, що електронний лист було позначено неправильно. Тож фокус спрацював. Дослідник Ян Копріва показує, як все це працює, на скріншотах.

Більше на ISC.Sans.edu