Нова помилка віддаленого виконання коду нульового дня в Microsoft Office викликає ажіотаж. Точніше, імовірно, це вразливість виконання коду, яку можна використати через файли Office.

Виходячи з того, що відомо на даний момент, можуть існувати інші способи активації або зловживання цією вразливістю. Дослідник безпеки Кевін Бомонт назвав вразливість «Follina», що виявляється корисним пошуковим терміном у цій темі, поки не буде призначено офіційний номер CVE. Крім того, Microsoft тим часом створила a офіційне вирішення проблеми від Microsoft опубліковано. У своєму блозі експерт Sophos Пол Даклін розповідає про передумови та можливі рішення.

Як працює уразливість нульового дня Follina?

- Користувачі відкривають файл DOC, що містить приховану шкідливу програму, яку вони отримали, наприклад, електронною поштою.

- Документ вказує на звичайну URL-адресу https:, яка завантажується.

- Ця URL-адреса https: вказує на файл HTML, який містить код JavaScript.

- У свою чергу JavaScript вказує на URL-адресу з незвичним ідентифікатором ms-msdt: замість https:. У Windows ms-msdt: це власний тип URL-адреси, який запускає програмний інструментарій MSDT. MSDT — це абревіатура Microsoft Support Diagnostic Tool.

- Командний рядок, надісланий до MSDT через URL-адресу, призводить до виконання ненадійного коду.

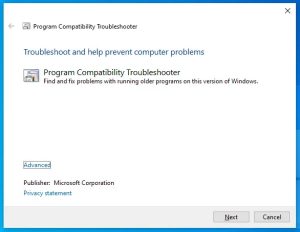

Коли викликається зловмисне посилання ms-msdt:, воно запускає команду MSDT із такими аргументами командного рядка: msdt /id pcwdiagnostic .... Під час запуску вручну, без інших параметрів, ця команда автоматично завантажує MSDT і викликає засіб усунення несправностей сумісності програм, який виглядає нешкідливим:

Звідси користувачі можуть вибрати програму для усунення несправностей, яка відповідатиме на різноманітні запитання, пов’язані з підтримкою, запускатиме автоматичні тести в програмі або повідомлятиме про проблему в Microsoft, завантажуючи різні дані для усунення несправностей. Хоча користувачі, ймовірно, не очікують потрапити в цю діагностичну утиліту, просто відкривши документ Word, ймовірність «прийняття» цієї серії спливаючих діалогових вікон збільшується.

Автоматичне віддалене виконання сценарію

Однак у випадку з Фолліною, схоже, зловмисники придумали деякі незвичайні, але також дуже хитрі варіанти проникнення в командний рядок. У результаті засіб усунення несправностей MSDT виконує свою роботу віддалено. Замість того, щоб запитувати, як би користувач хотів діяти, кіберзлочинці створили набір параметрів, які не лише призводять до автоматичного продовження операції (наприклад, параметри /skip і /force), а й сценарій виклику PowerShell. Що ще гірше, цьому сценарію PowerShell навіть не обов’язково зберігатися у файлі на диску – його можна надати у формі зашифрованого вихідного коду прямо з самого командного рядка разом із будь-якими іншими параметрами. У випадку «Follina», Хаммонд каже, що PowerShell використовується для видобування та запуску виконуваного файлу зловмисного програмного забезпечення, який був наданий у стиснутому вигляді.

Небезпечно навіть із дезактивованими макросами!

Важливо, що ця атака викликана тим, що Word посилається на оманливу URL-адресу ms-msdt:, на яку посилається URL-адреса, що міститься в самому файлі DOC. Через цю процедуру макроси VBA Office (Visual Basic for Applications) не потрібні, тому цей трюк працює, навіть якщо макроси Office дезактивовано.

Таким чином, усе це виглядає як зручна «функція URL-адреси» Office у поєднанні з корисною «функцією» діагностики MSDT. Насправді, однак, це створює вразливість, яка може викликати експлойт віддаленого виконання коду одним клацанням миші. Таким чином, навіть відкриття документа Word, підготовленого таким чином, може передати зловмисне програмне забезпечення, непомітно для користувача.

Фактично, Хаммонд пише, що цей трюк можна перетворити на ще більш пряму атаку, запакувавши оманливий вміст у файл RTF замість файлу DOC. У цьому випадку просто попереднього перегляду документа в Провіднику Windows достатньо, щоб активувати експлойт, навіть не клацаючи по ньому, щоб відкрити його. Просто рендеринг вікна попереднього перегляду ескізів призведе до того, що Windows і Office спотикнуться.

Що ти можеш зробити?

Корпорація Майкрософт уже випустила офіційний обхідний шлях і, сподіваюся, незабаром випустить постійний патч. Незважаючи на те, що власні URL-адреси Microsoft ms-xxxx є зручними, той факт, що вони призначені для автоматичного запуску процесів під час відкриття певних типів файлів або навіть лише попереднього перегляду, явно становить загрозу безпеці.

Крім того, загальноприйнятою технікою усунення несправностей у спільноті є просто розірвати зв’язок між ms-msdt:URL та утилітою MSDT.EXE. Експерт Sophos Пол Даклін докладно описує це у своєму блозі.

Продукція Sophos усуває проблему

Кінцеві продукти Sophos виявляють і блокують відомі атаки, здійснені через цей експлойт як Troj/DocDl-AGDX. Цю назву виявлення можна використовувати для пошуку в журналах як файлів DOC, які ініціюють початкове завантаження, так і файлів HTML «другого етапу», які слідують. Продукти електронної пошти та веб-фільтрації Sophos перехоплюють файли атак цього типу, наприклад CXmail/OleDl-AG.

Більше на Sophos.com

Про Софос Sophos довіряють понад 100 мільйонів користувачів у 150 країнах. Ми пропонуємо найкращий захист від складних ІТ-загроз і втрати даних. Наші комплексні рішення безпеки прості в розгортанні, використанні та керуванні. Вони пропонують найнижчу сукупну вартість володіння в галузі. Sophos пропонує відзначені нагородами рішення для шифрування, рішення безпеки для кінцевих точок, мереж, мобільних пристроїв, електронної пошти та Інтернету. Також є підтримка від SophosLabs, нашої глобальної мережі власних аналітичних центрів. Штаб-квартири Sophos знаходяться в Бостоні, США, та Оксфорді, Великобританія.