Атаки програм-вимагачів стають все більш витонченими. Окрім класичного шифрування даних, зловмисники також спеціально шукають резервні копії. При правильній стратегії ці атаки ні до чого.

У 2020 році витрати на атаки програм-вимагачів перевищили 20 мільярдів доларів — що вдвічі більше, ніж двома роками раніше. Середня вартість простою становила 283.000 XNUMX доларів на жертву. Хоча раніше атаки програм-вимагачів були широко поширеними й здійснювалися без визначеної мети, зараз існують набагато точніші атаки, у яких атака програм-вимагачів іноді є лише частиною атаки.

Мотивація атаки програм-вимагачів

Навіть у 2021 році програми-вимагачі є і залишатимуться все більшою загрозою. У 2020 році в ІТ-світі було встановлено приголомшливий рекорд із понад 20.000 19 нових повідомлень про вразливості безпеки. Частково причиною цього є нова ера роботи вдома, сформована COVID-50, яка призвела до XNUMX-відсоткового збільшення вразливості мобільних пристроїв, що зробило компанії більш уразливими до кібератак.

Однак тепер не тільки компанії та підприємства повинні побоюватися атак програм-вимагачів. Атаки на критичні інфраструктури почастішали за останні місяці. Наприклад, в опитуванні 130 лікарень і медичних установ майже половина заявили, що їм довелося вимкнути свої мережі в першій половині 2021 року через програми-вимагачі. Вимоги щодо викупу зараз також досягають нових вершин.

1,2 мільйона доларів за позов

Кіберстрахова компанія Coalition виявила, що в першій половині 2021 року середня вимога викупу від її страхувальників зросла до 1,2 мільйона доларів США за претензію порівняно з «лише» 450.000 2020 доларів у першій половині XNUMX року.

Сама вимога викупу становить лише невелику частину зростаючих загальних витрат, понесених атаками програм-вимагачів. Якщо ви хочете знати, з якими витратами вам доведеться рахуватися в надзвичайних ситуаціях, ви повинні це зробити це резюме дивитися один раз.

Цілі для програм-вимагачів

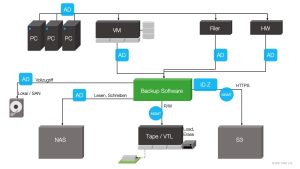

Класична ІТ-інфраструктура складається, наприклад, з комп’ютерів, віртуальних машин, файлових серверів та іншого обладнання в мережі. Він містить широкий спектр типів даних, які висувають різні вимоги до пам'яті. З цих різних структур формуються різні рівні безпеки. Інфраструктура, яка недостатньо захищена брандмауерам тощо, пропонує точки входу для зловмисників.

Резервне копіювання захищає від втрати даних в ІТ-інфраструктурі. Тут також існують різні цілі резервного копіювання, які використовуються різною мірою залежно від типу даних і вимог:

- Локальний/SAN: сховище, безпосередньо підключене до резервного сервера

- NAS: сховище, підключене до резервного сервера через мережу

- Стрічка/VTL: (віртуальна) стрічкова бібліотека, з якої (реальні або віртуальні) носії даних можна витягнути, а деякі також можна фізично видалити (повітряний зазор)

- Сховище об’єктів (наприклад, S3): сховище з високою масштабованістю, яке може бути доступним локально (локально) або через постачальника послуг (хмара).

«Класична» атака програм-вимагачів через інфраструктуру

У разі *атаки програм-вимагачів через ПК* важливою є те, які права має користувач. Багато компаній часто надають повні права адміністратора за замовчуванням, які також включають доступ до частини або всього ІТ, особливо для керівництва або керівників відділів.

Якщо припустити, що користувач має високий рівень авторизації, програма-вимагач має таку поверхню атаки:

- Програма-вимагач атакує та заражає всі пристрої, доступні через мережу. Це починається зі спільних ресурсів на інших ПК, файлів, спільних ресурсів на апаратних компонентах, а потім може поширитися на сервер резервного копіювання та його локальне та NAS-сховище. Потім усі дані на заражених пристроях шифруються.

- Після цього великомасштабного шифрування важливо визначити, як програма-вимагач проникла в систему та що саме було інфіковано та зашифровано. У цьому сценарії резервне копіювання через (віртуальну) стрічкову бібліотеку та сховище об’єктів пропонують вихід із ситуації.

На відміну від класичної атаки програм-вимагачів, цілеспрямована атака починається не з широкого розповсюдження шкідливого програмного забезпечення, а з дослідження інфраструктури клієнта. Active Directory, за допомогою якої централізовано керуються всіма правами користувачів, є ключовим компонентом для максимально можливого рівня зараження.

Ви можете дізнатися, як відбувається атака програм-вимагачів і як ви можете ефективно захистити свою резервну копію, у повному фоновому звіті.

Більше на FASTLTA.com

Про FAST LTA ТОВ FAST LTA є спеціалістом із безпечних систем вторинного та довгострокового зберігання. Поєднання міцного апаратного забезпечення, що не потребує обслуговування, інтегрованого програмного забезпечення для резервного копіювання даних і контрактів на технічне обслуговування на місці на термін до 10 років забезпечують довгострокове та економічно ефективне зберігання даних із додатків архівування та резервного копіювання. Внутрішні розробки, такі як кодування локального стирання, запечатування за допомогою апаратного забезпечення WORM та ефективне управління енергією, допомагають клієнтам середнього розміру захистити себе від втрати даних через атаки програм-вимагачів і неправильну конфігурацію, а також відповідати нормативним і юридичним вимогам (GDPR). Рішення мюнхенського постачальника зарекомендували себе в тисячах установок у сфері охорони здоров’я, державного управління, кіно/теле/відео та промисловості.