SearchLight з новим модулем Vulnerability Intelligence. Рішення для моніторингу від постачальника аналізу загроз Digital Shadows дає змогу визначати пріоритетність CVE для швидшого сортування та пом’якшення.

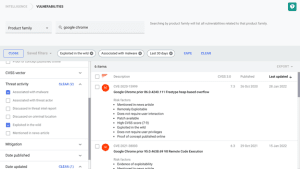

Постачальник даних про кіберзагрози Digital Shadows додав нову можливість аналізу вразливостей до свого рішення SearchLightTM. Модуль Vulnerability Intelligence дозволяє командам безпеки швидше виявляти відповідні CVE (загальні вразливості та експозиції) і ефективніше запобігати експлойтам.

SOC: Швидше визначте відповідні CVE

Модуль у SearchLight базується на даних дев’ятирічних інтенсивних досліджень та аналізу командою криміналістичних аналізів загроз Digital Shadows. Аналітики постійно відстежують кримінальні форуми, збирають інформацію та документують тактику, методи та процедури (TTP), які використовували зловмисники для використання відомих вразливостей. База даних уразливостей доповнюється автоматизованим моніторингом сховищ коду, сайтів вставлення, соціальних мереж, веб-сайтів виробників і порад. Це створює комплексний контекст для оцінки ризиків, цілей атак і можливих експлойтів. Віддані аналітики вивчають зібрані дані, усувають «білий шум» і оцінюють кожну подію з точки зору її критичності та актуальності.

Аналіз вразливостей

Точний аналіз вразливостей декількома способами спрощує щоденну роботу команд безпеки. З одного боку, користувачі можуть спеціально шукати технології у своєму ІТ-портфоліо, перевіряти можливі експлойти та ризики та таким чином установлювати пріоритети пом’якшення. З іншого боку, експерти з безпеки отримують повну контекстну інформацію в профілях CVE, щоб оптимізувати свою реакцію на вразливості високого ризику. Списки до десятків тисяч CVE можна ранжувати за пріоритетністю, актуальністю та релевантністю. Функції «Вставити та копіювати» також можна використовувати для створення рейтингових списків уразливостей, які мають особливе значення для компаній.

«Підприємства мають сотні, якщо не тисячі, різних ІТ-активів і щороку отримують десятки тисяч звітів про вразливості», — сказав Рассел Бентлі, віце-президент із продуктів Digital Shadows. «ІТ-безпеці бракує ресурсів для фільтрації цього потоку даних, не кажучи вже про тестування та застосування всіх виправлень. Тому компанії часто сліпо покладаються на CVSS (Common Vulnerability Scoring System). Це хороша основа. Однак інформація, яка там міститься, є суто гіпотетичною і нічого не говорить про те, чи існує реальний ризик для компаній».

Модуль аналізу вразливостей

Аластер Патерсон, співзасновник і генеральний директор: «Модуль Vulnerability Intelligence в SearchLight створює ясність і дозволяє компаніям зосередитися на тому, що для них важливо. Замість того, щоб покладатися на довільну оцінку ризику постачальника, команди безпеки тепер можуть фільтрувати за певними факторами. Ця інформація більше не є чисто теоретичною, а ґрунтується на поточних даних про загрози та миттєво відображається в профілях CVE».

Більше на DigitalShadows.com

Про Digital Shadows

Digital Shadows відстежує ненавмисний витік даних у відкритому, глибокому та темному Інтернеті, допомагаючи організаціям мінімізувати цифровий вплив зовнішніх загроз. За допомогою SearchLight™ компанії можуть дотримуватися правил захисту даних, запобігати втраті інтелектуальної власності та репутаційній шкоді. Рішення допомагає мінімізувати цифрові ризики, зменшити поверхню атаки та захистити назви брендів і компаній.