Aqua Security, лідер у галузі хмарної безпеки, оголошує результати останнього дослідження Software Supply Chain Security Review щодо атак на ланцюг поставок програмного забезпечення. За півроку експерти змогли визначити, що кількість атак у 2021 році зросла втричі порівняно з 2020 роком.

Кіберзлочинці націлені на вразливі місця в ланцюжку постачання програмного забезпечення, щоб запровадити зловмисне програмне забезпечення та бекдори. Для цього вони в першу чергу використовують прогалини в безпеці програмного забезпечення з відкритим кодом, впроваджують шкідливий код («отруєння») і використовують загальні проблеми з цілісністю програмного коду. Дослідження безпеки ланцюга поставок програмного забезпечення було проведено Argon Security, яку придбала Aqua Security у грудні.

Огляд безпеки ланцюга поставок програмного забезпечення

Загалом експерти виявили, що рівень безпеки в середовищах розробки програмного забезпечення залишається низьким і що кожна досліджена компанія має вразливості та неправильні конфігурації, які можуть зробити її вразливою до атак на ланцюг поставок. Дослідження визначило три основні сфери, де можуть виникнути ризики.

1. Використання вразливих пакетів

Відкритий код є частиною майже всього комерційного програмного забезпечення. Багато використовуваних пакетів з відкритим кодом мають наявні вразливості безпеки, і оновлення до безпечнішої версії потребує великих зусиль від команд розробників і DevOps. Не дивно, що це один із найбільш швидкозростаючих методів проведення атак. Є дві поширені атаки, які використовують уразливі пакети:

- Експлойт існуючої вразливості: наявні вразливості пакета використовуються для отримання доступу до програми та виконання атаки. (Приклад: останні кібератаки Log4j)

- Отруєння пакетів: впровадження шкідливого коду в популярні пакети програмного забезпечення з відкритим вихідним кодом і пропрієтарні пакети програмного забезпечення, щоб обманом змусити розробників або інструменти автоматизованих конвеєрів включити їх у процес створення програми. (Приклад: випадок COA, RC і ua-parser-js)

2. Порушені інструменти трубопроводу

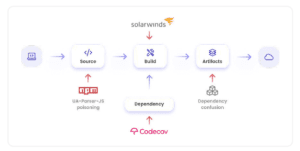

Зловмисники можуть скористатися привілейованим доступом, неправильними конфігураціями та вразливими місцями в інфраструктурі конвеєра CI/CD (наприклад, системі керування джерелами, агентом збірки, реєстраціями пакетів і залежностями служб), які порушують критично важливу ІТ-інфраструктуру, процеси розробки, вихідний код і пропозиції програм. Зламаний конвеєр CI/CD може розкрити вихідний код програми, який є схемою програми, інфраструктури розробки та процесів. Це дозволяє зловмисникам змінювати код або вводити шкідливий код під час процесу збирання та маніпулювати додатком (як, наприклад, у випадку атаки SolarWinds). Цей тип порушення безпеки важко виявити, і він може завдати значної шкоди до того, як його виявлять і усунуть.

Зловмисники також використовують скомпрометовані реєстри пакетів для завантаження скомпрометованих артефактів замість законних. Крім того, існують десятки зовнішніх залежностей, підключених до конвеєра, які можна використовувати для доступу та атаки (приклад: codecov).

3. Цілісність коду/артефакту

Однією з основних областей ризику, визначених у дослідженні, є завантаження помилкового коду в сховища вихідного коду, що безпосередньо впливає на якість артефактів і стан безпеки. Поширеними проблемами, які виявляли в більшості клієнтських середовищ, були конфіденційні дані в коді, проблеми з якістю коду та безпекою в цілому, проблема інфраструктури як коду, уразливості в образах контейнерів і загальні неправильні конфігурації. У багатьох випадках кількість виявлених проблем була настільки великою, що їх можна було виправити лише за допомогою масштабних проектів.

Захист ланцюжка поставок програмного забезпечення

Точки атаки ланцюга постачання програмного забезпечення з прикладами відомих атак (Зображення: Aqua Security).

Щоб подолати цю проблему та підвищити безпеку ланцюга постачання програмного забезпечення, командам із безпеки необхідно посилити співпрацю з командами DevOps і запровадити автоматизацію безпеки в процесах розробки. Aqua та Argon рекомендують прийняти нові рішення безпеки, які можуть захистити процес розробки програмного забезпечення від нової хвилі складних атак.

«Кількість атак за останній рік і далекосяжні наслідки однієї атаки підкреслюють серйозні проблеми, з якими стикаються команди безпеки додатків», — сказав Еран Орзел, старший директор відділу успіху клієнтів і продажів Argon Security. «На жаль, більшості команд не вистачає ресурсів, бюджету та знань для боротьби з атаками на ланцюги поставок програмного забезпечення. Додайте до цього той факт, що команди AppSec покладаються на співпрацю з командами розробників і DevOps для боротьби з цим вектором атак, і ви зрозумієте, чому це є великим викликом. Процес ланцюга постачання програмного забезпечення є ключовим компонентом життєвого циклу розробки сучасних програм. Залишення цього широкого вектора атаки відкритим загрожує безпеці корпоративних програм, потенційно відкриваючи конфіденційні дані та створюючи додаткові точки входу в програму під час виконання. У багатьох випадках служби безпеки не бачать цього процесу, поки не стає надто пізно. Тому що більшість компаній не мають профілактичних можливостей у своїх інструментах і процесах CI/CD».

Більше на Aquasec.com

Про Aqua Security

Aqua Security є найбільшим постачальником чистої хмарної безпеки. Aqua дає своїм клієнтам свободу впроваджувати інновації та прискорювати свою цифрову трансформацію. Платформа Aqua Platform забезпечує запобігання, виявлення та автоматизацію реагування протягом життєвого циклу додатка, щоб захистити ланцюжок поставок, хмарну інфраструктуру та поточні робочі навантаження — незалежно від того, де вони розгорнуті. Клієнти включають найбільші світові компанії у сфері фінансових послуг, програмного забезпечення, засобів масової інформації, виробництва та роздрібної торгівлі з розгортанням у широкому діапазоні хмарних провайдерів і сучасних стеків технологій, які включають контейнери, безсерверні функції та хмарні віртуальні машини.