Під час аналізу Bitdefender попереджає про серію атак ProxyNotShell/OWASSRF, націлених на локальні установки Microsoft Exchange. Атака часто навіть закінчується захопленням сервера. Технічний посібник від Bitdefender пропонує допомогу.

Атаки, які спостерігалися з кінця листопада 2022 року, особливо в США, переслідували різні цілі. Атаки підробки запитів на стороні сервера (SSRF) дозволяють здійснювати опортуністичні атаки через вразливий сервер на іншому сервері та можуть призвести, наприклад, до повного захоплення сервера Microsoft Exchange. Уразливості в таких високорівневих архітектурах зустрічаються рідко. Якщо вони присутні, їх важко закрити у продуктивних системах. Це стосується, перш за все, широко поширеного програмного забезпечення, для якого зворотна сумісність відіграє важливу роль, наприклад Microsoft Exchange.

Атаки на захоплення інтелектуального сервера

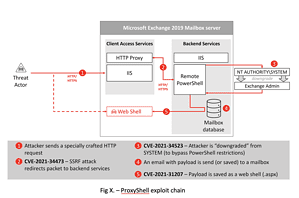

Атаки SSRF є поширеним способом атаки на серверні служби, запрограмовані за допомогою серверно-орієнтованої архітектури (SOA), які не мають жорстко закодованого захисту. За їх захист відповідають зовнішні проксі-сервери. Під час однієї з атак кіберзлочинці атакували служби клієнтського доступу (CAS) як проксі-захист на сервері поштової скриньки Microsoft Exchange 2019. Хакери надсилають запит через уразливу систему, проксі CAS автентифікує запит зловмисників і надає зловмисникам СИСТЕМНИЙ доступ до серверних служб (див. зображення).

Microsoft Exchange є ідеальною мішенню для таких атак, оскільки він покладається на набір зовнішніх і внутрішніх служб, які важко змінити через зворотну сумісність. Внутрішні служби довіряють запиту від переднього рівня CAS. Через обліковий запис SYSTEM виконуються різні серверні цілі. Remote PowerShell (RPS) пропонує багато команд Power Shell.

Спочатку сервер, потім ваші власні віддалені інструменти

Хакери атакують таку цінну мішень з різними цілями: наприклад, вони хотіли встановити інструменти для віддаленого доступу. Постійна присутність у скомпрометованій системі через програми веб-оболонки має дозволяти різні дії. Хакери використовують атаку під назвою ProxyNotShell для виконання команд PowerShell, імовірно призначених для встановлення програм-вимагачів. Перехоплення даних доступу в іншому варіанті також використовується для запуску атак програм-вимагачів.

Захист від таких атак вимагає багаторівневого кіберзахисту з можливостями запобігання, виявлення та пом’якшення. Це також включає керування виправленнями, яке не обмежується лише Windows, але й усіма програмами та службами з доступом до Інтернету. Перевірка репутації IP-адрес і URL-адрес також важлива. Рішення для захисту також повинні мати можливість виявляти безфайлові атаки.

Більше на Bitdefender.com

Про Bitdefender Bitdefender є світовим лідером у сфері рішень для кібербезпеки та антивірусного програмного забезпечення, що захищає понад 500 мільйонів систем у понад 150 країнах. З моменту заснування в 2001 році інновації компанії регулярно забезпечували відмінні продукти безпеки та інтелектуальний захист для пристроїв, мереж і хмарних сервісів для приватних клієнтів і компаній. Як найкращий постачальник, технологія Bitdefender міститься в 38 відсотках розгорнутих у світі рішень безпеки, їй довіряють і визнають професіонали галузі, виробники та споживачі. www.bitdefender.de