З січня 2023 року кіберзлочинці атакували впровадження програмних рішень ManageEngine від Zoho Corporation по всьому світу за допомогою опортуністичної атаки. Кіберзлочинці використовують автоматичне сканування, щоб отримати доступ до великої кількості потенційних жертв програм-вимагачів або промислового шпигунства.

Лабораторії Bitdefender проаналізували перші атаки у своїй телеметрії. Нова кампанія є ще одним прикладом більш поширених опортуністичних, спочатку автоматизованих сканувань уразливостей кіберзлочинцями з наступними гібридними цілеспрямованими атаками. Метою зловмисників є дистанційне виконання коду (Remote Code Execution – RCE), щоб відтворити додаткові корисні навантаження або розпочати промислове шпигунство. Близько 2.000-4.000 серверів з доступом до Інтернету потенційно можуть постраждати в усьому світі. Настійно рекомендується патч. ManageEngine вже опублікував звіт про уразливість CVE-10-2023 2022 січня 47966 року, яка стосується 24 продуктів.

Доступне виправлення вразливості

ManageEngine, відділ корпоративного управління ІТ корпорації Zoho, пропонує великий набір інструментів у реальному часі для моніторингу ІТ-середовища. Атаки на експлойт ManageEngine CVE-20-2023 почастішали у всьому світі з 2022 січня 47966 року. Це віддалене виконання коду (RCE) дозволяє повністю заволодіти скомпрометованими системами неавтентифікованим зловмисником. Загалом уразливі 24 різні продукти ManageEngine. Дві-чотири тисячі серверів з підключенням до Інтернету мають версії ManageEngine, які є потенційними жертвами з підтвердженням концепції (PoC), задокументованим командою Horizon3.ai. Не всі сервери можна атакувати за допомогою цього PoC, оскільки необхідно налаштувати мову розмітки безпеки тверджень XML (SAML).

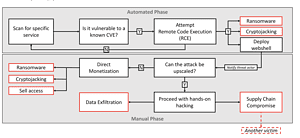

🔎 Гібридні атаки: автоматичне сканування вразливості RCE перетворюється на цілеспрямовану атаку (Зображення: Bitdefender).

У тренді гібридні атаки спреєм і молитвою

Нинішні атаки є ще одним прикладом зростання тенденції до масштабних глобальних атак. Відправною точкою є автоматизоване опортуністичне сканування вразливості RCE, часто після опублікованого PoC. Такі атаки вже були націлені на середовища Microsoft Exchange, Apache або VMware ESXI. Уразливі системи, виявлені під час сканування, автоматично скомпрометовуються. У результаті такої тактики «розпилюй і молись», навіть якщо багато компаній виправлять свої системи, кіберзлочинці можуть атакувати численні інші сервери з підключенням до Інтернету.

Розкритий потенціал ризику

У системах без виправлень зловмисники впроваджують додаткові інструменти. Посередники початкового доступу, які продавали свої знання про вразливості, намагалися ініціалізувати програмне забезпечення AnyDesk для постійного віддаленого доступу. В інших випадках зловмисники використовували нову атаку програм-вимагачів Buhti. Інші намагалися використати інструмент симуляції промислового шпигунства Cobalt Strike або інструмент об’єднання RAT el Red для пентестування та відчужувати їх для своїх цілей.

Зловмисники часто лише мінімально змінюють PoC. Як наслідок, негайний ефект від нападу спочатку невеликий. Тому багато жертв реагують лише тимчасовим ремонтом або обхідними шляхами. Тоді системи спочатку вважаються захищеними, але відкриті для наступних модифікацій зловмисниками.

Компанії повинні терміново виправити свої системи. Рішення, які оцінюють репутацію IP-адрес, доменів або URL-адрес, також важливі. Також допомагають підходи розширеного виявлення та реагування. Зовнішня допомога від керованих служб виявлення та реагування також покращує захист від таких зловмисників.

Більше на Bitdefender.com

Про Bitdefender Bitdefender є світовим лідером у сфері рішень для кібербезпеки та антивірусного програмного забезпечення, що захищає понад 500 мільйонів систем у понад 150 країнах. З моменту заснування в 2001 році інновації компанії регулярно забезпечували відмінні продукти безпеки та інтелектуальний захист для пристроїв, мереж і хмарних сервісів для приватних клієнтів і компаній. Як найкращий постачальник, технологія Bitdefender міститься в 38 відсотках розгорнутих у світі рішень безпеки, їй довіряють і визнають професіонали галузі, виробники та споживачі. www.bitdefender.de