Надшвидкісні атаки на сервери ESXi та віртуальні машини VMware. Дослідники Sophos виявили нову програму-вимагач Python. Звіт під назвою «Сценарій програм-вимагачів Python націлений на сервер ESXi для шифрування» містить більш глибоке розуміння.

Sophos оприлюднила деталі нового програмного забезпечення-вимагача на основі Python, яке кіберзлочинці використовують для атаки та шифрування віртуальних машин, що працюють на гіпервізорах ESXi. У звіті під назвою «Сценарій програм-вимагачів Python націлений на сервер ESXi для шифрування» експерти Sophos Labs описують високошвидкісну атаку, яка зайняла менше трьох годин від вторгнення до шифрування.

Платформи ESXi, націлені VMware

«Це одна з найшвидших атак програм-вимагачів, яку Sophos коли-небудь досліджувала, і, схоже, вона спрямована на платформу ESXi», — сказав Ендрю Брандт, головний дослідник Sophos. «Python — це мова програмування, яка зазвичай не використовується для програм-вимагачів. Однак Python попередньо встановлено на системах на базі Linux, таких як ESXi, тому можливі атаки на основі Python на такі системи. Сервери ESXi від VMware є привабливою мішенню для зловмисників-вимагачів через їх здатність одночасно атакувати кілька віртуальних машин, на яких запущені потенційно критичні програми або служби. Атаки на гіпервізори можуть бути як швидкими, так і надзвичайно руйнівними. Такі групи програм-вимагачів, як DarkSide і REvil, атакують сервери ESXi».

Хід досліджуваного нападу

Розслідування показало, що атака почалася о 0:30 ночі в неділю, коли обліковий запис TeamViewer, запущений на комп’ютері, який також мав облікові дані для адміністратора домену, був викрадений.

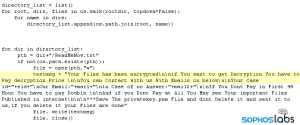

Лише через 10 хвилин зловмисники використовують інструмент Advanced IP Scanner для пошуку цілей у мережі. У SophosLabs вважають, що сервер ESXi був уразливим у мережі, оскільки він мав активну оболонку, інтерфейс програмування, який ІТ-команди використовують для команд і оновлень. Це дозволило кіберзлочинцям встановити безпечний мережевий комунікаційний інструмент під назвою Bitvise на машині адміністратора домену, що дало їм віддалений доступ до системи ESXi, включаючи сховище, яке використовується віртуальними машинами. Близько 3:40 ночі програма-вимагач була активована та зашифрувала жорсткі диски серверів ESXi.

Примітка для більшої безпеки

«Адміністратори, які використовують ESXi або інші гіпервізори у своїх мережах, повинні дотримуватися найкращих практик безпеки. Це включає використання надійних паролів і використання багатофакторної автентифікації, де це можливо», — каже Брандт. «Оболонку ESXi можна і потрібно відключати, якщо персонал не використовує її для планового обслуговування, наприклад під час встановлення виправлень. ІТ-команда може контролювати це за допомогою елементів керування консолі сервера або інструментів керування програмним забезпеченням, наданих постачальником».

Кінцеві продукти, такі як Sophos Intercept X, захищають системи, виявляючи дії та поведінку програм-вимагачів та інших атак. Будь-яка спроба зашифрувати файли буде відповідно заблокована. Спеціальні поради щодо безпеки для гіпервізорів ESXi доступні в Інтернеті тут.

Більше на Sophos.com

Про Софос Sophos довіряють понад 100 мільйонів користувачів у 150 країнах. Ми пропонуємо найкращий захист від складних ІТ-загроз і втрати даних. Наші комплексні рішення безпеки прості в розгортанні, використанні та керуванні. Вони пропонують найнижчу сукупну вартість володіння в галузі. Sophos пропонує відзначені нагородами рішення для шифрування, рішення безпеки для кінцевих точок, мереж, мобільних пристроїв, електронної пошти та Інтернету. Також є підтримка від SophosLabs, нашої глобальної мережі власних аналітичних центрів. Штаб-квартири Sophos знаходяться в Бостоні, США, та Оксфорді, Великобританія.