Наприкінці 2019 року Red Team Mandiant, підрозділу FireEye, виявила низку вразливостей у пристрої Digi International ConnectPort X2e.

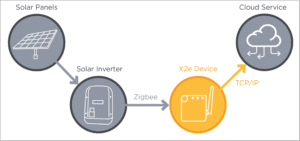

Розслідування Mandiant були зосереджені на пристрої X2e, перейменованому SolarCity (нині Tesla), який використовується для збору даних у приватних сонячних системах. Зазвичай SolarCity надає клієнту шлюз (пристрій X2e) і підключає його до Інтернету через кабель Ethernet у домашній мережі клієнта. Це дозволяє пристрою інтерпретувати та надсилати виміряні значення енергії. Хакерам вдалося отримати віддалений доступ до пристрою.

Уразливість виправлена - подальші атаки неминучі

Тим часом Mandiant виправив уразливості у співпраці з Digi International і Tesla. Але за словами Джейка Валетти, директора Mandiant, «будь-який пристрій, доданий до домашньої мережі, до якого можна отримати віддалений доступ, — чи то радіоняня, чи пристрій VoIP — є вразливим місцем безпеки.» Експерти Mandiant однозначно погоджуються: ми побачимо більше атак. на таких пристроях.

У двох публікаціях блогу FireEye проливає світло на застосовані апаратні атаки, включаючи методи та інструменти, які використовували хакери.

Частина 1 надає огляд пристрою X2e, початковий мережевий розвідник, методи перевірки друкованих плат, тестування інтерфейсу фізичного налагодження, методи відколу та аналіз мікропрограми. Використовуючи ці методи, Mandiant вдалося успішно віддалено скомпрометувати пристрій X2e на основі жорстко закодованих облікових даних (CVE-2020-9306) навіть без прав адміністратора.

Частина 2 розповідає про те, як Mandiant отримав привілейовану оболонку локально на пристрої за допомогою атак зі збоями. Уразливість CVE-2020-12878 дозволила віддалено підвищити привілеї та надати хакеру права адміністратора. У поєднанні ці дві вразливості – CVE-2020-9306 і CVE-2020-12878 – призводять до повної віддаленої компрометації пристрою X2e.

Перейдіть до частини 1 на FireEye.com Перейдіть до частини 2 на FireEye.com

Про Trellix Trellix — це глобальна компанія, яка переосмислює майбутнє кібербезпеки. Відкрита та рідна платформа компанії Extended Detection and Response (XDR) допомагає організаціям, які стикаються з найсучаснішими загрозами сучасності, отримати впевненість у тому, що їхні операції захищені та стійкі. Експерти з безпеки Trellix разом із розгалуженою партнерською екосистемою прискорюють технологічні інновації за допомогою машинного навчання та автоматизації для підтримки понад 40.000 XNUMX бізнес- та державних клієнтів.