Програми-вимагачі є хронічною загрозою. Але їх зовнішній вигляд постійно змінюється. З одного боку, за постійними змінами стоїть сцена, яка стає все більш професійною, мислить більш економічно чи навіть політизується в умовах поточної кризи. З іншого боку, є нові технології. Тут Bitdefender демонструє чотири стовпи для захисту від атак здирників.

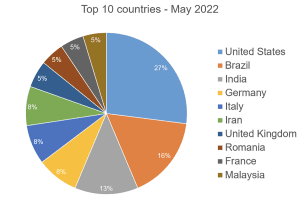

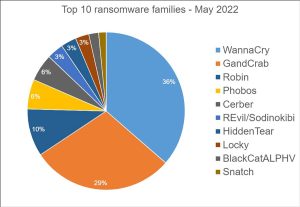

Ефективний захист повинен відповідним чином налаштуватися на глибину та відбивати грабіжницькі атаки на різних етапах. Поточний звіт про загрози Bitdefender, який містить телеметричні дані за попередній місяць, показує за травень 2022 року, наскільки активним і різноманітним є поширення програм-вимагачів у 151 країні, для яких доступні дані. На жаль, Німеччина займає четверте місце серед країн-лідерів у негативній статистиці: вісім відсотків виявлених атак програм-вимагачів, а не: заражень, відбулися в Німеччині.

Складні хаки

Атаки стають все більш складними, цілеспрямованими та довготривалими. Бувають також опортуністичні масові напади. Після автоматичного сканування цільових мереж вони прагнуть швидкого успіху за допомогою простого програмного забезпечення-вимагача негайної дії.

Однак програмне забезпечення-вимагач як послуга (RaaS) є домінуючим і набагато небезпечнішим.Кіберзлочинці використовують складні інструменти в короткостроковій бізнес-моделі. Потім учасники цієї екосистеми RaaS ділять належний викуп. Оператори програм-вимагачів, які розробляють шкідливі програми та підтримують необхідну інфраструктуру, більше не мають найбільшої частки. Так звані «філії» стають все більш важливими: як незалежні підрядники, вони є експертами з компрометації ІТ-мережі. Зараз вони збирають приблизно від 70 до 85% – або навіть більше – сплачених викупів. Вони володіють владою в економіці програм-вимагачів, тоді як код шкідливого програмного забезпечення стає сировиною.

вторгнення в корпоративну мережу

Гроші опиняються там, де відбуваються інновації – у філіях. Ці фахівці використовують різні технології для компрометації мереж і пошуку даних, за які жертви, швидше за все, заплатять викуп.

Вони не поспішають, максимізуючи шкоду. Перше вторгнення в Інтернет через фішинговий електронний лист може бути лише справою хвилин. Потім проходять години або тижні, щоб підготуватися до нападу. Викрадання, шифрування даних і вимагання жертв можуть відбутися лише через кілька місяців.

Чотири стовпи захисту від програм-вимагачів

Залежно від фази напади обходять різні захисні механізми. Тому добре налаштований ІТ-захист бореться з програмами-вимагачами на різних етапах атаки:

1. Запобігання через мінімізовану поверхню атаки

Якщо ви хочете заздалегідь відбити атаки програм-вимагачів, вам доведеться зробити домашнє завдання. Управління ІТ-безпекою є частиною специфікації, щоб зменшити поверхню ІТ-атаки. ІТ-адміністратор, який постійно й сумлінно оновлює мережеву безпеку та активи, а також перевіряє конфігурації, в першу чергу закриває багато лазівок для шантажистів. Автоматизоване встановлення виправлень дозволяє уникнути відкриття прогалин у безпеці. Архітектури нульової довіри забезпечують контроль доступу заздалегідь.

2. Захист від інфекції на кількох рівнях

Більш складні постійні загрози Advanced Persistent Threas (APT), швидше за все, неможливо зупинити за допомогою лише сумлінного ІТ-адміністрування. Зловмисники, які постійно цілеспрямовано шукають можливості, використовують далекосяжні технології або йдуть обхідним шляхом через ланцюг постачання програмного забезпечення.

Глибинний захист використовує різні механізми ІТ-безпеки для запобігання атаці, наприклад, через електронну пошту, заражену шкідливим програмним кодом, на різних етапах атаки (рис. 4 і 5):

- Під час отримання електронної пошти: безпека електронної пошти залежить від сканування зловмисного програмного забезпечення, аналізу загроз, а також штучного інтелекту та машинного навчання для виявлення нових атак.

- Після відкриття документа: перед запуском шкідливих макросів аналіз безпеки в ізольованому програмному середовищі детонує документ і перевіряє, наприклад, вплив коду Visual Basic для програм (VBA).

- Під час виконання коду VBA: численні механізми захисту захищають середовище виконання, сканують робочу пам’ять після розпакування та шукають впровадження коду. Вони відстежують процеси кінцевої точки в режимі реального часу, щоб дії коду не залишалися непоміченими.

- Після вкладення в мережу: безпека мережі розпізнає шаблони в трафіку даних, коли кінцева точка з реалізованим зловмисним програмним забезпеченням зв’язується з сервером команд і керування, щоб перезавантажити шкідливий код. Створення зворотної оболонки хакерами виявляється за шаблонами трафіку.

3. Скорочення часу перебування зловмисників

У надзвичайних ситуаціях важливо швидко видалити хакерів з мережі. Чим довше зловмисники залишаються в мережі, тим більше у них залишається часу для активної розвідки. Компанії будь-якого розміру потребують можливостей виявлення загроз і реагування. У разі розширених постійних загроз цього часто важко досягти без керованого виявлення та реагування (MDR) і без допомоги зовнішніх експертів із безпеки. Полювання на загрози за допомогою керованої служби виявлення та реагування також відкриває ресурси, необхідні для малих і середніх компаній, які не мають навичок, часу чи персоналу для встановлення оперативно ефективного захисту. За допомогою експертів вдасться скоротити час перебування зловмисників, тим самим мінімізуючи завдану ними шкоду.

Але сучасні Endpoint Detection and Response (EDR) або Extended Detection and Response (XDR) також можуть допомогти, виявляючи зловмисне програмне забезпечення в системах за найкоротший час: для цього він спостерігає за поведінкою кінцевих точок і повідомляє про небезпеку, щойно з’являється є ймовірність нападу. Кореляція інформації між кінцевими точками допомагає ще швидше виявляти інциденти, пов’язані з безпекою.

4. Обмежте шкоду за допомогою автоматизованого резервного копіювання

При успішній атаці важливо зменшити збитки за допомогою екстрених резервних копій. Автоматизовані інструменти розпізнають зашифрований файл за його значенням ентропії. Чим вище, тим більша ймовірність шифрування. Якщо атака збільшує ентропію, засіб захисту від програм-вимагачів автоматично створює тимчасову резервну копію незашифрованого файлу та відновлює її пізніше. Однак для цього резервного копіювання ні тіньові копії (тіньові копії томів), ні інші статичні рішення для резервного копіювання не є метою резервного копіювання. Тому що зловмисники мають ці місця в ІТ під прицілом і зазвичай шифрують їх одночасно. Такі автоматичні резервні копії захищають дані від невідомих атак, оскільки саме збільшення ентропії ініціює резервне копіювання даних.

Багато ключів до безпеки

Від складних атак програм-вимагачів неможливо захиститися за допомогою одного механізму захисту. Якщо ви покладаєтеся лише на захист кінцевої точки, у гіршому випадку у вас погана рука. Захист від здирницьких атак вимагає багаторівневого захисту, який включає засоби виявлення, а також відновлення.

Більше на Bitdefender.com

Про Bitdefender Bitdefender є світовим лідером у сфері рішень для кібербезпеки та антивірусного програмного забезпечення, що захищає понад 500 мільйонів систем у понад 150 країнах. З моменту заснування в 2001 році інновації компанії регулярно забезпечували відмінні продукти безпеки та інтелектуальний захист для пристроїв, мереж і хмарних сервісів для приватних клієнтів і компаній. Як найкращий постачальник, технологія Bitdefender міститься в 38 відсотках розгорнутих у світі рішень безпеки, їй довіряють і визнають професіонали галузі, виробники та споживачі. www.bitdefender.de