Атаки програм-вимагачів достатньо для більшості компаній як обмеження. Але відразу двоє — сценарій апокаліпсису, хоч і досить захоплюючий для фахівців із безпеки. Sophos уважніше розглянув рідкісний випадок, який також є зіткненням сучасної та традиційної тактики програм-вимагачів.

Sophos публікує своє дослідження подвійної атаки програм-вимагачів, під час якої повідомлення про викуп від операторів програм-вимагачів Karma було зашифровано через 24 години групою Conti. У той же час в зараженій мережі працювала інша спільнота програм-вимагачів Conti.

Група Karma зустрічається з групою Conti в одній мережі

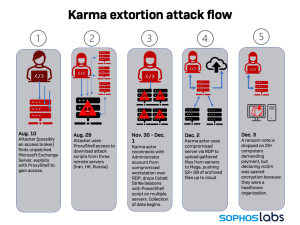

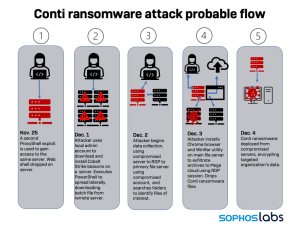

Аналітики Sophos детально описують подвійну атаку у своєму звіті та пояснюють, як обидва учасники отримали доступ до мережі через невиправлений Microsoft Exchange Server. Однак після цього вони застосували іншу тактику для початку своїх атак.

Шон Галлахер, старший дослідник загроз у Sophos, пояснює, як поводилися Karma та Conti: «Стати жертвою подвійної атаки програм-вимагачів — кошмарний сценарій для будь-якої організації. Загалом можна ідентифікувати період у чотири дні, протягом якого зловмисники Conti та Karma діяли одночасно в цільовій мережі: вони переміщалися один по одному, виконували завантаження, виконували сценарії, встановлювали Cobalt Strike, збирали та викрадали дані.

Conti Group припиняє карма-шантаж

Спершу актори Karma запустили останню фазу своєї атаки, залишивши на комп’ютерах записку про викуп, вимагаючи сплати біткойнами. В якості компенсації викрадені дані не будуть опубліковані. Потім Конті завдав удару, зашифрував цільові файли за допомогою більш традиційного методу програм-вимагачів — за іронією долі, включаючи записку про викуп Karma.

Останнім часом ми спостерігаємо все більше випадків, коли групи хакерів, які використовують те саме програмне забезпечення-вимагач для своїх атак, об’єднувалися та використовували експлойти ProxyShell для проникнення в цільову мережу. Є також приклади того, як різні актори використовують ту саму вразливість, щоб отримати доступ до своєї жертви. Поточний випадок, у якому дві абсолютно непов’язані групи програм-вимагачів атакували ціль одночасно, показує, наскільки багатолюдним і конкурентним став ландшафт програм-вимагачів».

Подвійна атака - часовий ряд

- 10. Серпень 2021

Аналітики Sophos припускають, що атака була здійснена в цей день. Злочинці, імовірно ініційовані брокерами доступу, які діють як свого роду брокери в екосистемі кіберзлочинності та продають вкрадений доступ до систем, використовують уразливість ProxyShell, щоб отримати доступ до мережі та захистити базу на скомпрометованому сервері.

- 30. Листопад 2021

Розслідування показує, що минуло майже чотири місяці, перш ніж Karma з’явилася 30 листопада 2021 року та вивела понад 52 ГБ даних у хмару.

- 3. 2021. Dezember XNUMX Грудень XNUMX

У цей день відбудуться три заходи:

Зловмисники Karma залишають записку про викуп на 20 комп’ютерах з вимогою викупу, інакше вони не зможуть розшифрувати дані.

Тим часом Конті тихо діяв у фоновому режимі та викрадав інформацію.

Жертва залучила групу реагування на інциденти Sophos для допомоги проти атаки карми.

- 4. 2021. Dezember XNUMX Грудень XNUMX

Conti розгортає програмне забезпечення-вимагач. Під час судових розслідувань команда Sophos відстежила початок атаки Conti на іншу вразливість ProxyShell, яка була розгорнута 25 листопада 2021 року.

Комбінація технології як захист

Галлахер рекомендує поєднання технології та досвіду людини для захисту від таких атак: «Чи початковий брокер доступу продав доступ двом різним групам програм-вимагачів, чи вразливий сервер Exchange був просто невдалою мішенню для кількох зловмисників-вимагачів, залишається незрозумілим. Справа в тому, що була можлива подвійна атака програм-вимагачів. Це вагомий аргумент для негайного виправлення відомих уразливостей і покладання на комунікаційну систему ІТ-безпеки, яка може ідентифікувати та блокувати зловмисників на кожному етапі ланцюга їхніх атак. На наступному етапі проактивний пошук загроз під керівництвом людини може детально дослідити будь-яку підозрілу поведінку. Це включає такі речі, як несподівані віддалені входи в систему або використання легітимних інструментів поза їх звичайною схемою – усі ці ситуації можуть бути ранніми ознаками неминучої атаки програм-вимагачів».

Атакам піддаються і охоронні компанії

Минулого тижня український дослідник безпеки опублікував журнали та файли чатів групи Conti за кілька років. У цих журналах згадується, як група Conti також намагалася отримати ліцензію на Sophos Intercept X, і не вдалося. Згідно з чатом, вони зробили це, щоб протестувати свою останню шкідливу програму та перевірити, чи виявлятимуть її продукти Sophos. Це звичайна практика кіберзлочинців, тому в Sophos активно застосовуються різноманітні профілактичні заходи.

Журнали чату показують, що спроби Conti обійти продукти Sophos були невдалими, а потім вони активували пробну версію для придбання ліцензії як наступний крок. Метою Конті було вивчити рішення Sophos щодо їх злочинної діяльності. Під час спроби отримати ліцензію фіктивна компанія DocSoft, нібито розташована в Києві, Україна, була виявлена механізмами безпеки Sophos. Після того як місцевий партнер запропонував провести відеоконференцію разом із Sophos, щоб виключити будь-які непорозуміння, угода була скасована Conti Group.

Більше на Sophos.com

Про Софос Sophos довіряють понад 100 мільйонів користувачів у 150 країнах. Ми пропонуємо найкращий захист від складних ІТ-загроз і втрати даних. Наші комплексні рішення безпеки прості в розгортанні, використанні та керуванні. Вони пропонують найнижчу сукупну вартість володіння в галузі. Sophos пропонує відзначені нагородами рішення для шифрування, рішення безпеки для кінцевих точок, мереж, мобільних пристроїв, електронної пошти та Інтернету. Також є підтримка від SophosLabs, нашої глобальної мережі власних аналітичних центрів. Штаб-квартири Sophos знаходяться в Бостоні, США, та Оксфорді, Великобританія.