Незашифровані пристрої можуть поставити під серйозну загрозу стратегію безпеки будь-якої організації. Ця вразливість, про яку часто не помічають, дозволяє зловмисникам проникати в середовище.

Нещодавній звіт Absolute Software показує, що 16 відсотків кінцевих точок не зашифровані, показуючи, що проблема є більшою загрозою, ніж можна було б подумати. Для інциденту достатньо однієї вразливої, втраченої, викраденої або скомпрометованої кінцевої точки.

16 відсотків інезашифровані пристрої

Коли незашифрований пристрій підключено до корпоративної мережі в офісному середовищі, існує менший ризик інциденту безпеки. Однак у світі віддаленої роботи незашифрований корпоративний пристрій означає, що будь-який зв’язок, надісланий на цей пристрій або з нього, може становити загрозу безпеці, особливо при підключенні до мережі за межами офісу.

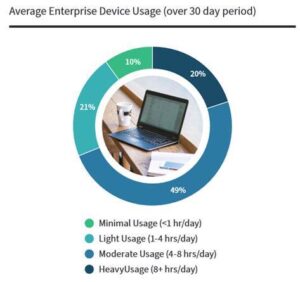

Щодня віддалені працівники використовують корпоративні пристрої в багатьох мережах і місцях. Останні дані Absolute показують, що корпоративні пристрої використовуються в середньому в чотирьох різних місцях на день. У сучасному світі віддаленої роботи незашифровані пристрої стають привабливою мішенню для зловмисників, які шукають уразливість для використання.

Неадекватне шифрування не є рідкістю

У разі інциденту безпеки корпоративні пристрої містять конфіденційні дані, які можуть мати дорогі фінансові та репутаційні наслідки для компанії. В останньому звіті Absolute про ризики кінцевих точок виявлено, що 22 відсотки пристроїв мали неадекватний контроль шифрування, що є додатковим доказом того, що організації намагаються підтримувати шифрування на комп’ютерах своїх співробітників.

Можливість доступу сторонніх зловмисників до конфіденційних даних, додатків або мереж через уразливу кінцеву точку є поширеною реальністю для організацій з мобільними працівниками, розкиданими по всьому світу. У відповідь організаціям потрібна комплексна стратегія безпеки, яка перевіряє особистість користувачів незалежно від їхнього місцезнаходження у світі. Рішення безпеки Zero Trust ідеально підходить для зменшення ризиків незашифрованого корпоративного пристрою.

Zero Trust вирішує проблему незашифрованих пристроїв

Багаторівневий підхід стратегії безпеки Zero Trust надає ІТ-відділу кілька важливих інструментів. Перевизначивши край мережі, ІТ-команди можуть встановлювати власні вимоги до контекстної перевірки ідентифікації, яка захищає всю розподілену робочу силу. Це гарантує, що ІТ-відділ може перевірити мережеве підключення кожного співробітника.

Крім того, ІТ-відділу життєво важливо мати можливість виявити, коли шифрування слабке. Погане шифрування робить корпоративні пристрої вразливими до порушень безпеки. Це підкреслює зростаючу потребу у видимості кінцевих точок. Лише тоді ІТ-відділ зможе негайно вирішити проблеми безпеки та очистити зламані програми на віддалених мобільних телефонах і ноутбуках.

Краща видимість і контроль

Підприємства, які зосереджуються на видимості та контролі своїх корпоративних пристроїв, мають найкращі шанси виявити та знищити незашифровані пристрої. Це одна з причин, чому компанії все частіше застосовують підхід нульової довіри, щоб захистити своїх співробітників і їхні дані. Прийняття надійного, самовідновлюваного рішення Zero Trust дає організаціям необхідний спокій у сучасному світі віддаленої роботи.

Більше на Absolute.com

Про Absolute Software Absolute Software прискорює перехід своїх клієнтів на віддалену роботу за допомогою першої в галузі самовідновлюваної платформи Zero Trust, яка забезпечує максимальну безпеку та безкомпромісну продуктивність. Absolute — єдине рішення, вбудоване в понад півмільярда пристроїв, що забезпечує постійне цифрове з’єднання.