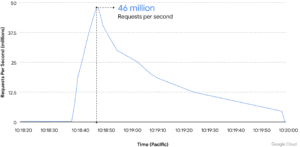

Google також пропонує службу Cloud Armor у своїх хмарних сервісах. Це призначено для захисту клієнтів від DDoS-атак. У червні мережа відбила найбільшу в історії DDoS-атаку (рівень 7) з 46 мільйонами запитів на секунду.

Останніми роками Google спостерігає, що розподілені атаки на відмову в обслуговуванні (DDoS) експоненціально зростають за частотою та розміром. Сучасні робочі навантаження, пов’язані з Інтернетом, піддаються постійному ризику атак. Вплив погіршує продуктивність законних користувачів. Крім того, збільшуються операційні витрати та витрати на хостинг, аж до повної недоступності критично важливих для бізнесу робочих навантажень.

46 мільйонів звернень ЗА секунду!

1 червня клієнт Google Cloud Armor став мішенню серії HTTPS DDoS-атак, пік яких становив 46 мільйонів запитів на секунду. Це найбільший DDoS рівня 7, про який повідомлялося на сьогоднішній день – принаймні на 76% більше, ніж раніше повідомлялося про рекорд. Щоб дати уявлення про масштаб атаки, це приблизно еквівалентно отриманню всіх щоденних запитів до Вікіпедії всього за 10 секунд.

Адаптивний захист Cloud Armor зміг виявити й проаналізувати трафік на ранніх етапах життєвого циклу атаки. Cloud Armor попередила клієнта про рекомендоване правило захисту, яке потім було застосовано до того, як атака досягла повного масштабу. Cloud Armor заблокував атаку та забезпечив, щоб сервіс клієнта залишався онлайн і продовжував обслуговувати своїх кінцевих користувачів.

Ботнет з пристроями з 132 країн

Окрім несподівано високого трафіку, атака мала й інші примітні особливості. Атаці сприяли 5.256 IP-адрес із 132 країн. Лише на ці 4 країни, Індонезію, Бразилію, Індію та Росію, припав приблизно 31% загального трафіку атак. Атака використовувала зашифровані запити (HTTPS), для створення яких потрібні були додаткові обчислювальні ресурси. Хоча зупинка шифрування була необхідною для перевірки трафіку та ефективного пом’якшення атаки, використання Google конвеєрної обробки HTTP вимагало відносно небагато рукостискань TLS.

Приблизно 22% (1.169) вихідних IP-адрес відповідали вузлам виходу Tor, хоча обсяг запитів від цих вузлів становив лише 3% трафіку атаки. Хоча ми вважаємо, що участь Tor в атаці була випадковою через природу вразливих служб, наш аналіз показує, що навіть на 3% піку (понад 1,3 мільйона одиниць/с) вихідні вузли Tor зазнавали значного впливу веб-додатків і служб. може надсилати багато небажаного трафіку на Tor.

Більше на Google.com