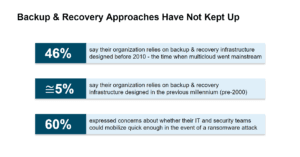

Результати нового глобального дослідження, проведеного на замовлення Cohesity, показують, що майже половина опитаних компаній використовують застарілу інфраструктуру резервного копіювання та відновлення для керування та захисту своїх даних. Сорок дев’ять відсотків респондентів стверджують, що їхні рішення були створені до 49 року — задовго до ери багатохмарних технологій і натиску кібератак, з якими сьогодні стикаються організації.

Крім того, схоже, що багато команд ІТ і безпеки не мають конкретного плану дій у разі кібератаки. Майже 60 відсотків респондентів висловили занепокоєння, коли їх запитали про здатність їхніх відділів ІТ та безпеки ефективно реагувати на атаку.

Опитано 2.000 фахівців з ІТ та SecOps

Це лише деякі з результатів опитування, проведеного в квітні 2022 року в рамках загального перепису населення, в якому взяли участь понад 2.000 фахівців з ІТ та SecOps (майже 50/50 між двома групами) у Сполучених Штатах, Великобританії, Австралії та Новій Зеландії. Усі респонденти беруть участь у процесах прийняття рішень щодо ІТ або безпеки у своїх компаніях.

«ІТ-команди та спеціалісти з безпеки повинні голосно протестувати, якщо їхня організація продовжує використовувати застарілі технології для керування та захисту свого найважливішого цифрового активу – своїх даних», – сказав Брайан Спансвік, головний спеціаліст з інформаційної безпеки Cohesity. «Ця застаріла інфраструктура не була розроблена для захисту сучасних складних багатохмарних середовищ і не має можливості швидко відновлювати дані після кібератак».

Застарілі рішення переповнені

Управління та захист даних стало набагато складнішим, оскільки кількість структурованих і неструктурованих даних зростає експоненціально, а також тип і різноманітність місць, де ці дані зберігаються.

- Сорок один відсоток респондентів відповіли, що вони зберігають дані локально, 43 відсотки використовують загальнодоступні хмари, 53 відсотки використовують приватну хмару, а 44 відсотки вибрали гібридну модель (деякі респонденти використовують більше одного варіанту).

- Незважаючи на це, 49 відсотків респондентів довіряють свої дані застарілій технології резервного копіювання та відновлення, розробленій до 2010 року. Майже 100 респондентів (94 із 2.011 загалом) визнали, що їхнє середовище було розроблено до початку нового тисячоліття.

«У 2022 році той факт, що є компанії, які все ще захищають свої дані за допомогою технологій 1990-х років, є досить лякаючим. Тому що їхні дані можуть бути скомпрометовані, викрадені або викрадені, що спричинить серйозні проблеми з дотриманням вимог для цих компаній», — каже Спенсвік. «У цьому опитуванні ми знайшли майже 100 респондентів, які сказали, що їхні організації покладаються на такі застарілі інфраструктури даних з 1990-х років. Це викликає питання, скільки інших компаній у всьому світі знаходяться в такій самій ситуації».

Що рухає командами IT та SecOps

Респонденти визначили, що, на їхню думку, є найбільшими перешкодами для відновлення та відновлення бізнесу після успішної атаки програм-вимагачів. Результати такі (респондентів попросили відмітити всі відповідні пункти):

- відсутність інтеграції між ІТ і системами безпеки (41 відсоток)

- відсутність координації між ІТ та безпекою (38 відсотків)

- Відсутність автоматизованої системи аварійного відновлення (34 відсотки)

- застарілі системи резервного копіювання та відновлення (32 відсотки)

- Відсутність поточної, чистої, незмінної копії даних (32 відсотки)

- Відсутність детальних і своєчасних сповіщень (31 відсоток)

Які пріоритети має поставити керівництво?

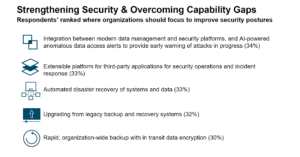

Багато респондентів бачать модернізацію своїх функцій керування даними, безпеки та відновлення, а також покращення співпраці між ІТ та SecOps як хороші підходи до посилення структури безпеки в багатохмарних операціях їхніх компаній. П’ять основних дій, яких респонденти хотіли б зробити від керівників компаній у 2022 році:

- Покращена інтеграція між сучасними платформами керування даними та безпекою та попередженнями на основі штучного інтелекту про ненормальний доступ до даних для раннього попередження про атаки (34 відсотки)

- Розширювана платформа, включаючи програми сторонніх розробників для операцій безпеки та реагування на інциденти (33 відсотки)

- Автоматичне аварійне відновлення систем і даних (33 відсотки)

- Оновлення застарілих систем резервного копіювання та відновлення (32 відсотки)

- Швидке резервне копіювання даних у масштабах підприємства за допомогою шифрування під час передавання (30 відсотків)

«І особи, які приймають рішення в галузі інформаційних технологій, і SecOps повинні розділяти відповідальність за результати кібервідмовостійкості. Це включає в себе оцінку всієї інфраструктури, яка використовується відповідно до інфраструктури NIST для ідентифікації, захисту, виявлення, реагування та відновлення даних. Крім того, обидві команди повинні мати повне розуміння потенційної поверхні атаки», – сказав Спенсвік. «Платформи керування даними наступного покоління можуть подолати технологічний розрив, покращити видимість даних, допомогти командам ІТ та SecOps краще спати вночі та випередити зловмисників, які сьогодні часто викрадають дані із застарілих систем, які потім неможливо відновити. .”

Більше на Cohecity.com

Про згуртованість Згуртованість значно спрощує керування даними. Рішення спрощує захист даних, керування ними та отримання цінності від них – у центрі обробки даних, периферії та хмарі. Ми пропонуємо повний набір послуг, консолідованих на мультихмарній платформі даних: захист і відновлення даних, аварійне відновлення, файлові та об’єктні служби, розробка/тестування та відповідність даних, безпека та аналітика. Це зменшує складність і дозволяє уникнути фрагментації масових даних. Cohesity може надаватися як послуга, як самокероване рішення або через партнерів Cohesity.