LockBit, наразі найактивніша група програм-вимагачів, розширила свою діяльність на пристрої macOS у квітні. Крім того, активно використовуються уразливості програмного забезпечення принтера PaperCut. Vice Society та Play, які люблять атакувати сектор освіти, розробили нові методи. Короткий огляд виявлених загроз у квітні.

Саме тому, що екосистема Mac традиційно була майже вільною від програм-вимагачів, нова програма-вимагач LockBit для macOS є небезпечною подією в середовищі загроз. Нові дії показують, що LockBit продовжує диверсифікувати свою діяльність і зараз активно розробляє шкідливе програмне забезпечення для macOS. Варіант, орієнтований на архітектуру arm64 macOS, вперше з’явився на VirusTotal у листопаді та грудні 2022 року, але залишався непоміченим до кінця квітня 2023 року.

Шифрувальник LockBit на етапі тестування

Однак поки що зразки LockBit macOS, проаналізовані Malwarebytes, здаються нешкідливими. Зловмисне програмне забезпечення використовує недійсний підпис і має такі помилки, як переповнення буфера, що призводить до передчасного припинення під час роботи в macOS. «У своїй нинішній формі шифрувальник LockBit виглядає не надто зрілим», — сказав Томас Рід, директор Mac і мобільних платформ Malwarebytes. «Однак його фактична функціональність може покращитися в майбутньому — залежно від того, наскільки перспективними виявляться майбутні тести».

Згідно з Malwarebytes, робота LockBit над варіантом програми-вимагача для macOS може бути ознакою того, що в майбутньому в екосистему Mac з’явиться більше програм-вимагачів.

Cl0p використовує вразливі місця в програмному забезпеченні принтера PaperCut

Російська хакерська група Cl0p, яка стала відомою в березні за використання вразливості нульового дня в GoAnywhere MFT і загалом 104 атак, була ідентифікована Microsoft у квітні як така, що використовує критичні вразливості в PaperCut для викрадення даних компанії.

PaperCut — це програмне забезпечення для керування друком, яке зазнало атаки як Cl0p, так і LockBit у квітні. Було використано дві серйозні уразливості: одна, яка дозволяє дистанційне виконання коду (CVE-2023-27350), та інша, яка дозволяє розкривати інформацію (CVE-2023-27351). Члени Cl0p використовували зловмисне програмне забезпечення TrueBot і маяк Cobalt Strike, щоб проникнути через мережу та викрасти дані. В іншому випадку банда програм-вимагачів значною мірою пішла, здійснивши лише чотири атаки в квітні.

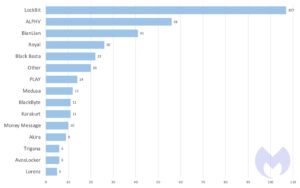

Відповідно до аналізу, проведеного групою Malwarebytes Threat Intelligence, у квітні 2023 року LockBit знову була найактивнішою групою програм-вимагачів. Вона повідомила загалом про 107 жертв на своєму веб-сайті, присвяченому витоку інформації в темній мережі. Далі йдуть ALPHV з 56 жертвами, BianLian з 41 жертвою, Royal з 26 жертвами і Black Basta з 22 жертвами.

Vice Society та Play розробляють складні методи

Група програм-вимагачів Vice Society, відома своїми атаками на сектор освіти, нещодавно опублікувала сценарій PowerShell для автоматизованого викрадення даних. Інструмент викрадання даних, виявлений підрозділом 42 Palo Alto Networks, вміло використовує методи LotL (living-off-the-land), щоб уникнути виявлення.

Окремо група програм-вимагачів Play розробила два складних інструменти .NET, щоб зробити свої кібератаки ще ефективнішими: Grixba та VSS Copying Tool. Grixba сканує антивірусні програми, пакети EDR та засоби резервного копіювання, щоб ефективно спланувати наступні кроки атаки. Інструмент копіювання VSS обходить службу тіньового копіювання томів Windows (VSS), щоб викрасти файли зі знімків системи та резервних копій. Обидва інструменти розроблено з використанням інструменту розробки Costura .NET, щоб забезпечити легку установку в системах потенційних жертв.

Оскільки Vice Society, Play та інші групи програм-вимагачів використовують дедалі складніші методи LotL і такі складні інструменти, як Grixba, для організацій та їхньої стратегії захисту стає все більш важливою можливість проактивно виявляти як шкідливі інструменти, так і зловмисне використання законних інструментів у мережі. .

У вас є хвилинка?

Приділіть кілька хвилин для нашого опитування користувачів 2023 року та допоможіть покращити B2B-CYBER-SECURITY.de!Вам потрібно відповісти лише на 10 запитань, і у вас є шанс виграти призи від Kaspersky, ESET і Bitdefender.

Тут ви переходите безпосередньо до опитування

Країни: Німеччина є третьою за кількістю постраждалих

США також очолюють список країн, які найбільше постраждали від програм-вимагачів у квітні зі 170 відомими атаками, за ними йде Канада з 19 атаками. Німеччина йде на третьому місці з 15 відомими нападами в квітні.

У всіх галузях промисловості сектор послуг залишається головною мішенню для атак програм-вимагачів, відомо про 77 жертв. Як у сфері охорони здоров’я, так і в освіті спостерігалося значне зростання у квітні: у секторі освіти було зафіксовано найбільшу кількість атак (20) із січня 2023 року, а в секторі охорони здоров’я також було зафіксовано найбільшу кількість атак (37) цього року.

Нова група програм-вимагачів Akira

Akira — нова група програм-вимагачів, яка атакує компанії по всьому світу з березня 2023 року. Тільки в квітні група опублікувала дані про атаки на дев'ять компаній у різних секторах, таких як освіта, фінанси та виробництво. Після запуску програма-вимагач видаляє тіньові копії томів Windows, шифрує файли та додає до них розширення .akira. Як і більшість банд програм-вимагачів, Акіра викрадає дані компанії, а потім шифрує їх, щоб забезпечити подвійний рекет. На даний момент дані розміром від 5,9 ГБ до 259 ГБ були опубліковані на веб-сайті Akira щодо витоку даних.

Акіра вимагає викуп у розмірі від 200.000 XNUMX доларів до мільйонів доларів і, схоже, готовий знизити вимоги щодо викупу для компаній, які просто хочуть запобігти розголошенню вкрадених даних Акіри, але не потребують дешифратора.

Нова група програм-вимагачів Trigona

Група програм-вимагачів Trigona вперше з’явилася в жовтні 2022 року і з тих пір націлена на різні галузі по всьому світу. У квітні стало відомо про шість нападів групи. Зловмисники використовують такі інструменти, як NetScan, Splashtop і Mimikatz, щоб отримати доступ і зібрати конфіденційну інформацію з цільових систем. Крім того, вони використовують пакетні сценарії для створення нових облікових записів користувачів, відключення функцій безпеки та приховування слідів.

Програма-вимагач MoneyMessage

Money Message — це нове програмне забезпечення-вимагач, яке атакує системи як Windows, так і Linux за допомогою передових методів шифрування. У квітні кіберзлочинці використовували програми-вимагачі Money Message, щоб націлити щонайменше на XNUMX жертв. Цілями злочинців були також деякі великі компанії вартістю мільярди доларів, такі як тайванський виробник комп’ютерного обладнання MSI (Micro-Star International).

Більше на Malwarebytes.com

Про Malwarebytes Malwarebytes захищає домашніх користувачів і бізнес від небезпечних загроз, програм-вимагачів і експлойтів, які антивірусні програми не виявляють. Malwarebytes повністю замінює інші антивірусні рішення для запобігання сучасним загрозам кібербезпеки для приватних користувачів і компаній. Понад 60.000 XNUMX компаній і мільйони користувачів довіряють інноваційним рішенням Malwarebyte для машинного навчання та її дослідникам безпеки, щоб запобігти виникаючим загрозам і знищити зловмисне програмне забезпечення, яке упускають застарілі рішення безпеки. Відвідайте www.malwarebytes.com для отримання додаткової інформації.