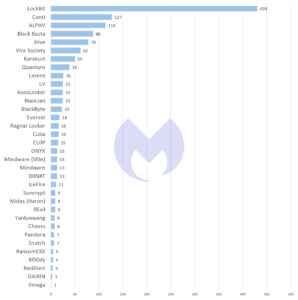

Як і в попередні місяці, LockBit залишався найактивнішим вимагачем у серпні. Тільки потім слідує потрійне вимагання: атака з DDoS на додачу до шифрування та шантажу. Принаймні це свідчить поточний серпневий звіт Malwarebytes про програми-вимагачі.

Команда аналізу загроз Malwarebytes приписала 2022 атаки групі програм-вимагачів у серпні 62 року (порівняно з 61 атакою в липні 2022 року та 44 атаками в червні 2022 року). Що стосується REvil, то Malwarebytes зафіксував лише одну атаку в серпні. RansomEXX повідомляє про свою першу жертву за чотири місяці, і Snatch також повернувся з атакою після 40 днів бездіяльності. Цікаво, що жертва, вказана на веб-сайті Snatch, також була в списку REvil у квітні. Однак нерідкі випадки, коли на жертви нападають кілька разів. Ця помітність не обов’язково свідчить про співпрацю.

Conti, REvil, DarkSide опускають голови

🔎 Відомі групові атаки програм-вимагачів у період з березня по серпень 2022 року (Зображення: Malwarebytes).

Як уже було сказано в червневому звіті про програми-вимагачі, частково успіх LockBit пояснюється тим фактом, що група програм-вимагачів наразі уникала фатальних помилок, таких як Conti, REvil або DarkSide. Однак, виходячи з їх активності, можна припустити, що ця група вже привернула увагу правоохоронних органів США. У період з березня 2022 року по серпень 2022 року LockBit здійснив 430 відомих атак у 61 країні. LockBit відповідальний за кожну третю відому атаку програм-вимагачів протягом цього періоду. У період з березня 2022 року по серпень 2022 року Malwarebytes приписував цій групі в середньому близько 70 атак на місяць, тоді як середній показник для інших груп, які контролює Malwarebytes, ніколи не перевищував семи.

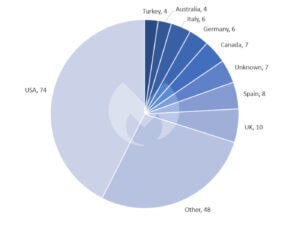

Що стосується розподілу атак програм-вимагачів за країнами, у серпні 2022 року США знову найбільше постраждали від атак програм-вимагачів із 74 атаками. Однак, за словами Malwarebytes, це більше пов’язано з розміром їхнього сектору послуг і, отже, великою кількістю потенційних жертв, ніж з конкретним націлюванням. Десять нападів сталося у Великій Британії, вісім – в Іспанії, сім – у Канаді та шість – у Німеччині.

Майбутнє програм-вимагачів: нові тактики

У серпні дві події показали, як тактика груп програм-вимагачів може вийти за рамки «подвійного здирництва» — найбільшої інновації в тактиці програм-вимагачів за останні роки. Спочатку зашифровані файли програм-вимагачів і групи, що стоять за ними, вимагали викуп в обмін на інструмент дешифрування. Розшифрувати файли без цього інструменту було практично неможливо. Жертви могли уникнути сплати викупу, лише відновивши зашифровані файли з резервних копій.

Нарешті, наприкінці 2019 року група, яка стоїть за програмою-вимагачем Maze, почала викрадати файли у своїх жертв перед тим, як зашифрувати їх. Вона погрожувала опублікувати вкрадені файли в темній мережі. Це давало жертвам стимул платити викуп, навіть якщо вони змогли відновити свою систему з резервних копій. Ця тактика була швидко скопійована і тепер є стандартом для великих груп програм-вимагачів.

Потрійна атака: DDoS, шифрування, вимагання

Нова стратегія потрійного шантажу: у серпні LockBit викрав дані компанії Entrust, що займається кібербезпекою, під час атаки з подвійним вимаганням. Згідно з LockBit, незвичайна відповідь жертви полягала в тому, щоб запобігти групі програм-вимагачів оприлюднити вкрадені дані, запустивши розподілену атаку типу «відмова в обслуговуванні» (DDoS) проти сайту групи, що витікає. Ця атака затримала витік даних, але, здається, не запобігла йому. Однак він надихнув LockBit спробувати те саме. Побачивши, наскільки ефективними можуть бути DDoS-атаки, група оголосила на хакерському форумі, що тепер планує використовувати DDoS як третю палицю проти своїх жертв, поряд із шифруванням і вимаганням. У тексті LockBit назвав тактику «потрійним вимаганням».

Заяви груп програм-вимагачів завжди слід сприймати з дрібкою солі. Однак потенційно загрозливі компанії повинні серйозно поставитися до попередження, оскільки процедура насправді не нова. DDoS-вимагання є більш старою тактикою, ніж шифрування файлів і вимога викупу. Останніми роками він використовується менше.

Чи програми-вимагачі згодом зникнуть?

Витік даних є настільки успішною тактикою, що деякі групи, такі як Karakurt, більше не турбуються про шифрування файлів. Вони повністю покладаються на загрозу вкрадених і витоку даних. Команда аналізу загроз Malwarebytes вважає, що в майбутньому цей підхід використовуватиме більше банд.

З того часу, як близько п’яти років тому групи програм-вимагачів почали використовувати тактику «великої гри», навички, необхідні для успішної атаки, змінилися. У атаці «великої гри» шкідливе програмне забезпечення для шифрування є лише одним із ресурсів. Успіх атаки, з іншого боку, полягає в здатності знайти ціль, зрозуміти її цінність, а потім проникнути в її мережу, не будучи виявленим.

Це призвело до значної спеціалізації, коли одні злочинні угруповання надають програмне забезпечення, інші діють як посередники доступу, а треті, зрештою, фактично здійснюють атаки. Можливості, які розробили брокери доступу та зловмисники, можна використовувати не лише для розповсюдження програм-вимагачів, але й для стеження, саботажу, шпигунства та викрадання даних.

Санкції також ускладнюють роботу груп програм-вимагачів

Отже, якщо програми-вимагачі більше не приносять значних доходів, слід припустити, що кіберзлочинці просто використовуватимуть інші форми атак. Тиск, щоб зробити це, почався з покращення резервного копіювання - і був посилений війною Росії в Україні. З початком війни групам програм-вимагачів стало ще важче отримувати викуп через загрозу санкцій. Тому деякі експерти в індустрії безпеки прогнозують неминучий кінець програм-вимагачів.

Malwarebytes, з іншого боку, не очікує раптових змін, хоча довгострокова тенденція, безумовно, полягає в тому, що групи відмовляються від шифрування. Насправді, деяким групам стає все важче відстоювати свої вимоги без шифрування. Крім того, шифрування залишається тактикою вибору для однієї з найуспішніших сьогодні груп програм-вимагачів: LockBit.

Нові групи програм-вимагачів у серпні

Крім того, схоже, що самі кіберзлочинці ще не усвідомили неминучий кінець програми-вимагача як послуги. Як і в липні, в серпні з’явилися нові групи: D0nut з 13 атаками, IceFire з 11 атаками, Bl00dy з 5 атаками і DAIXIN з 3 атаками. Bl00dy вражає: група не має сайту витоку, натомість використовує додаток для обміну повідомленнями Telegram.

Більше на Malwarebytes.com

Про Malwarebytes Malwarebytes захищає домашніх користувачів і бізнес від небезпечних загроз, програм-вимагачів і експлойтів, які антивірусні програми не виявляють. Malwarebytes повністю замінює інші антивірусні рішення для запобігання сучасним загрозам кібербезпеки для приватних користувачів і компаній. Понад 60.000 XNUMX компаній і мільйони користувачів довіряють інноваційним рішенням Malwarebyte для машинного навчання та її дослідникам безпеки, щоб запобігти виникаючим загрозам і знищити зловмисне програмне забезпечення, яке упускають застарілі рішення безпеки. Відвідайте www.malwarebytes.com для отримання додаткової інформації.