У звіті Malwarebytes про програмне забезпечення-вимагач за липень 2022 року мало новин. LockBit і Black Basta продовжують лідирувати за статистикою атак. Що нового, однак, це поява програми-вимагача REvil (також відомої як Sodinokibi), яка вважалася мертвою.

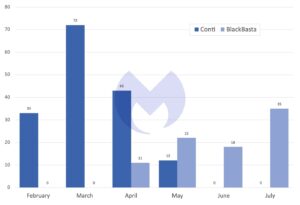

Як і в попередні місяці, LockBit залишається найактивнішою програмою-вимагачем. Команда аналізу загроз Malwarebytes приписала 2022 атаку групі програм-вимагачів у липні 61 року (порівняно з 44 атаками в червні 2022 року та 73 атаками в травні 2022 року). Black Basta, відносно новий варіант програми-вимагача, який вперше з’явився у квітні 2022 року, слідує за LockBit із 35 атаками за останній місяць. Група програм-вимагачів тісно пов’язана з угрупованням Conti і найближче підходить до групи як можливий наступник. Дві інші групи програм-вимагачів, пов’язані з Conti, — Hive і Karakurt. Обидва також були дуже активними в липні 2022 року – з 26 і 19 атаками відповідно.

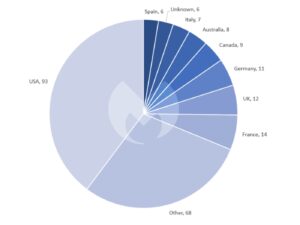

Програми-вимагачі: США залишаються найбільш постраждалими

Що стосується розподілу атак програм-вимагачів за країнами, то в липні 2022 року США неодноразово були найбільш часто постраждалими від атак програм-вимагачів. Malwarebytes пов'язує 93 атаки зі Сполученими Штатами. 14 атак сталося у Франції, 12 – у Великій Британії та 11 – у Німеччині.

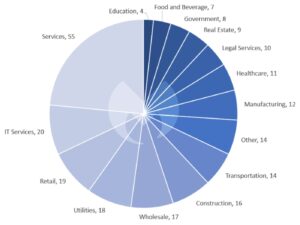

У липні 2022 року сфера послуг знову посіла перше місце серед галузей. Команда Malwarebytes Threat Intelligence приписує майже чверть усіх виявлених міжнародних атак програм-вимагачів цій галузі. За послугами йдуть ІТ-послуги з 20 атаками, торгівля з 19 атаками та комунальні послуги з 18 атаками.

LockBit: підключення до DarkSide/BlackMatter

У червневому звіті про програми-вимагачі Malwarebytes детально звітував про LockBit і запуск LockBit 3.0. Здавалося, що успіх групи частково пояснюється тим фактом, що вона була повністю зосереджена на своєму бізнесі, тоді як інші банди були зайняті діяльністю, що привертає увагу. Однак таке тлумачення могло бути передчасним.

У липні в інтерв’ю Red Hot Cyber LockBit висловив свою думку, що хакери-злочинці сприяють безпеці: «Ми звичайні пентестери, і ми робимо світ безпечнішим, завдяки нам компанії можуть отримати урок безпеки та закрити вразливі місця. інтерв'ю також містило корисну інформацію - наприклад, що від 50 до XNUMX відсотків жертв LockBit платять викуп. Кількість атак, наведена Malwarebytes у своїх щомісячних звітах про програмне забезпечення-вимагач, стосується лише жертв, які з’являлися на сайтах витоку інформації через те, що вони не заплатили викуп.

В інтерв’ю LockBit також підтвердив підозрілий зв’язок між LockBit 3.0 (він же LockBit Black) і програмою-вимагачем DarkSide/BlackMatter. Співбесідник розповів, що LockBit заплатив за вихідний код DarkSide і на його основі був розроблений LockBit 3.0.

DarkSide — це програма-вимагач, використана під час атаки на Colonial Pipeline у травні 2021 року. Група DarkSide зникла незабаром після нападу, нібито через тиск США. Вона знову з’явилася як BlackMatter у липні 2021 року, перш ніж знову зникнути в жовтні 2021 року.

Black Basta: зв'язок з Conti

Black Basta вперше з’явився у звіті про програми-вимагачі Malwarebytes у квітні 2022 року з 11 атаками. У травні група була другою з 22 атаками, третьою в червні з 18 атаками і знову другою в липні з 35 атаками. Той факт, що у групи програм-вимагачів було так багато жертв ще в квітні, наштовхнув деяких на підозру, що це має бути робота встановленої банди з мережею досвідчених партнерів. Відтоді Black Basta асоціюється з Conti.

Цього року Continental Group розробила план інсценувати власну смерть. Ймовірно, зближення угруповання з російською державою призвело до того, що викупні платежі припинилися. Потім члени групи нібито були передані іншим «брендам» Conti або іншим групам програм-вимагачів, з якими пов’язана Conti.

Серед очевидних бенефіціарів три з п’яти найпоширеніших у липні варіантів програм-вимагачів: Black Basta, Hive і KaraKurt.

REvil повертається

Крім LockBit і Black Basta, липень ознаменувався повторною появою REvil (він же Sodinokibi). У липні на веб-сайті групи Tor Leak вперше з травня з’явилася жертва. Хоча багато інших груп були набагато активнішими, репутація цієї групи програм-вимагачів гарантує, що будь-які ознаки життя потрібно сприймати серйозно.

REvil відповідальний за дві найзначніші атаки програм-вимагачів в історії, обидві відбулися у 2021 році: атаку на JBS, найбільшого у світі виробника м’яса, та атаку на мережу постачання Kaseya VSA. Атака на Kaseya закінчилася, коли компанія оголосила, що придбала ключ розшифровки, необхідний для звільнення жертв, не сплачуючи REvil викуп у 70 мільйонів доларів. Пізніше виявилося, що джерелом ключа було ФБР.

Відтоді REvil вів нестабільний спосіб життя. Під тиском правоохоронних органів США група зникла з місця подій у липні 2021 року. Він знову з’явився через кілька місяців, перш ніж нарешті був вимкнений у жовтні, коли його інфраструктуру було викрадено правоохоронними органами кількох штатів. У січні 2022 року ФСБ затримала вісьмох її співробітників. Але навіть цього було недостатньо, щоб утримати банду надовго.

З’являються нові групи програм-вимагачів

У липні також з’явилася низка нових груп програм-вимагачів. Нові доповнення включають BianLian, Yanluowang, RedAlert, Omega та Cheers. З 11 відомими жертвами дебют BianLian можна порівняти за розміром з релізом Black Basta у квітні 2022 року, тому Malwarebytes стежитиме за групою.

Більше на Malwarebytes.com

Про Malwarebytes Malwarebytes захищає домашніх користувачів і бізнес від небезпечних загроз, програм-вимагачів і експлойтів, які антивірусні програми не виявляють. Malwarebytes повністю замінює інші антивірусні рішення для запобігання сучасним загрозам кібербезпеки для приватних користувачів і компаній. Понад 60.000 XNUMX компаній і мільйони користувачів довіряють інноваційним рішенням Malwarebyte для машинного навчання та її дослідникам безпеки, щоб запобігти виникаючим загрозам і знищити зловмисне програмне забезпечення, яке упускають застарілі рішення безпеки. Відвідайте www.malwarebytes.com для отримання додаткової інформації.

Статті по темі

[starbox id=USER_ID] <🔎> ff7f00