Malwarebytes публікує червневий звіт про програми-вимагачі. Як і минулого місяця, LockBit залишається найпоширенішою програмою-вимагачем. Але є й нові події. Каракурт, Чорний Баста, ALPHV або BlackCat.

Команда аналізу загроз Malwarebytes приписала 44 атаки групі програм-вимагачів LockBit у червні 2022 року (порівняно з 73 атаками в травні 2022 року). За LockBit у червні послідували Karakurt з 27 атаками, Black Basta з 18 атаками та ALPHV (він же BlackCat) з 15 атаками. Конті більше не займає місця в аналізі в червні. Однак місяць також відзначився зникненням цієї групи програм-вимагачів, а також великою кількістю атак груп, імовірно пов’язаних з Conti.

Зараз Конті пішов

Дивлячись на розподіл атак програм-вимагачів за країнами, у червні 2022 року, як і в попередньому місяці, США були найбільш постраждалими країнами: Malwarebytes пов’язує 70 атак зі Сполученими Штатами. 11 атак сталося у Великобританії, 10 атак у Канаді та по 9 атак у Німеччині та Італії.

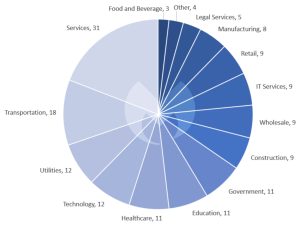

Що стосується галузей, то, як і в травні, найбільше постраждав сектор послуг: за даними Malwarebytes, на цей сектор припадає 31 атака. На другому місці транспорт з 18 атаками, за нею комунальні служби з 12 атаками.

LockBit: домінантна сила в програмах-вимагачах

Без великого ажіотажу цього року LockBit став домінуючою силою програм-вимагачів. Незважаючи на те, що в червні на веб-сайті витоку було опубліковано менше жертв, ніж у травні, програма-вимагач все одно була набагато попереду своїх конкурентів.

У той час як Conti провів 2022 рік, роблячи гучні заяви та витягуючи себе з власноруч створеної діри зі своїм планом імітації власного розпуску, LockBit був повністю зосереджений на своєму бізнесі. LockBit пропонується як програма-вимагач як послуга (RaaS). Атаки здійснюються партнерами, так званими «тестерами ручок», які платять організації LockBit 20 відсотків від придбаних грошей за використання програмного забезпечення та послуг LockBit.

LockBit рекламує «Ми голландці, а не росіяни»

І хоча деякі угруповання програм-вимагачів насамперед хочуть зробити рекламу, LockBit, здається, більше зацікавлений у тому, що думають його користувачі. Партнерський сайт починається із заяви, спрямованої на те, щоб виділити компанію, зокрема, серед її російських конкурентів: «Ми знаходимося в Нідерландах, абсолютно неполітичні та зацікавлені лише в грошах».

В іншому випадку веб-сайт сповнений формулювань, призначених для сигналу про надійність групи програм-вимагачів і готовність прислухатися до партнерів. Наприклад, членів просять: «Якщо ви не знайдете тут жодної зі своїх улюблених функцій, повідомте нам про це». Далі йдеться: «Ми ніколи нікого не обманювали і завжди дотримуємося наших домовленостей». привабливість партнера та здатність уникати дорогих помилок, здається, є причиною успіху LockBit цього року.

LockBit 3.0, включаючи нову сторінку Darknet

Незважаючи на це, LockBit потрапив у заголовки газет у червні 2022 року. Група програм-вимагачів запустила LockBit 3.0 разом із новим веб-сайтом у темній мережі та програмою винагороди за помилки. Останній пообіцяв винагороду в розмірі до XNUMX мільйона доларів за пошук вразливостей на веб-сайті та програмному забезпеченні LockBit, подання геніальних ідей або успішне доксування керівника партнерської програми LockBit.

Чи має LockBit серйозні наміри виплачувати ці суми, ще невідомо. Однак, якщо група дійсно має намір використати винагороду за помилки, щоб покращити своє програмне забезпечення та удосконалити свою практику, вони можуть позбавити правоохоронних органів і дослідників безпеки цінну інформацію.

Конті: Веб-сайт витоку зник у червні

Як і очікувалося, витік сайту Конті зник у червні – після кількох тижнів бездіяльності. Як повідомила група аналізу загроз Malwarebytes ще в травні, дослідження, проведене Advintel минулого місяця, показало, що зближення групи з російською державою спонукало адвокатів потерпілих застерегти їх від сплати викупу. Тому що це могло призвести до санкцій.

Як повідомляється, коли доходи групи скоротилися, лідери Conti виношували план виведення бренду з виробництва. Вони розділили своїх учасників на інші групи програм-вимагачів, як-от Black Basta, BlackByte, Karakurt, Hive і ALPHV, і імітували власну смерть. Команда Malwarebytes Threat Intelligence Team змогла підтвердити, що Conti надіслала своїм членам внутрішнє оголошення про відкликання наприкінці травня, і що внутрішні сервери чату стали недоступними приблизно в той же час. Веб-сайт, який став витоком, зник 22 червня 2022 року та досі недоступний.

БлекБаста замінює Конті

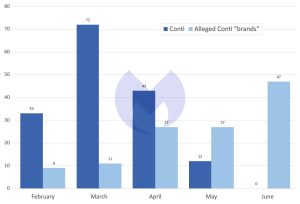

Припинення роботи Conti збіглося з раптовою появою Black Basta у квітні, а також зі сплеском активності та появою нового веб-сайту про витік інформації про Karakurt у червні. Можливо, це збіг, але команда Malwarebytes Threat Intelligence Team виявила, що спільна активність Black Basta, BlackByte і Karakurt досягла рівня, подібного до рівня Conti за останній місяць.

Тенденції: вперше напряму націлені на клієнтів і співробітників

Функції або навіть спосіб розповсюдження та розгортання програм-вимагачів мало відрізняються від однієї групи програм-вимагачів до іншої та розвиваються повільно. Таким чином, найбільші інновації останніх років, здається, полягають у тому, як групи програм-вимагачів ведуть бізнес і як вони чинять тиск на своїх жертв, щоб отримати викуп.

У червні команда Malwarebytes Threat Intelligence Team помітила кілька речей, які раніше не спостерігалися: наприклад, як описано раніше, група LockBit пропонувала винагороду за помилки. Група ALPHV вперше звернулася до співробітників і клієнтів готелю з витоком сайту.

Під прицілом керівників компанії

🔎 Відомі атаки Conti порівняно з відомими атаками Black Basta, BlackByte і Karakurt, лютий-червень 2022 р. (Зображення: Malwarebytes).

Групи програм-вимагачів уже намагалися націлитися на керівників компаній, щоб посилити тиск. Але те, що ALPHV звернулася до співробітників і клієнтів, в даному випадку до гостей готелю, за допомогою спеціального сайту, є новим. Останній був не в темній мережі, а в публічному Інтернеті. Веб-сайт дозволяв гостям і персоналу шукати 112 ГБ особистої інформації, викраденої ALPHV під час атаки, щоб перевірити, чи є серед них їхня особиста інформація. Ця нова тактика, очевидно, мала на меті чинити подальший тиск на власника готелю, щоб він сплатив викуп.

Розмістивши сайт у загальнодоступній мережі, ALPHV зробив інформацію набагато доступнішою для нетехнічних користувачів. Однак сайт був доступний лише кілька днів, перш ніж його закрили. Команда Malwarebytes Threat Intelligence Team вважає, що група програм-вимагачів точно знала, що це станеться. Імовірно, однак, веб-сайт мав існувати лише достатньо довго, щоб привернути достатню увагу, щоб таким чином вплинути на переговори.

ALPHV рекламується за допомогою користувачів

У таких нововведеннях немає нічого нового. Групи програм-вимагачів постійно експериментують із новими ідеями. Експерименти, які не працюють, забуваються. А ті, що працюють, швидко копіюються іншими групами. У цьому випадку експеримент, здається, не вдався. Тепер жертва з’явилася на головній сторінці ALPHV у темній мережі. Зазвичай це вказує на те, що він протистояв тиску щодо сплати викупу.

Більше на Malwarebytes.com

Про Malwarebytes Malwarebytes захищає домашніх користувачів і бізнес від небезпечних загроз, програм-вимагачів і експлойтів, які антивірусні програми не виявляють. Malwarebytes повністю замінює інші антивірусні рішення для запобігання сучасним загрозам кібербезпеки для приватних користувачів і компаній. Понад 60.000 XNUMX компаній і мільйони користувачів довіряють інноваційним рішенням Malwarebyte для машинного навчання та її дослідникам безпеки, щоб запобігти виникаючим загрозам і знищити зловмисне програмне забезпечення, яке упускають застарілі рішення безпеки. Відвідайте www.malwarebytes.com для отримання додаткової інформації.