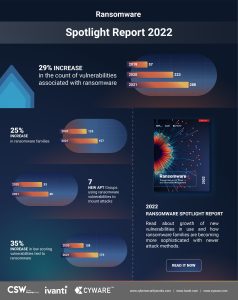

Хакери все частіше націлюються на вразливості нульового дня та ланцюжок поставок. На 29% більше CVE, пов’язаних із програмами-вимагачами, і на 26% більше родин програм-вимагачів порівняно з минулим роком. Це лише деякі результати звіту Ivanti Ransomware Report 2022.

Постачальник засобів безпеки Ivanti оприлюднив результати річного звіту Ransomware Spotlight, проведеного спільно з Cyber Security Works, CNA (Certify Numbering Authority) і Cyware. У звіті визначено 32 нові сімейства програм-вимагачів у 2021 році, довівши загальну кількість до 157, що на 26% більше, ніж у минулому році. Звіт показує, що ці групи програм-вимагачів все частіше націлюються на невиправлені вразливості. Вони також надзвичайно швидко використовують вразливі місця нульового дня для здійснення серйозних атак. У той же час вони розширюють свої вектори атак і знаходять нові способи скомпрометувати корпоративні мережі та викликати атаки з далекосяжними наслідками.

Найважливіші висновки та тенденції звіту

Невиправлені вразливості залишаються основними векторами атак, які використовують групи програм-вимагачів.

Минулого року аналіз виявив 65 нових вразливостей, пов’язаних із програмами-вимагачами. Це відповідає збільшенню на 29% порівняно з попереднім роком. Таким чином, загальна кількість уразливостей, пов’язаних із програмним забезпеченням-вимагачем, досягла 288. Викликає тривогу те, що понад третина (37%) цих нещодавно доданих уразливостей були популярними темами в темній мережі та неодноразово використовувалися. Водночас 56% із 223 застарілих уразливостей, виявлених до 2021 року, все ще активно використовувалися. Це свідчить про те, що організаціям необхідно визначити пріоритети та виправити вразливості, на які спрямовані групи програм-вимагачів, незалежно від того, чи це нещодавно виявлені, чи застарілі уразливості.

Групи програм-вимагачів уже знаходять і використовують уразливості

І це до того, як ці CVE буде додано до національної бази даних уразливостей (NVD) і будуть доступні виправлення. Уразливості QNAP (CVE-2021-28799), Sonic Wall (CVE-2021-20016), Kaseya (CVE-2021-30116) і нещодавно Apache Log4j (CVE-2021-44228) використовувалися для атак ще до того, як їх було включено у національній базі даних вразливостей (NVD). Ця небезпечна тенденція підкреслює потребу постачальників швидко реагувати, коли розкриваються вразливості та випускаються виправлення. Це також показує, що компанії не можуть покладатися лише на NVD. Тому, визначаючи пріоритетність уразливостей для виправлення, вони також повинні стежити за тенденціями уразливостей, прикладами використання вразливостей, повідомленнями постачальників і сповіщеннями агентств безпеки.

Групи програм-вимагачів все частіше націлюються на ланцюги поставок

Один пролом у ланцюжку постачання може відкрити кілька шляхів для загрозливих суб’єктів для захоплення всієї системи розподілу в сотнях жертв. Протягом останнього року зловмисники успішно продемонстрували це за допомогою вразливостей у сторонніх програмах, пропрієтарних продуктах і бібліотеках з відкритим кодом. Наприклад, група REvil націлилася на вразливість CVE-2021-30116 у службі віддаленого керування Kaseya VSA. Для цього він використав шкідливий пакет оновлень, який скомпрометував усі компанії, які використовують локальні та хмарні версії платформи VSA.

Групи програм-вимагачів все частіше надають свої вектори атак як послугу

Програмне забезпечення-вимагач як послуга – це бізнес-модель, за якої розробники програм-вимагачів пропонують свої послуги, варіанти, комплекти чи код іншим хакерам в обмін на оплату. Рішення Exploit-as-a-Service дозволяють суб’єктам загрози орендувати експлойти нульового дня у розробників. Крім того, дроппери як послуга дозволяють новачкам поширювати шкідливі програми за допомогою програм. А Trojans-as-a-Service, також відомий як Malware-as-a-Service, дозволяє будь-кому, хто має підключення до Інтернету, отримувати спеціальне шкідливе програмне забезпечення та розповсюджувати його в хмарі без необхідності встановлення.

157 сімей програм-вимагачів використовують 288 уразливостей

Разом з Ivanti Cyware, постачальник Cyber Fusion, SOAR наступного покоління та рішень для аналізу загроз, і Cyber Security Works допомогли створити його. Як центр сертифікації компанія відповідає за регулярне призначення ідентифікаторів CVE вразливостям.

Оцінки та рекомендації авторів дослідження

Срінівас Муккамала, старший віце-президент із продуктів безпеки в Ivanti

«Групи програм-вимагачів стають все більш витонченими, а їхні атаки все сильнішими. Ці загрози все частіше звертаються до автоматизації, щоб використовувати вразливості та проникати глибоко в зламані мережі. Вони розширюють свої цілі та починають більше атак на критичну інфраструктуру та ланцюги поставок. Негайне усунення вразливостей зброї вимагає поєднання пріоритетів уразливостей на основі оцінки ризику та автоматичного інтелектуального виправлення. Метою має бути виявлення та визначення пріоритетів уразливостей та прискорення їх усунення».

Анудж Гоел, генеральний директор Cyware

«Головна зміна, яку ми бачимо в ландшафті програм-вимагачів, полягає в тому, що зловмисники намагаються зірвати такі процеси, як розгортання виправлень. У той же час вони шукають прогалини в заходах захисту для проникнення в системи. На виявлення вразливостей необхідно відповісти дією, яка розглядає дані про вразливості як інформацію, щоб швидко приймати рішення щодо реагування. Оскільки групи програм-вимагачів вводять в дію свої інструменти, методи та списки цілей, для команд SecOps вкрай важливо автоматизувати процеси для самовідновлення вразливих активів і систем. Ризик можна зменшити лише шляхом оперативної обробки інформації в режимі реального часу».

Аарон Сандін, генеральний директор Cyber Security Works

«Програми-вимагачі завдають шкоди клієнтам і співробітникам у будь-якій галузі. У 2022 році ми продовжимо спостерігати поширення нових уразливостей, типів експлойтів, груп APT, сімейств програм-вимагачів і категорій CWE. Подібним чином у центрі уваги злочинців залишаються старі вразливі місця. Зрештою, керівникам потрібна інноваційна та проактивна допомога, щоб визначити пріоритети та усунути загрози програм-вимагачів».

фон дослідження

Звіт Ransomware Index Spotlight Report базується на даних із різних джерел, у тому числі пропрієтарних даних від Ivanti та CSW, загальнодоступних баз даних загроз, а також груп дослідження загроз і тестування на проникнення. Повний звіт також доступний для завантаження.

Більше на Ivanti.com

Про Іванті Сильна сторона Unified IT. Ivanti поєднує ІТ-технології з операційною системою безпеки підприємства, щоб краще керувати та захищати цифрове робоче місце. Ми ідентифікуємо ІТ-активи на ПК, мобільних пристроях, у віртуалізованих інфраструктурах або в центрі обробки даних – незалежно від того, локальні вони чи хмарні. Ivanti покращує надання ІТ-послуг і знижує бізнес-ризики завдяки експертизі та автоматизованим процесам. Використовуючи сучасні технології на складі та в усьому ланцюжку постачання, Ivanti допомагає компаніям покращити свою здатність доставляти – без зміни серверних систем.