Aqua Security випускає новий звіт про загрози у хмарі за 2022 рік. Зловмисне програмне забезпечення для криптомайнінгу все ще займає лідируючі позиції, але на бекдори та хробаки вже припадає більше половини всіх атак. Зловмисники все частіше атакують Kubernetes і ланцюжок поставок програмного забезпечення.

Компанія Aqua Security, лідер у галузі вбудованої безпеки у хмарі, опублікувала звіт про загрози у хмарі за 2022 рік: дослідження ланцюга постачання програмного забезпечення та атак і методів відстеження Kubernetes. Дослідження було підготовлено командою Nautilus, дослідницьким підрозділом Aqua Security, що спеціалізується на власних хмарних технологіях, і має на меті надати знання про тенденції та ключові знання для практиків щодо ландшафту власних хмарних загроз.

Серед іншого, розслідування показало, що зловмисники дедалі частіше використовують нові тактики, методи та процеси, щоб націлити на рідні хмарні середовища. Зловмисники також все частіше використовують кілька компонентів атаки та все більше звертають увагу на Kubernetes і ланцюжок постачання програмного забезпечення.

Більше, ніж майнінг криптовалют

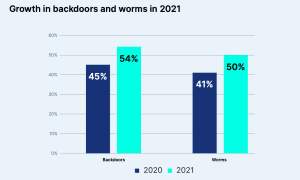

Незважаючи на те, що криптомайнери все ще залишалися найпоширенішим зловмисним програмним забезпеченням, Team Nautilus виявила все більш часте використання бекдорів, руткітів і викрадачів облікових даних. Це ознаки того, що зловмисники мають на думці не тільки криптомайнінг. Бекдори, які дозволяють зловмисникам отримати віддалений доступ до системи та залишатися в скомпрометованому середовищі, були виявлені в 54 відсотках атак. Це на 9 відсотків більше, ніж у тому самому опитуванні 2020 р. Крім того, половина зображень шкідливих контейнерів, проаналізованих дослідниками (51 відсоток), містили хробаків, що дозволяло зловмисникам розширити масштаб своєї атаки з мінімальними зусиллями.

Тут також зафіксовано значне зростання на 10 відсотків порівняно з 2020 роком. Примітно, що зловмисники також розширили свої цілі до середовищ CI/CD і Kubernetes. У 2021 році 19 відсотків образів зловмисних контейнерів аналізували націлені на Kubernetes, включаючи kubelets і сервери API, що на 9 відсотків більше, ніж у попередньому році.

Інші важливі результати дослідження

- Частка та різноманітність спостережуваних атак на Kubernetes зросла, що включає ширше впровадження інструментів Kubernetes UI під охорону.

- Атаки на ланцюг постачання становлять 14 відсотків конкретної вибірки зображень із публічних бібліотек зображень. Це свідчить про те, що ці атаки залишаються ефективним методом атаки на рідні хмарні середовища.

- Уразливість нульового дня Log4j була негайно використана в дикій природі. Команда Nautilus виявила кілька шкідливих методів, включаючи відоме шкідливе програмне забезпечення, безфайлове виконання, зворотне виконання оболонки та файли, завантажені з пам’яті та виконані. Це підкреслює необхідність захисту під час виконання.

- Дослідники спостерігали атаки TeamTNT honeypot навіть після того, як група оголосила про завершення роботи в грудні 2021 року. Однак жодної нової тактики не було застосовано, тому незрозуміло, чи група все ще активна, чи поточні атаки походять з автоматизованої інфраструктури атак. Незважаючи на це, бізнес-групи повинні продовжувати вживати превентивних заходів проти цих загроз.

Використовується рішення DTA для контейнерної пісочниці

🔎 Зростає кількість бекдорів і хробаків – зловмисники мають на увазі щось більше, ніж криптомайнінг (Зображення: Aqua Security)

Команда Aqua Nautilus використовувала медові горщики для дослідження атак у дикій природі. Щоб проаналізувати атаки ланцюга поставок на хмарні програми, команда дослідила зображення та пакети з публічних реєстрів і сховищ, таких як DockerHub, NPM і Python Package Index. Team Nautilus використовувала продукт Aqua Dynamic Threat Analysis (DTA) для аналізу кожної атаки. Aqua DTA — це перше в галузі рішення ізольованого програмного середовища для контейнерів, яке динамічно оцінює поведінку зображень контейнерів, щоб визначити, чи містять вони приховане шкідливе програмне забезпечення. Це дозволяє організаціям виявляти та пом’якшувати атаки, які не можуть виявити статичні сканери шкідливих програм.

«Результати цього дослідження підкреслюють той факт, що хмарні середовища тепер є мішенню для зловмисників і що методи постійно розвиваються», — сказав Ассаф Мораг, провідний спеціаліст із аналізу загроз і даних у команді Aqua Nautilus. «Широка поверхня атаки кластера Kubernetes приваблива для зловмисників, і опинившись усередині, вони шукають легкі цілі для атаки.

Ключовий висновок із цього звіту полягає в тому, що зловмисники активніші, ніж будь-коли, і все частіше націлюються на вразливості програм, відкритих вихідних кодів і хмарних технологій. Фахівцям у сфері безпеки, розробникам і командам DevOps необхідно шукати рішення безпеки, спеціально створені для використання в хмарі. Впровадження профілактичних і профілактичних заходів безпеки забезпечує посилення безпеки та, зрештою, захищає всі середовища».

Щоб забезпечити безпеку хмарних середовищ, команда Aqua в Nautilus рекомендує запровадити заходи безпеки під час виконання, багаторівневий підхід до безпеки Kubernetes і сканування в процесі розробки. Звіт Aqua Security про хмарні загрози за 2022 рік доступний для безкоштовного завантаження.

Більше на AquaSec.com

Про Aqua Security Aqua Security є найбільшим постачальником нативної безпеки в чистій хмарі. Aqua дає своїм клієнтам свободу впроваджувати інновації та прискорювати свою цифрову трансформацію. Платформа Aqua Platform забезпечує запобігання, виявлення та автоматизацію реагування протягом життєвого циклу додатків, щоб захистити ланцюжок поставок, хмарну інфраструктуру та поточні робочі навантаження — незалежно від того, де вони розгорнуті.