Використання макросів для розповсюдження зловмисного програмного забезпечення значно скоротилося: аж на 2021 відсотків у період з жовтня 2022 року по червень 66 року. Однак зловмисники починають використовувати хитрощі, щоб обійти захист.

Зазвичай кіберзлочинці використовують макроси VBA для автоматичного виконання шкідливого вмісту, якщо користувач увімкнув макроси в програмах Office. Макроси XL4, з іншого боку, є специфічними для програми Excel, але також можуть використовуватися зловмисниками як інструмент для розповсюдження шкідливих програм. Організатори атак на основі макросів зазвичай використовують соціальну інженерію, щоб переконати одержувача, що вміст є важливим, і тому для перегляду цього вмісту потрібно ввімкнути макроси.

Такі контейнери, як ISO, LNK і RAR, як хитрість

"Той факт, що кіберзлочинці дедалі частіше відмовляються від прямого розповсюдження вкладених файлів на основі макросів у електронних листах, є суттєвою зміною в ландшафті загроз. Натомість зловмисники використовують нові тактики для поширення шкідливих програм. Можна очікувати, що все більше використання таких типів файлів, як ISO, LNK і RAR, продовжиться», — прокоментував Шеррод ДеГріппо, віце-президент із дослідження та виявлення загроз у Proofpoint.

Обхід функцій безпеки

Microsoft блокує макроси VBA, які мають атрибут Mark-of-the-Web (MOTW). Цей атрибут вказує, чи походить файл з Інтернету, і базується на тому, що називається Zone.Identifier. Програми Microsoft додають цей атрибут до певних документів, коли їх завантажують з Інтернету.

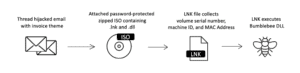

Однак кіберзлочинці можуть використовувати такі формати контейнерних файлів, як ISO (.iso), RAR (.rar), ZIP (.zip) і IMG (.img), щоб уникнути цієї функції безпеки на основі MOTW. Після завантаження файли-контейнери позначаються атрибутом MOTW, оскільки їх було завантажено з Інтернету, але документ, який вони містять, наприклад електронна таблиця з підтримкою макросів, не позначається атрибутом. Коли документ розпаковано, користувачеві все одно потрібно ввімкнути макроси для автоматичного запуску шкідливого коду, але файлова система не ідентифікуватиме документ як такий, що надходить з Інтернету.

Зловмисники також можуть використовувати файли-контейнери для безпосереднього поширення зловмисного корисного навантаження. З цією метою файли-контейнери можуть містити додатковий вміст, наприклад LNK, DLL або виконувані файли (.exe), які призводять до встановлення такого корисного навантаження.

Значні зміни в ландшафті загроз

Ось так виглядає ланцюжок атак для розповсюдження шкідливого ПЗ Bumblebee через ISO (зображення: proofpoint).

Дослідження Proofpoint виявили значне зменшення документів із підтримкою макросів, надісланих у вигляді вкладень електронної пошти в рамках атак. У період з жовтня 2021 року по червень 2022 року їх кількість скоротилася більш ніж на дві третини. За той самий період кількість кампаній з використанням файлів-контейнерів і вкладених файлів Windows Shortcut (LNK) зросла майже на 175 відсотків.

Це збільшення частково пов’язане зі зростанням використання файлів ISO та LNK у кібер-кампаніях. Кіберзлочинці дедалі частіше використовують їх як механізми початкового доступу, наприклад ті, що стоять за атаками зловмисного програмного забезпечення Bumblebee. З жовтня 2021 року по червень 2022 року кількість лише файлів ISO зросла більш ніж на 150 відсотків. Насправді кількість кампаній, які включали файли LNK, зросла на 2021 відсотків з жовтня 1.675 року.

Більше на proofpoint.com

Про Proofpoint Proofpoint, Inc. є провідною компанією з кібербезпеки. У центрі уваги Proofpoint – захист працівників. Оскільки це означає найбільший капітал для компанії, але також і найбільший ризик. Завдяки інтегрованому пакету хмарних рішень кібербезпеки Proofpoint допомагає організаціям у всьому світі зупиняти цілеспрямовані загрози, захищати їхні дані та навчати корпоративних ІТ-користувачів про ризики кібератак.