Багато компаній сподіваються залучити зовнішні ресурси для своєї ІТ-безпеки. Таким чином, кероване виявлення та реагування, або скорочено MDR, є відносно новою та все більш важливою послугою в галузі кібербезпеки.

Але що може MDR і що слід враховувати при виборі послуги? Стаття дає три поради та закликає до стандартів для MDR: проактивні дії, пошук кіберзагроз і доступність послуг 24/7.

MDR, MXDR, MEDR чи просто виявлення та реагування?

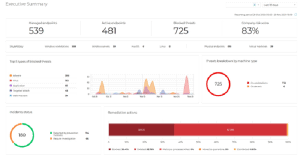

Існує багато різних визначень мультирезистентної резистентності, і яке з них, мабуть, найкраще підходить, це здебільшого академічне питання. Це пов’язано з тим, що постачальники надають послуги МЛУ різними способами, що ускладнює їх класифікацію та порівняння. Однак компанії та їх ІТ-безпека вже все більше покладаються на зовнішні послуги MDR, оскільки їм важко встигати за все більшою кількістю нових загроз лише за рахунок власних ресурсів: середній SOC (Security Operations Center) отримує понад 10.000 XNUMX оповіщення. Це число може бути настільки величезним, що багато команд SOC фактично не можуть визначити пріоритетність менше половини вхідних сповіщень взагалі. Більшості команд SOC не лише не вистачає часу чи робочої сили, але й досвіду для проведення повного аналізу інциденту, що призводить до неадекватної реакції. Системи також відновлюються неефективно. Ось де MDR з’являється як послуга.

MDR вирішує реальну проблему

У кібербезпеці постійно з’являються нові технології, тренди, модні слова та жаргон. У відповідь на загрози, що постійно змінюються, з’являються нові пропозиції, спрямовані на покращення безпеки підприємства. Але MDR, здається, більше, ніж просто блискавка. Інсайдери галузі та аналітичні фірми очікують, що до 2025 року ринок послуг MDR досягне 2,2 мільярда доларів. За даними Gartner, більше половини всіх компаній будуть користуватися послугами MDR до того ж року. Це швидке зростання може бути реалізовано лише в тому випадку, якщо послуга справді вирішує проблему та пропонує послуги ІТ-безпеки, якими вам не потрібно керувати самостійно. Компанії шукають таку пропозицію, щоб не наймати самих працівників, яких і так важко знайти на ринку праці.

Три основні характеристики послуги MDR

Метою кожного CISO є розгортання нових технологій, які захищають бізнес краще, ніж раніше. Однак ринок технологій безпеки дуже складний для розуміння CISO, до того ж він дуже швидко розвивається. Крім того, відсутність стандартизації термінів, процесів і технологій ускладнює порівняння, оцінку та вибір послуг, інструментів або технологій постачальників. MDR є хорошим прикладом цього, і настав час узгодити загальногалузеві стандарти, які визначають, що таке послуга полювання на загрози та реагування. Хоча різні служби MDR можуть демонструвати різні характеристики, можна погодитися щодо цих трьох основних компонентів служби MDR: проактивність, пошук кіберзагроз і доступність 24/7.

На що звернути увагу при оцінці послуги MDR

1. Дійте проактивно

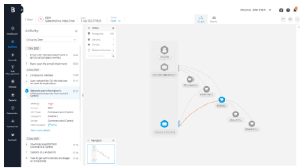

Служби MDR представляють себе як команду експертів з безпеки, які «стежать» за організацією XNUMX/XNUMX. Вони обіцяють захистити дані за допомогою зрілого та комплексного підходу до безпеки, який може виявляти атаки та реагувати на них – навіть ті, що вже є в мережі. Це звучить добре, але важливо розуміти, що постачальники мають на увазі під «відповіддю». Деякі постачальники просто сповіщають своїх клієнтів про інцидент, а потім дозволяють їм подбати про атаку. З точки зору реакції, тому важливо чітко запитати потенційного постачальника MDR:

- Які можливості проактивного реагування включено?

- Наскільки ці заходи реагування автоматизовані?

- Яку роль відіграє клієнт у заходах реагування?

- Який процес затвердження дій у відповідь?

2. Пошук кіберзагроз

Пошук таких загроз є важливою складовою послуг MDR. Якщо це зробити правильно, це вимагає високого рівня знань і відповідних контекстних даних. Полювання на загрози має включати контекстне уявлення про ймовірних зловмисників та їхні тактики, прийоми та процедури, а також чітке розуміння бізнес- та ІТ-середовища, яке потрібно захистити. При оцінці послуги не повинні залишатися без відповіді такі питання:

- Як визначається пошук погроз?

- Як вимірюється цей пошук?

- Які показники ефективності доступні?

- Наскільки пошук автоматизований?

- Як дані про загрози інтегровані в програму пошуку загроз?

- Які цілі та результати програми?

- Що викликає сканування загроз?

3. Робота 24/7

На перший погляд може здатися, що легко визначити, чи послуга MDR пропонує роботу 24/7. Але навіть така заява може означати багато речей. Правильні запитання забезпечують повне розуміння операцій, рівня персоналу та розташування аналітиків, яким доручено захистити ваші дані. Ви повинні поставити такі запитання:

- Чи існують процедури отримання в неробочий час?

- Чи чергує персонал у неробочий час?

- Чи відповідає час розгортання «сонцю» у відповідних часових поясах?

- Чи буде запропонований віддалений SOC, спільний SOC або SOC, що не залежить від регіону? Це стосується того, чи працює команда аналітиків віддалено для однієї клієнтської бази, чи різні SOC в міжнародних регіонах обслуговують клієнтів з одного регіону.

Висновок: не просто обирайте послугу

Послуги MDR можуть бути важливим додатковим ресурсом для організацій, які не мають досвіду чи ресурсів для створення власних операцій. Вони також служать запобіжною сіткою, коли інші засоби керування не працюють. Основною доданою перевагою є постійний огляд середовища компанії та її індивідуальної ризикової ситуації. Оскільки галузевих стандартів MDR ще немає, компанії зобов’язані ставити правильні запитання, щоб оцінити потенційні послуги та партнерів і покращити безпеку в компанії в довгостроковій перспективі.

Більше на Bitdefender.com

Про Bitdefender Bitdefender є світовим лідером у сфері рішень для кібербезпеки та антивірусного програмного забезпечення, що захищає понад 500 мільйонів систем у понад 150 країнах. З моменту заснування в 2001 році інновації компанії регулярно забезпечували відмінні продукти безпеки та інтелектуальний захист для пристроїв, мереж і хмарних сервісів для приватних клієнтів і компаній. Як найкращий постачальник, технологія Bitdefender міститься в 38 відсотках розгорнутих у світі рішень безпеки, їй довіряють і визнають професіонали галузі, виробники та споживачі. www.bitdefender.de