ІТ-спеціалісти вторинного зберігання стикаються з трьома проблемами: складність, довговічність і безпека. Три турботи, одне рішення: кероване сховище — ідеальне поєднання обладнання, програмного забезпечення та послуг.

Велика складність компаній та ІТ-інфраструктури суперечить резервному копіюванню даних. Обсяг даних, різні типи даних і різні авторизації означають, що складність продовжує зростати і ставить перед ІТ-спеціалістами завдання використовувати всі системи однаково і захистити від атак у довгостроковій перспективі доведеться.

початкове положення

Складність переноситься на тривалість життя. Яка система має який термін служби? Як переконатися, що дані не буде втрачено, навіть якщо дані перенесено, коли інші ще працюють? Ці аспекти сильно впливають на резервне копіювання даних.

Кероване сховище — це ідеальна взаємодія обладнання, програмного забезпечення та послуг з одного джерела спрощення створив це довговічність збільшився і явно на безпеку піклується.

Завдання 1: Складність

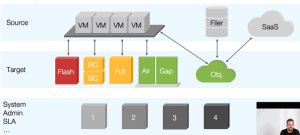

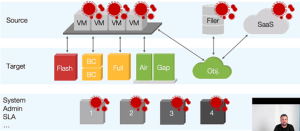

Такі джерела, як віртуальні машини, файлери, SaaS, мобільні пристрої та (віддалені) робочі станції, мають бути захищені з одного боку та створювати ризик для безпеки даних з іншого.Складність різних областей вимагає точного та індивідуального розгляду системи для ідентифікації можуть, який пристрій потребує безпеки і яке програмне забезпечення можна використовувати для цього. Крім того, багато компаній все ще працюють з різними програмними рішеннями, оскільки, наприклад, старі рішення для резервного копіювання ще не інтегровані в нові рішення або більше не можуть бути зіставлені.

Його резервні копії створюються в різних цільових областях, таких як дискове сховище, мережеве сховище дисків, локальне сховище дисків, USB-диски або хмарне сховище. The Обсяг даних надзвичайно зростає і залежно від вимог до продуктивності також складність. З будь-яким доступним апаратним забезпеченням вступає в дію інше SLA з контрактами на технічне обслуговування та користувацькими інтерфейсами, якими потрібно керувати та оновлювати.

Завдання 2: Довголіття

У сфері (захищеного від втручання) довгострокового архівування є ще один момент у сфері вторинного зберігання: довговічність. Захищені від аудиту дані з дотриманням законодавчих вимог повинні зберігатися у видимо незмінний спосіб. Щоб не доводилося їх регулярно переміщувати та переміщувати туди-сюди між системами зберігання, потрібне сховище, більш тривала гарантія обслуговування ніж класичні три-п'ять років.

На додаток до довговічності, спеціальні програмні рішення вимагають інтерфейсу, який можна експлуатувати протягом тривалого часу і підтримує як старі, так і нові системи та забезпечує їх безпеку. Також постійний Оновлення системи, усунення вразливостей і проблем безпеки є ключовим.

Довголіття означає не лише систему чекав довго може бути. Це також означає, що програмне забезпечення продовжує жити апаратне забезпечення залишається доступним з гарантією заміни і система сама себе обслуговує. Він запобігає втраті даних і сам забезпечує власну довговічність - можливо, навіть з додатковим "черв'яком". Довговічність також означає, що система розширюється та рухається разом з компанією бути масштабованим може, і що Безпека постійно вдосконалюється може бути.

Завдання 3: Безпека

Безпека зменшується в міру зростання складність системи. Чим більше пристроїв використовується, чим більше систем працює паралельно, тим більше поверхонь для атаки або потенціалу атаки має загальне рішення - і, звичайно, за рахунок безпеки.

Як видно на прикладі зображення, кожне джерело може бути атаковано. У поєднанні з різними апаратними компонентами, версіями програмного забезпечення, операційними системами та прогалинами в безпеці вразливість всієї системи експоненціально. Тут також відіграють важливу роль SLA, статуси адміністрування та обслуговування. Чим вище складність, тим вище вразливість системи.

важливо: 59% IT-атак також спрямовані на хмару. Атаки та програми-вимагачі часто спершу зосереджуються на резервній копії, а потім шифрують решту. Зловмисники також можуть видалити всі стовпи в хмарному сховищі та зашифрувати його.

Система Silent Bricks як кероване рішення для зберігання:

FAST LTA разом із Silent Bricks пропонує систему, яка спрощення створив це довговічність збільшився і явно на безпеку піклується. Це реалізовано нашими кероване сховище, взаємодія апаратних, програмних і сервісних засобів.

Тут програмне забезпечення адаптовано до апаратного забезпечення, а апаратне забезпечення – до відповідної програми. FAST LTA дотримується підходу довговічності: усі апаратні компоненти виготовлені FAST LTA розроблені, виготовлені та виготовлені власними силами. Таким чином можна гарантувати поставку всіх апаратних компонентів і технічне обслуговування в будь-який час, навіть для систем, які експлуатуються десять і більше років.

Der службова думка стоїть поруч FAST LTA з першим місцем. На відміну від інших постачальників, відносини з клієнтом починаються з FAST LTA тільки після продажу системи, тому що з цього моменту ми беремо на себе управління відповідальність і служба для продукту. Це можливо лише тому, що обладнання, програмне забезпечення та послуги надходять з одного джерела. Наші рішення є інноваційними та сучасними, зменшують загальну складність зберігання та мають самоконтроль.

Кероване сховище детально пояснено? Рене Вебер зробить це за вас. Подивіться на себе просто подивіться відео.

Або познайомтеся з Silent Brick System особисто. В нашому безкоштовний вебінар IT-менеджер Торстен Штауде детально представить унікальне рішення для резервного копіювання з усіма можливими способами використання.

Більше на FASTLTA.com

Про FAST LTA ТОВ FAST LTA є спеціалістом із безпечних систем вторинного та довгострокового зберігання. Поєднання міцного апаратного забезпечення, що не потребує обслуговування, інтегрованого програмного забезпечення для резервного копіювання даних і контрактів на технічне обслуговування на місці на термін до 10 років забезпечують довгострокове та економічно ефективне зберігання даних із додатків архівування та резервного копіювання. Внутрішні розробки, такі як кодування локального стирання, запечатування за допомогою апаратного забезпечення WORM та ефективне управління енергією, допомагають клієнтам середнього розміру захистити себе від втрати даних через атаки програм-вимагачів і неправильну конфігурацію, а також відповідати нормативним і юридичним вимогам (GDPR). Рішення мюнхенського постачальника зарекомендували себе в тисячах установок у сфері охорони здоров’я, державного управління, кіно/теле/відео та промисловості.