Ситуація з ІТ-загрозами в Німеччині та світі посилюється. Tetra Defense, компанія Arctic Wolf, щокварталу збирає та аналізує дані про ІТ-безпеку та використовує їх для оцінки поточної ситуації з ІТ-загрозами та розробки заходів протидії. Результати за 1 квартал 2022 року (січень – березень).

Щоб знати, як компанії можуть найбільш ефективно захистити себе від кібератак, їм потрібно знати, як зловмисники отримують доступ до систем. Початкова точка входу зловмисника називається кореневою точкою компромісу (RPOC). Є три різні категорії:

Знати, звідки йде атака

- Зовнішні атаки – Для отримання доступу до системи використовується відома вразливість.

- дію користувача – Атаковані користувачі самі стають активними і, наприклад, відкривають заражений документ у фішинговому листі.

- неправильна конфігурація – Зловмисники отримують доступ через неправильно налаштовані системи (наприклад, веб-портал, який не захищений паролем).

Дані Tetra Defense показують, що більше двох третин усіх атак (82%) у першому кварталі 2022 року були «зовнішніми атаками», зокрема:

- 57% через відому вразливість у мережі жертви

- 25% через протокол віддаленого робочого стола (RDP)

Латки окупаються

Оцінка показала, що інциденти, в яких RPOC був «зовнішньою вразливістю», викликали значно вищі додаткові витрати, ніж інші. Ці витрати можна зменшити за допомогою своєчасного встановлення або оновлення виправлень. Таким чином, щоб зменшити ризики, пов’язані із зовнішніми вразливими місцями, організації повинні розуміти свою поверхню атаки та визначати пріоритети виправлення на основі ризику, а також забезпечити наявність засобів захисту для захисту своїх систем.

Небезпека зсередини: людина

Цифри від Tetra Defense також підтверджують стару мудрість кібербезпеки: найбільша загроза в ІТ-безпеці – це люди.

- Майже п’ята частина (18%) усіх інцидентів кібербезпеки в компаніях пов’язана з діями окремих співробітників

- Більше половини (54%) цих інцидентів були спричинені відкриттям зараженого документа (наприклад, вкладення з електронного листа зі спамом).

- 23% інцидентів були пов’язані з скомпрометованими обліковими даними

- Повторне використання комбінації імені користувача та пароля є причиною інцидентів у більшості цих випадків

- Для підвищення безпеки доступу рекомендуємо використовувати багатофакторну автентифікацію (MFA)

ProxyShell перевершує Log4Shell

Привернувши увагу в грудні 4 року, уразливість Log4J/Log2021Shell була лише третьою найбільш використовуваною зовнішньою загрозою в першому кварталі 2022 року (22% усіх інцидентів). Уразливості ProxyShell (серія вразливостей Microsoft Exchange) використовувалися значно частіше (33%).

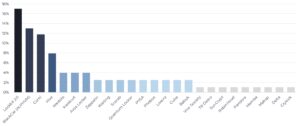

Ці галузі піддаються найбільшому ризику

Галуззю найбільшого ризику в першому кварталі 2022 року була — із значним відривом — охорона здоров’я. Фінанси, освіта, виробництво та будівництво пішли за цим і також зіткнулися з підвищеною загрозою. Сфери послуг, логістики, мистецтва та енергетики мали досить низький ризик стати об’єктом кібератак. Однак, особливо з огляду на глобальні заворушення та фінансову невизначеність, компанії з усіх галузей повинні залишатися пильними.

Завдяки цим щоквартальним оцінкам Arctic Wolf і Tetra Defense можуть не лише ділитися своїми знаннями, а й розробляти нові методи виявлення та вдосконалювати існуючі. Arctic Wolf працює цілодобово та без вихідних разом зі своїми клієнтами, щоб передбачати загрози, впроваджувати нові рішення та використовувати аналіз загроз і аналітику для покращення Arctic Wolf Security Operations Cloud.

Більше на ArcticWolf.com

Про Арктичного вовка Arctic Wolf є світовим лідером у сфері операцій безпеки, надаючи першу хмарну платформу операцій безпеки для зменшення кіберризиків. На основі даних телеметрії про загрози, що охоплюють кінцеві точки, мережі та хмарні джерела, Arctic Wolf® Security Operations Cloud аналізує понад 1,6 трильйона подій безпеки на тиждень у всьому світі. Він надає важливу для компанії інформацію про майже всі випадки використання безпеки та оптимізує неоднорідні рішення безпеки клієнтів. Платформу Arctic Wolf використовують понад 2.000 клієнтів по всьому світу. Він забезпечує автоматичне виявлення загроз і реагування на них, дозволяючи організаціям будь-якого розміру налаштовувати операції безпеки світового класу одним натисканням кнопки.