Очолювана Іраном група APT Charming Kitten (відома як Mint Sandstorm) стоїть за новою кампанією зловмисного програмного забезпечення BellaCiao, націленою на організації в США, Європі, Ізраїлі, Туреччині та Індії. Нове в атаці: зловмисне програмне забезпечення використовується як жорсткий код.

У своєму поточному звіті Bitdefender Labs аналізує методи атаки нової активної кампанії зловмисного програмного забезпечення BellaCiao. Відома іранська група Charming Kitten використовує його для початкового пошуку вразливостей у зручний і автоматизований спосіб, перш ніж запускати високоскладні атаки зловмисного програмного забезпечення, які індивідуально адаптуються до окремих жертв. Потім вони атакують цілі за допомогою нової інфраструктури командування та управління (CC). Хакери можуть використати можливості бекдора та програми-дропера, щоб жорстко закодувати будь-яке шкідливе програмне забезпечення для шпигунства, крадіжки даних або програм-вимагачів замість того, щоб завантажувати їх. Перші розробники шкідливого ПЗ назвали свою атакувальну кампанію BellaCiao.

Чарівне кошеня за підтримки іранської держави

Charming Kitten (також відомий під іменами APT35/APT42, Mint Sandstorm/PHOSPHORUS, ITG18, UNC788, Yellow Garuda або TA453) — підтримувана державою іранська група APT, пов’язана з Армією Вартових Ісламської революції (Вартових революції). Charming Kitten відомий серед експертів з ІТ-безпеки з 2014 року тим, що нападає на політичну опозицію, активістів, журналістів та окремих антирежимних акторів. Для цього група здебільшого покладалася на соціальну інженерію або фішинг, але також використовувала складні методи атак, як-от видавання себе за відомих дослідників або активістів. З 2021 року Революційна гвардія та пов’язані з нею групи APT стають дедалі агресивнішими.

Новий крок: зловмисне програмне забезпечення як жорсткий код

З BellaCiao члени групи Charming Kitten використовують новий спосіб відтворення своїх команд із сервера CC на існуючу кінцеву точку. Для цього BellaCiao просить уражені системи запускати DNS-запит від їхнього імені кожні 24 години. DNS-сервер, контрольований хакерами, надсилає дозволену IP-адресу, яка майже збігається з фактичною публічною IP-адресою. Сервер команд і керування надсилає свої команди через жорстко закодований рядок замість традиційних завантажень. Подальша дія шкідливого ПЗ маскується під законний ІТ-процес.

Рядок встановлюється індивідуально для кожної атакованої компанії за шаблоном:

<2 випадкові великі літери><3 випадкові малі літери> .

Усі зразки, спостережувані Bitdefender, містять шляхи .pdb. PDB (база даних програм) — це формат файлу для Microsoft Visual Studio, який зберігає налагоджувальну інформацію про виконуваний файл або файл DLL. Потім шляхи містять інформацію для атак на кожного окремого клієнта, відсортовану за країнами.

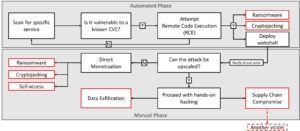

Гібридні атаки: від автоматизованих опортунізмів до цілеспрямованих ручних атак. За допомогою BellaCiao хакери використовують цілеспрямовану атаку зловмисного програмного забезпечення, яка базується на опортуністичних атаках.

Завжди шукайте віддалену вразливість

Комерційно вмотивовані або підтримувані державою APT-хакери, такі як Charming Kitten, наразі все частіше шукають уразливості Remote Code Execution (RCE) – переважно ті, для яких PoC уже відомий. Спираючись на це, вони хочуть атакувати якомога більше компаній, використовуючи опортуністичні методи. Вони виявляють уразливі системи за допомогою автоматичного сканування та компрометують їх за допомогою зловмисного корисного навантаження за допомогою тактики розбризкуй і молись. Зазвичай це варте уваги: навіть якщо виробники програмного забезпечення публікують виправлення для уразливості, у середньому десятки тисяч систем у всьому світі залишаються невиправленими, а тому вразливими. Потім зловмисники впроваджують веб-оболонку.

Постійне вторгнення в мережу жертви супроводжується цілеспрямованими атаками, в даному випадку з BellaCiao. Між опортуністичним початком і фактичним виконанням атаки іноді можуть пройти тижні або місяці. Постраждали компанії з усіх галузей і різного розміру.

Після цього Microsoft Defender можна деактивувати

🔎 Гібридні атаки: економічно орієнтовані хакери, які підтримуються державою, спочатку шукають автоматично та за умови можливості якомога більше жертв, яких потім атакують вручну та спеціально (Зображення: Bitdefender).

Тоді зловмисники можуть виконувати численні дії, наприклад дезактивувати Microsoft Defender або викрасти інформацію про пароль. Варіант BellaCiao реалізує інструмент командного рядка Plink для зворотного проксі-з’єднання з сервером керування та керування. У результаті хакери можуть використовувати Powershell для запуску команд і сценаріїв, завантажувати або завантажувати файли або вимикати веб-сервер. Фахівці Bitdefender також очікують атак на сервери Microsoft Exchange.

Послідовне виправлення відомих уразливостей особливо рекомендується як захист від таких гібридних атак. Якщо такі відомості, кожна компанія повинна припускати, що хакери також розслідують таку інформацію. Не менш важливим є зменшення площі атаки, проактивне виявлення та захист, а також розвідка загроз на основі IP, домену та репутації URL. Експерти з безпеки в центрі безпеки ідентифікують індивідуально модифіковані атаки.

Більше на Bitdefender.com

Про Bitdefender Bitdefender є світовим лідером у сфері рішень для кібербезпеки та антивірусного програмного забезпечення, що захищає понад 500 мільйонів систем у понад 150 країнах. З моменту заснування в 2001 році інновації компанії регулярно забезпечували відмінні продукти безпеки та інтелектуальний захист для пристроїв, мереж і хмарних сервісів для приватних клієнтів і компаній. Як найкращий постачальник, технологія Bitdefender міститься в 38 відсотках розгорнутих у світі рішень безпеки, їй довіряють і визнають професіонали галузі, виробники та споживачі. www.bitdefender.de