Лабораторії Bitdefender Labs виявили та проаналізували комплексну атаку промислового шпигунства. Найімовірніше, ініціатором кампанії була група передових постійних загроз (APT) Backdoor Diplomacy, яка має зв’язки з Китаєм.

Жертв наразі знаходять у телекомунікаційній галузі на Близькому Сході. Дії кіберзлочинців почалися в серпні 2021 року. Кампанія була розроблена в кілька етапів і використовувала веб-оболонку у вкладенні електронної пошти для отримання початкового доступу до системи жертви. Тема та вкладення електронних листів вказували на те, що переносником інфекції був сервер Exchange.

У пошуках більшого контролю

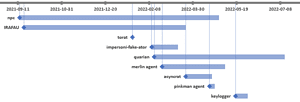

🔎 Хронологія інструментів, використаних у кампанії промислового шпигунства (Зображення: Bitdefender).

У пошуках інформації зловмисники використовували такі вбудовані утиліти, як hostname.exe, systeminfo.exe, ipconfig.exe, netstat.exe, ping.exe і net.exe. Вони шукали інформацію про конфігурацію систем ПК, контролерів домену, комп’ютерів і користувачів, а також про конкретні групи, такі як адміністратори домену або користувачі віддаленого робочого столу. Використовуючи такі інструменти, як Ldifde і csvde, вони експортували дані з Active Directory. Також використовувалися сканери з відкритим кодом та інше загальнодоступне програмне забезпечення, наприклад Nimscan, SoftPErfect Network Scanner v5.4.8 Network Service Management Tool – v2.1.0.0 і Netbios Scanner.

Завдяки таким механізмам, як реєстраційні ключі та служби, а також підписка на Windows Management Instrumentation (WMI), кіберзлочинці отримали постійну присутність у мережі жертви. Щоб замаскуватися від кіберзахисту, зловмисники атаки використовували різні завантажувачі, підвищували існуючі привілеї цифрових ідентифікацій, виключали шляхи для сканування шкідливого програмного забезпечення та маніпулювали мітками часу. Команди Powershell і кейлоггери використовувалися для стеження за електронними листами, включно з метаданими. Як правило, зловмисники використовували різноманітні легітимні або навіть спеціальні інструменти.

Великий ящик для інструментів

Хакери використовували цілий арсенал інструментів, таких як бекдор IRAFAU, пізніше замінений на Quarian, для завантаження та маніпулювання файлами та Remote Shell. Pinkman Agent і інструмент, виявлений експертами Bitdefender і названий «Impersoni-fake-ator», щоб запобігти захисту від виявлення зловмисних цілей. Законні інструменти, такі як DbgView і Putty, також маскували шкідливі процеси. Були й інші інструменти для віддаленого доступу, проксі та тунелювання даних. Хронологія показує, як зловмисники один за одним використовували різні інструменти для своєї кампанії.

Більше на Bitdefender.com

Про Bitdefender Bitdefender є світовим лідером у сфері рішень для кібербезпеки та антивірусного програмного забезпечення, що захищає понад 500 мільйонів систем у понад 150 країнах. З моменту заснування в 2001 році інновації компанії регулярно забезпечували відмінні продукти безпеки та інтелектуальний захист для пристроїв, мереж і хмарних сервісів для приватних клієнтів і компаній. Як найкращий постачальник, технологія Bitdefender міститься в 38 відсотках розгорнутих у світі рішень безпеки, їй довіряють і визнають професіонали галузі, виробники та споживачі. www.bitdefender.de