Сьогодні безпека даних і безпека цифрової інфраструктури мають вирішальне значення для успіху компанії. Компанії генерують нові дані з астрономічними швидкостями. Дані вже давно стали цифровою валютою, і їх вартість зростає з кожним днем. Незмінне сховище забезпечує більший захист даних.

Таким чином, захист від загроз безпеці та інших втрат даних має першочергове значення для команд безпеки ІТ та адміністрування. Постійність і автентичність даних повинні бути забезпечені, оскільки організації борються з галузевими та урядовими мандатами щодо відповідності та іншими угодами про рівень обслуговування. Але захист даних від зовнішніх зловмисників і шкідливих програм також відіграє важливу роль.

Однак часто захист цих даних розглядається дуже однобічно, а весь шлях резервного копіювання розглядається лише як найгірший сценарій.

Резервне копіювання – гарне місце для початку

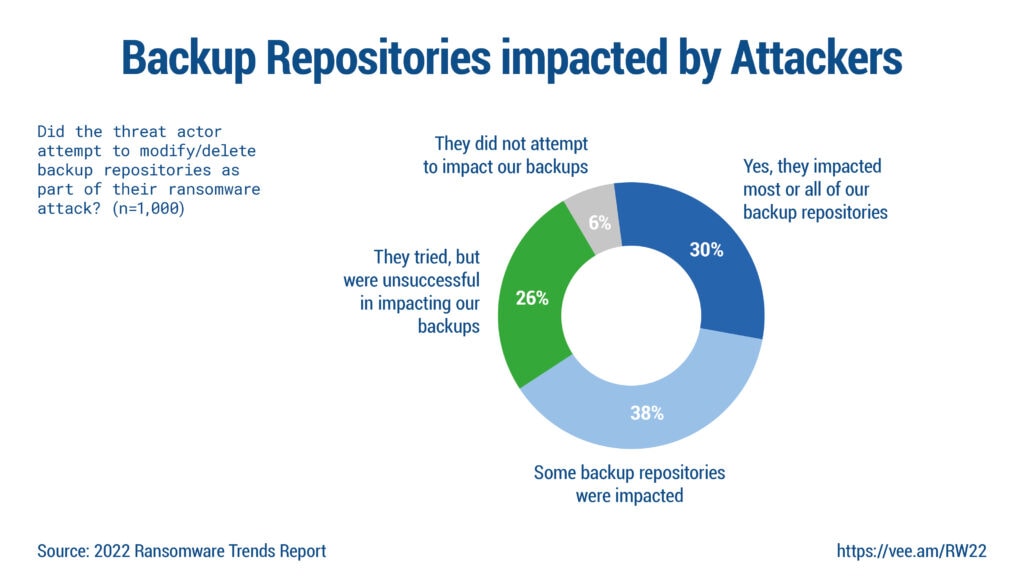

Тепер це звичайна практика резервного копіювання даних до останнього відомого чистого стану у разі пошкодження або втрати даних. Але що станеться, якщо сама резервна копія стане жертвою порушення безпеки? Згідно з нещодавнім дослідженням Veeam, понад 90% усіх атак спершу спрямовані на резервне копіювання. Майже три чверті навіть успішні.

🔎 Кіберголовози все частіше націлюються на резервні копії компаній, щоб запобігти їх одужанню після атак програм-вимагачів; Незмінне сховище захищає резервні копії (Зображення: FAST-LTA).

Важливо налаштувати ефективні механізми безпеки для захисту збережених даних (первинних даних і резервних копій) від небажаних і непередбачених порушень захисту даних - будь то зсередини чи ззовні. І щоб не довелося платити великі вимоги за викуп і сподіватися на розшифровку даних.

Дані не повинні бути змінними

Відповідь на цю проблему безпеки даних: Незмінне сховище, тобто незмінне сховище.

Принцип незмінного зберігання полягає в тому, що дані не можуть бути змінені або видалені будь-ким, незалежно від їхніх намірів. Якщо незмінність встановлена на певний період часу, дані залишатимуться у своїй початковій і незмінній формі, доки цей період часу не закінчиться. Протягом цього часу дані залишаються незмінними та не підлягають видаленню, тому вимоги щодо збереження та цілісності даних виконуються.

Основні програми та переваги незмінного сховища

- Захист від програм-вимагачів та інших кібератак: незмінність гарантує, що первинні дані та резервні копії неможливо зашифрувати або змінити, що робить їх непроникними для зловмисників

- Запобігання зловмисним внутрішнім загрозам, напр. Б. коли незадоволений співробітник намагається видалити або змінити захищені файли

- Запобігання користувачам випадкового видалення файлів і зміни вмісту

- Захист від людських помилок і помилок, які призводять до пошкодження даних

- Дотримання правил, згідно з якими точні копії даних повинні зберігатися протягом певного періоду часу (відеозаписи та аудіоспостереження, резервні копії, файли журналів, історичні аналітичні дані тощо)

- Підтримка автентичності даних для потреб судового розгляду, наприклад B. Законні терміни зберігання, надання ланцюжка доказів і захист цифрових доказів

- Захист резервних копій від змін політики зберігання та видалення точок відновлення

Як реагувати?

Концепція незмінності даних може бути реалізована на різних носіях інформації та за допомогою різних технологій. Ви можете дізнатися, що це таке та як ви можете задовольнити свої вимоги, у нашому ексклюзивному офіційному документі «Незмінне сховище».

До білої книги на FAST-LTA.de

Про FAST LTA ТОВ FAST LTA є спеціалістом із безпечних систем вторинного та довгострокового зберігання. Поєднання міцного апаратного забезпечення, що не потребує обслуговування, інтегрованого програмного забезпечення для резервного копіювання даних і контрактів на технічне обслуговування на місці на термін до 10 років забезпечують довгострокове та економічно ефективне зберігання даних із додатків архівування та резервного копіювання. Внутрішні розробки, такі як кодування локального стирання, запечатування за допомогою апаратного забезпечення WORM та ефективне управління енергією, допомагають клієнтам середнього розміру захистити себе від втрати даних через атаки програм-вимагачів і неправильну конфігурацію, а також відповідати нормативним і юридичним вимогам (GDPR). Рішення мюнхенського постачальника зарекомендували себе в тисячах установок у сфері охорони здоров’я, державного управління, кіно/теле/відео та промисловості.