Атаки на основі ідентифікації, які зловживають скомпрометованими обліковими даними для доступу до ресурсів, є сліпою плямою в захисті безпеки підприємства. Наприклад, хоча існують рішення для захисту в режимі реального часу від різних типів атак, таких як зловмисне програмне забезпечення, зловмисний доступ до даних і їх викрадання, немає захисту від сценарію, за якого зловмисники автентифікуються за допомогою дійсних, але скомпрометованих облікових даних.

Тому для ефективної протидії цим атакам потрібна зміна парадигми. Ідентифікаційні дані користувачів слід розглядати як окремі вектори атак із певними характеристиками та властивостями. У цій статті розглядається, чому існуючі портфоліо безпеки не протистоять атакам на основі ідентифікаційної інформації та які заходи можуть вжити компанії, щоб захистити себе від цих загроз.

Огляд поширених атак на основі ідентифікації

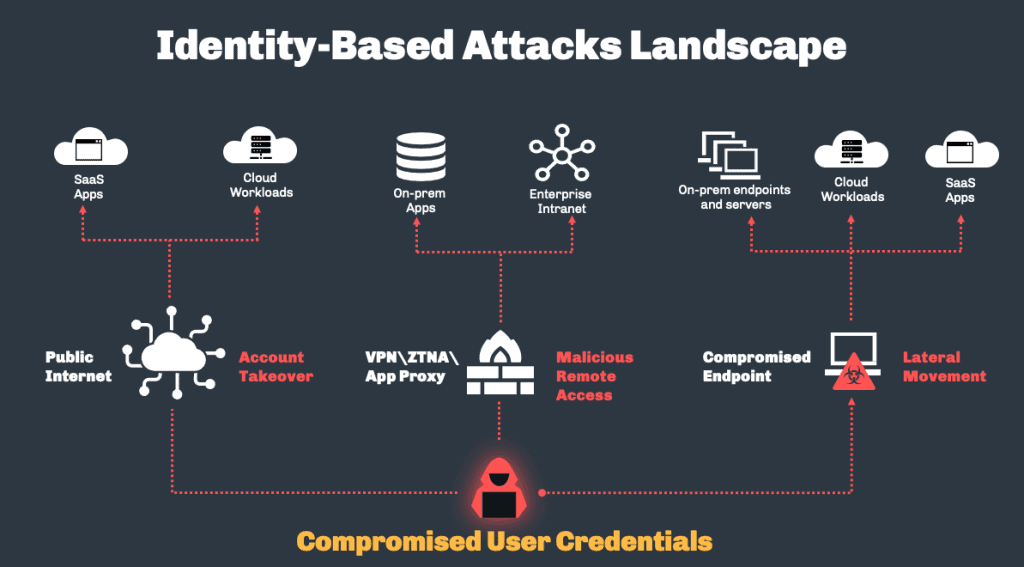

Атаки на основі ідентифікації з використанням скомпрометованих облікових даних для доступу до цільових ресурсів можуть бути окремою дією, як-от підбір програми SaaS, або вони можуть бути частиною ширшої атаки, як-от бічний рух хакера в локальній мережі. На наступній діаграмі підсумовано поширені атаки на основі ідентифікаційної інформації, з якими зазвичай стикаються організації.

Швидко зростаючий вектор атаки

Згідно зі звітом охоронної фірми Digital Shadows за 2020 рік From Exposure to Takeover, у темній мережі продається понад 15 мільярдів облікових даних. Це число дає певне уявлення про масштаби проблем, з якими стикаються компанії в усьому світі.

Звіт IBM Cost of a Data Breach Report 2021 також показує, що найпоширенішим початковим вектором атаки у 2021 році були зламані облікові дані. Вони відповідальні за 20 відсотків порушень безпеки, зберігаючи лідерство в порівнянні з попереднім роком. Крім того, у звіті зазначено, що порушення безпеки, спричинені викраденими/зламаними обліковими даними, займали в середньому найдовше часу для виявлення (250 днів) і стримування (91 день), із загальною середньою тривалістю 341 день. Слід також зазначити, що компрометація бізнес-електронної пошти, яку звіт визнав найдорожчим вектором атаки, по суті, є окремим випадком зламаних облікових даних.

Невідповідний захист і сліпі зони

Атаки на основі ідентифікації стикаються з недоліками сучасної системи безпеки. По-перше, захист розподіляється між різними продуктами та групами – CASB для захисту від першого доступу до програм SaaS, платформа Endpoint Protection Platform (EPP) від локального бокового переміщення, брандмауери наступного покоління від шкідливих віддалених з’єднань тощо. По-друге, усі ці заходи безпеки за своєю суттю не здатні забезпечити захист у режимі реального часу від зловмисної автентифікації за допомогою скомпрометованих облікових даних. Причина цього проста: ці продукти створені не для цього.

Захист у режимі реального часу є ключовим

Основою будь-якого кіберзахисту є такі можливості:

- Моніторинг конкретної діяльності в ІТ-середовищі.

- Виявлення зловмисної поведінки в цій діяльності.

- Припинення діяльності, якщо її виявлено як зловмисну.

Таким чином, ключовою вимогою безпеки є здатність захищати в режимі реального часу, блокуючи зловмисну активність одразу після її виявлення.

Прикладом того, як цю концепцію можна проілюструвати, є рішення Endpoint Protection Platform (EPP): агент EPP встановлюється на робочу станцію або сервер і може відстежувати всі запущені процеси, виявляти, що певний процес демонструє зловмисну поведінку, і припиняти обробити повністю, якщо необхідно. Для цього було розроблено рішення. І справді, EPP чудово справляється із зупинкою експлойтів, зловмисного програмного забезпечення, сценаріїв, шкідливих макросів і будь-якої загрози, яка проявляється як аномальна поведінка процесу.

Основна цінність EPP полягає в тому, що він розміщений там, де він може зупиняти зловмисну діяльність у режимі реального часу. Це також стосується інших продуктів безпеки, кожен у своїй області - брандмауери для мережевого трафіку, DLP для доступу до файлів тощо.

Захист у реальному часі від атак на основі ідентифікаційних даних

Атаки на основі ідентифікації використовують скомпрометовані облікові дані для виконання того, що здається законною автентифікацією. Тому, щоб забезпечити захист у режимі реального часу від такого типу загроз, потрібно мати можливість не лише надійно позначити спробу автентифікації як зловмисну, але й завчасно запобігти їй. Це завдання виходить за рамки будь-якого класичного продукту безпеки, оскільки жоден із них не призначений для участі в процесі автентифікації.

Наприклад, якщо хакер здійснює атаку бічного переміщення за допомогою PsExec для поширення з нульового комп’ютера пацієнта на додаткові комп’ютери, агент платформи захисту кінцевої точки може виявити, що процес PsExec запущено. Однак агент не бере участі в повному циклі автентифікації, у якому зловмисник на машині Patient Zero передає скомпрометовані облікові дані в Active Directory, щоб увійти на іншу машину. Навіть якби агент міг виявити, що певна автентифікація справді шкідлива, він нічого не міг би з цим вдіяти.

Захист ідентифікаційної інформації в реальному часі починається з постачальника ідентифікаційної інформації

Насправді, єдині компоненти в сучасному середовищі, які можуть забезпечити цей тип захисту, це самі постачальники ідентифікаційної інформації, оскільки вони є основою всіх дій автентифікації. І це стосується будь-якого типу ресурсу: щоб запобігти захопленню облікових записів у додатках SaaS, слід використовувати наявного постачальника хмарної ідентифікації. Щоб запобігти автоматичному поширенню програм-вимагачів, слід використовувати локальний каталог (у більшості випадків Active Directory).

Проблема полягає в тому, що в більшості випадків постачальники ідентифікаційної інформації не виходять за межі перевірки пароля, який вони отримують. Якщо зловмисник на комп’ютері Patient Zero спробує отримати доступ до іншого комп’ютера за допомогою скомпрометованих облікових даних, Active Directory не зможе виявити, що надані дійсні облікові дані використовуються зловживанням.

Наприклад, хоча постачальники ідентифікаційних даних є ключовим компонентом у забезпеченні захисту в реальному часі від атак на основі ідентифікаційних даних, вони не можуть повністю забезпечити цей захист у своїй поточній формі.

Нова технологія усуває прогалину в безпеці

Unified Identity Protection — це нова технологія, яка інтегрується з усіма існуючими постачальниками ідентифікаційної інформації, щоб додати як аналіз ризиків, так і можливості проактивного запобігання на додаток до початкової перевірки входу постачальником ідентифікаційної інформації. Щоразу, коли постачальник ідентифікаційної інформації отримує запит на доступ, він пересилається до рішення Unified Identity Protection для перевірки.

Отримавши ці дані від усіх постачальників ідентифікаційної інформації підприємства, рішення отримує повну активність автентифікації кожного користувача на всіх ресурсах. Маючи ці повні дані, технологія може аналізувати ризик кожної спроби автентифікації. На основі результатів аналізу система ризиків вирішує, чи дозволено користувачеві отримати доступ до запитуваного ресурсу та чи слід йому проходити багатофакторну автентифікацію. На основі цього відповідальний постачальник ідентифікаційної інформації надає або забороняє доступ користувача. Цей уніфікований підхід дозволяє централізувати захист від будь-якого типу атак на основі ідентифікаційної інформації.

Сліпа пляма в сучасному захисті виникає через мислення, згідно з яким бічний рух зловмисника розглядається як проблема кінцевої точки, захоплення облікового запису SaaS як проблема доступу SaaS, а зловмисний віддалений доступ до мережі як проблема мережі. Однак, по суті, усі ці приклади є різними проявами загрози скомпрометованих облікових даних. Проблему, яку можна вирішити, лише розмістивши засоби безпеки там, де фактично відбуваються спроби автентифікації та доступу.

Більше на Silverfort.com

Про Сільверфорт Silverfort надає першу уніфіковану платформу захисту ідентифікаційної інформації, яка консолідує елементи керування безпекою IAM у корпоративних мережах і хмарних середовищах для пом’якшення атак на основі ідентифікаційної інформації. Використовуючи інноваційну технологію без агентів і проксі, Silverfort легко інтегрується з усіма рішеннями IAM, уніфікуючи їх аналіз ризиків і засоби контролю безпеки та розширюючи їх охоплення на активи, які раніше не могли бути захищені, такі як власні та застарілі програми, ІТ-інфраструктура, файлові системи, командний рядок інструменти, міжмашинний доступ тощо.