Armis визначає та публікує дослідження щодо найбільш ризикованих пристроїв OT та ICS у критичній інфраструктурі. Він показує загрози критичній інфраструктурі у виробництві, комунальному господарстві та транспорті.

Той з Платформа безпеки та аналізу активів Armis Проаналізовані дані моніторингу понад трьох мільярдів активів виявили, що пристрої операційної технології (OT) і промислових систем управління (ICS), які становлять найбільший ризик для цих галузей, це інженерні робочі станції, сервери SCADA, сервери автоматизації, архіви даних і програмовані логічні контролери ( PLC).

Визначення пріоритетів і управління вразливістю залишаються проблемою

Дослідження показало, що за останні два місяці технічні робочі станції зазнали найбільше спроб атак у галузі, за ними йдуть сервери SCADA. 56 відсотків технічних робочих станцій мають принаймні одну невиправлену критичну вразливість (загальні вразливості та експозиції (CVE)), а 16 відсотків уразливі до принаймні однієї небезпечної CVE, опублікованої понад 18 місяців тому.

Джерела безперебійного живлення (ДБЖ) — третій тип пристроїв, які зазнали найбільших атак за останні два місяці. Незважаючи на те, що дані є критичними для безперервної роботи у разі відключення електроенергії, вони показали, що 60 відсотків пристроїв ДБЖ мають принаймні одну невиправлену вразливість CVE із критичним рівнем серйозності, яка, як Т. Л. Буря показав, що може змусити кіберзлочинців пошкодити сам пристрій або інші підключені до нього активи.

SPS: 40 відсотків контролерів не виправлені

Іншим прикладом є програмовані логічні контролери (PLC), з яких 41 відсоток мають принаймні один невиправлений CVE з критичним рівнем серйозності. Ці застарілі пристрої критично важливі, оскільки атака може порушити основні операції. Проте дослідження показали, що вони можуть бути чутливими до факторів високого ризику. Прикладом цього є обладнання або мікропрограмне забезпечення, яке більше не підтримується.

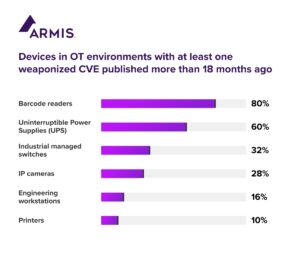

Низка інших пристроїв становить небезпеку для виробничого, транспортного та комунального середовища, оскільки вони мали принаймні один шкідливий CVE, випущений до січня 2022 року: 85 відсотків зчитувачів штрих-кодів, 32 відсотки промислових керованих комутаторів, 28 відсотків IP-камер і 10 відсотків принтерів.

IP-камери та принтери також під загрозою

🔎 Навіть прості пристрої в компанії мають слабкі місця, які неодноразово піддаються атакам (Зображення: Armis).

У різних галузях компанії OT характеризуються наявністю кількох майданчиків, кількох виробничих ліній і складних ліній розподілу з великою кількістю керованих і некерованих пристроїв у їхніх мережах. У цьому контексті розуміння того, звідки походить ризик і які виправні дії необхідні, є серйозною проблемою. Це може бути перешкодою для керування вразливістю та забезпечує точку входу для загроз.

«Уразливі пристрої є звичайним явищем у середовищі ICS, тому професіонали повинні бачити, які активи є в їхній мережі, і додаткову інформацію про те, що ці пристрої насправді роблять», — сказав Надір Ізраель, технічний директор і співзасновник Armis. «За допомогою контекстних даних команди можуть визначити, який ризик становить кожен пристрій для середовища OT, дозволяючи їм визначати пріоритети усунення критичних та/або придатних для експлуатації вразливостей, щоб швидко зменшити поверхню атаки».

Існує потреба у співпраці між командами OT та IT

Галузі з OT значно змінилися за останні роки через конвергенцію OT та IT. Ця конвергенція відкриває нову фазу індустріальної епохи та уможливлює міждисциплінарну співпрацю, але на практиці єдине управління обома середовищами ще не відбулося. Оскільки команди OT зосереджені на підтримці систем промислового контролю, зменшенні ризиків для OT і забезпеченні загальної цілісності операційних середовищ, завдання, пов’язані з ІТ, залишаються поза увагою.

Чотири з п’яти найбільш ризикованих пристроїв працюють під управлінням операційних систем Windows, що свідчить про те, що базове розуміння ризику активів і захисту вразливих активів все ще є проблемою для команд ІТ та ОТ.

Далі виявлено вразливість протоколу SMBv.1

Armis досліджувала типи пристроїв і виявила, що багато з них більш вразливі до зловмисної діяльності, оскільки використовують протокол SMBv.1, застарілі операційні системи та багато відкритих портів. SMBv.1 — це застарілий, незашифрований і складний протокол із уразливими місцями, спрямованими під час горезвісних атак Wannacry і NotPetya. Експерти з безпеки раніше радили компаніям припинити використання цього протоколу, але дані показують, що він все ще використовується в цьому просторі.

«З організаційної точки зору підхід до управління вразливістю, що ґрунтується на оцінці ризику, має йти рука об руку з відділами OT та ІТ, які працюють разом, щоб координувати зусилля з пом’якшення», — каже Ізраель. «Міжвідомчі проекти допомагають оптимізувати процеси та управління ресурсами, а також підвищити відповідність і захист даних. Щоб відповідати викликам нової індустріальної епохи, фахівцям у сфері безпеки потрібне рішення безпеки конвергенції IT/OT, яке захищає всі активи, підключені до мережі».

Платформа, яка шукає всі скомпрометовані пристрої

Платформа Armis Unified Asset Intelligence виявляє всі пов’язані активи, наносить на карту комунікації та зв’язки між ними, а також додає контекстну інформацію, щоб зрозуміти їх контекст і ризик, який вони можуть становити для організації. Він спеціально створений для захисту OT та IT-середовищ і може отримувати значущі сигнали від сотень IT- та OT-платформ. Хмарний механізм виявлення загроз використовує машинне навчання та штучний інтелект, щоб виявити, коли пристрій працює поза межами нормального, завідомо справного стану, і запускає автоматичну відповідь, щоб допомогти керувати всією поверхнею атаки.

Методологія

Компанія Armis розрахувала ризик пристрою, переглянувши всі пристрої на платформі Armis Asset Intelligence and Security і визначивши, які типи мають найвищий фактор ризику та/або найпоширеніші вразливості та ризики (CVE). Крім того, рівень впливу на бізнес і захист кінцевих точок мали важливий вплив на результати.

Більше на Armis.com

Про Арміс

Armis, лідер у сфері видимості та безпеки активів, пропонує першу в галузі уніфіковану платформу аналізу активів, яка відповідає новій розширеній поверхні атаки, створеній підключеними активами. Компанії зі списку Fortune 100 довіряють нашому безперервному захисту в режимі реального часу для захисту всіх керованих і некерованих активів у ІТ, хмарі, пристроях Інтернету речей, медичних пристроях (IoMT), операційних технологіях (OT), промислових системах керування (ICS) і 5G у повному контексті. . Armis забезпечує пасивне управління кіберактивами, управління ризиками та автоматизований контроль. Armis — приватна компанія зі штаб-квартирою в Каліфорнії.